Фахівці з кібербезпеки попереджають користувачів про нову загрозу — троян Borat. Нове шкідливе програмне забезпечення демонструє багатофункціональні можливості неймовірного спектру.

Під час регулярних досліджень OSINT спеціалісти з Cyble Research Labs натрапили на дуже незвичайний троян віддаленого доступу (RAT) на ім’я Borat.

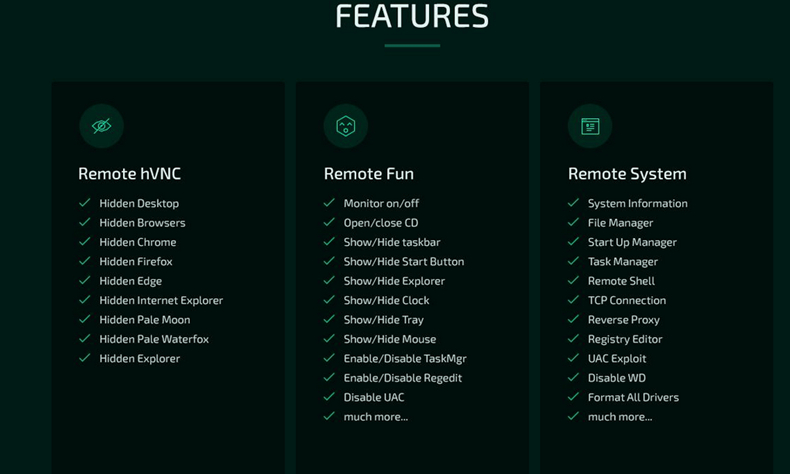

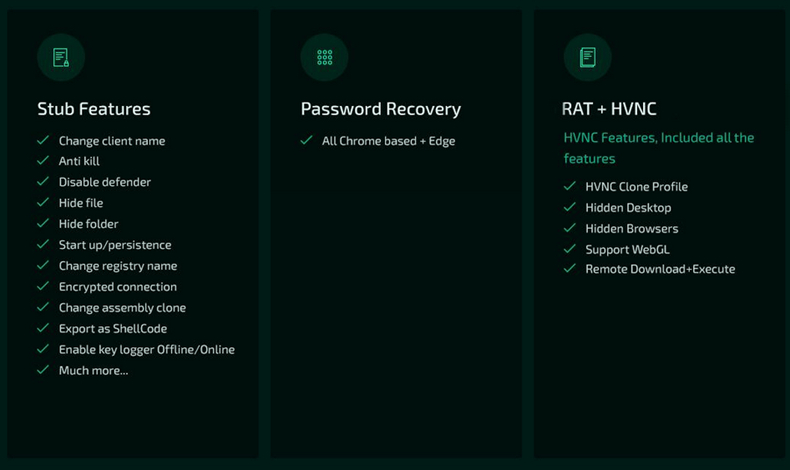

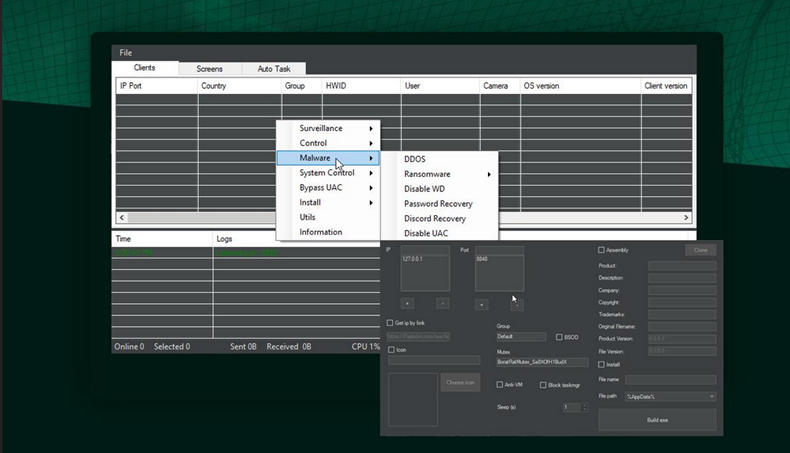

Цікава річ у цьому зловмисному програмному забезпеченні полягає в тому, що воно надає не тільки традиційні функції RAT, але й додатково розширює можливості шкідливого програмного забезпечення, включаючи послуги DDOS, програми-вимагачі.

Свою назву зловмисне програмне забезпечення отримало на честь чорного комедійного псевдодокументального фільму «Борат». Хакери також помістили на «обкладинку» фотографію Саші Барона Коена, який зіграв роль Бората в однойменному фільмі.

Технічні деталі трояна Borat

Зловмисники використовують RAT або троян віддаленого доступу, щоб отримати віддалений контроль і повний доступ до системи користувача, зокрема керування мишею та клавіатурою, доступ до ресурсів мережі та доступ до файлів.

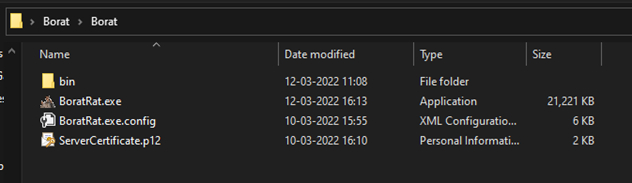

Троян Borat — це пакет сертифікатів сервера, допоміжних модулів і двійкових файлів конструктора тощо. Зловмисне програмне забезпечення має панель інструментів, щоб допомогти виконувати дії RAT, а також надає можливість компіляції бінарного програмного забезпечення для виконання атак DDoS і програм-вимагачів на комп’ютері жертви.

Отже, що може зробити троян?

Віддалене керування

Щоб налякати і відволікти жертву, RAT виконає: порожній екран, вимкнення монітора, зависання системи, увімкнення/вимкнення підсвічування веб-камери, утримування миші, показ/схов панелі завдань, відображення/приховування робочого столу, зміна кнопок миші, відтворення звуку.

Крадіжка токена Discord

RAT краде токени Discord і надсилає інформацію про вкрадений маркер назад суб’єктам загрози.

Крадіжка облікових даних браузера

Borat краде збережені облікові дані для входу, закладки, історію та файли cookie з браузерів на основі Chromium, таких як Edge, Google Chrome тощо.

Процес вкраплення

За допомогою цього трояну хакери можуть використовувати процес вкраплення, що означає введення шкідливого коду в легітимні процеси.

Збір інформації про пристрій

Borat Rat також збирає різну інформацію про машину жертви, включаючи модель системи, версію ОС, назву ОС тощо.

Зворотний проксі

Borat Rat також дозволяє зловмисникам приховувати свою особу під час комунікування зі зламаними серверами. Це зловмисне програмне забезпечення має код, який дозволяє зворотному проксі-серверу виконувати дії RAT анонімно.

Віддалений робочий стіл

Шкідливе програмне забезпечення виконує віддаленне керування робочим столом комп’ютера жертви. Це дає суб’єктам загрози необхідні права керувати клавіатурою, мишею, машиною жертви та захоплювати екран. Контролюючи машину жертви, суб’єкти загроз можуть виконувати програму-вимагач на зламаній машині, видаляючи файли.

Веб-камера та аудіозапис

Borat Rat також може спробувати знайти веб-камеру або мікрофон, і якщо будь-який з пристроїв присутній, він почне секретний запис, зберігаючи все в призначеному місці.

DDOS

Шкідливе програмне забезпечення також може порушити нормальний трафік цільового сервера.

Програми-вимагачі

Цікавим фактом для фахівця з кібербезпеки є те, що це шкідливе програмне забезпечення має можливість шифрувати файли жертви і згодом вимагати викуп. Як звичайно для програм-вимагачів він також має можливість створити записку про викуп на машині жертви.

Кейлоггер

Модуль Borat «keylogger.exe» відстежує та зберігає натискання клавіш на машині жертви. Потім вони зберігаються у файлі під назвою «Sa8XOfH1BudXLog.txt» для подальшої ексфільтрації.

Рекомендації спеціалістів

Щоб допомогти користувачам уникнути загрози новоствореного трояна, вони підготували кілька порад, яких слід дотримуватися:

- Регулярно створюйте резервні копії своїх файлів і краще зберігайте їх в автономному режимі в окремій мережі;

- Не відкривайте ненадійні вкладення або посилання електронної пошти без попередньої перевірки їх автентичності;

- Використовуйте антивірусне програмне забезпечення на будь-якому підключеному пристрої, включаючи мобільний телефон, ноутбук і ПК;

- Увімкніть автоматичне оновлення на своїх пристроях, коли це можливо та практично;

- Використовуйте надійні паролі та ввімкніть багатофакторну аутентифікацію, де це можливо та практично;

- Краще не зберігати важливі файли в очевидних місцях, як-от Мої документи, Робочий стіл.

Що такого особливого в трояні Борат?

Свіжий штам шкідливого програмного забезпечення, крім типової розширеної функціональності троянів, має ряд модулів, які здатні запускати різні види шкідливих дій.

У порівнянні зі своїм одноіменним персонажем з фільму, це шкідливе програмне забезпечення не є «verrry nice» — однією з найпопулярніших фраз вигаданого Бората.

«Автори зловмисного програмного забезпечення все більше розробляють набори функцій і можливостей, які забезпечують гнучкість зловмисника», — пише Джон Бамбенек, головний шукач загроз у Netenrich, компанії, що займається цифровими операціями з безпеки, у електронному листі до Threatpost.

У тому ж електронному листі дослідник додає, що він не бачить такої великої загрози від цього шкідливого програмного забезпечення. Він пояснює, що зазвичай такими інструментами користуються менш досвідчені кіберзлочинці або ті, хто вдає з себе таких. У будь-якому випадку їм може бути важко досягти успіху в масштабному запуску програми-вимагача

Як зазначив один із спеціалістів із безпеки, це зловмисне програмне забезпечення могло бути створене лише для наживки на новачках у світі кіберзлочинців, які ще не знають, “що і до чого”.

Дослідницька група Cyble продовжуватиме спостерігати за діями RAT і інформуватиме спільноту про розвиток ситуації.

Borat Rat являє собою унікальну і потужну комбінацію троянів віддаленого доступу, програм-шпигунів і програм-вимагачів, завдяки чому він потроює загрозу зламаній машині.

Його можливості записувати аудіо та керувати веб-камерою, і в той час красти інформацію вимагає уважного спостереження за ним. Додавання сюди можливостей DDOS і програм-вимагачів вимагає ще більше уваги.

Як зазначив Джек Манніно, генеральний директор nVisium, програми-вимагачі та DDoS-атаки є постійною загрозою для організацій. Серйозність таких атак може бути посилена помилками безпеки та недоліками самого програмного забезпечення.

Оскільки ці атаки надзвичайно ефективні, і оскільки їх можна запустити з відносно низькою ціною DDoS, загрози програм-вимагачів залишаться постійним ризиком для організацій у всьому світі. І цей новий штам шкідливого програмного забезпечення просто додає до постійно зростаючої та розвиваючої екосистеми кіберзлочинців.