Що таке кібербезпека?

April 03, 2025

Отже, що таке кібербезпека? На перший погляд може здатися, що кібербезпека шукає способи уникнути впровадження шкідливих програм, запобігти витоку даних або організувати більш надійне зберігання інформації. Однак кібербезпека досліджує всі ці речі одночасно, тому підсумовуючи її можна назвати наукою про захист цифрових даних.

Кібербезпека визначається як наука про захист мереж, даних і інформації від несанкціонованого доступу, порушення їх роботи або знищення. Мережі, поточні дані та конфіденційна інформація пов'язані між собою, поки мова йде про їх сукупність в рамках однієї організації. Доступ до мережі означає доступ до частини інформації; доступ до серверу або контроллеру домена зазвичай означає контроль над всією інформацією всередині компанії. Злам комп'ютерних мереж можна порівняти з пограбуванням банку: атака грабіжників на відділення дає зловмисникам доступ до частини грошей та внутрішньої інформації.

По мірі того, як у відповідь на пандемію COVID-19 світ перейшов до більш віддаленої моделі роботи, у просторі кібербезпеки з’явився приплив нових загроз, технологій і бізнес-моделей. Це кинуло виклик розробникам захисного ПЗ, які повинні враховувати значно більш широкий перелік напрямів атаки. Технологічний ландшафт, який постійно змінюється, не є новим відкриттям, але, безперечно, минулого року він вийшов на новий рівень. Тут ми аналізуємо загрози, що виникають, і які тенденції кібербезпеки становлять найбільший ризик у 2025 року.

Чому кібербезпека важлива?

Зараз занадто багато елементів нашого життя покладається на цифрову форму зберігання та передачі даних. Кожна компанія має базу даних з клієнтами, робочими документами, статистикою та іншим. Важливо бути впевненим, що ця інформація доступна в будь-який момент і лише призначеним користувачам. Як один із шляхів забезпечення останнього, кібербезпека пропонує використання механізмів безпеки та методів протидії шкідливому ПЗ. Ще одна річ, яку ця наука намагається контролювати, — це людський фактор, який все ще є однією із найбільш частих причин для витоку даних у великих компаніях.

Основна мета цієї науки полягає в тому, як захистити конфіденційні дані від сторонніх осіб, першочергово - від зловмисників. Таким зловмисником може бути шпигунське програмне забезпечення (англ. spyware) або особа, яка отримала неавторизований доступ до цих даних. У будь-якому випадку, ви повинні зрозуміти, як цього уникнути і, якщо це сталося - як цьому протидіяти. Вирішувати всі можливі проблеми одночасно – це дуже нетривіальне завдання, тому всі рішення щодо кібербезпеки зазвичай комплексні і складаються з низки етапів. Отже, кібербезпека — це наука, яка шукає способи захисту комп’ютерних мереж і даних, що зберігаються та передаються в них.

Що таке загрози кібербезпеці?

Настав час докладніше згадати про небезпеки, які кібербезпека покликана нейтралізовувати. Зазвичай вони залежать від цілі, на яку вони спрямовані. Чим більше важливої чи цінної інформації мають цілі, тим складніші інструменти безпеки мають бути застосовані. Отже, способи викрадення цієї інформації (тобто проходження через усі бар’єри) також будуть ускладнюватися. Викрасти переписку з комп’ютера окремого користувача набагато легше, ніж підгледіти їх у компанії, яка використовує відповідне ПЗ для протидії. І шкідливе програмне забезпечення, і соціальна інженерія (якщо вона має місце), у останньому випадку будуть набагато складнішими.

Давайте розглянемо більшість сучасних загроз кібербезпеці. Вони розташовуються за ступенем складності.

Зловмисне програмне забезпечення

Зловмисне програмне забезпечення. Ви чули це слово і, ймовірно, знали його визначення. Однак більшість користувачів навряд чи можуть описати його більш розгорнуто, ніж одним реченням. Зловмисне програмне забезпечення – це більше, ніж просто «шкідливі програми», як люди описували це визначення, і, насправді, не синонім «вірусу». Тож як його правильно охарактеризувати?

Шкідливе програмне забезпечення оточує нас з кінця 90-х і, безсумнівно, існуватиме стільки, скільки існують комп’ютери. Незважаючи на те, що не кожен зразок зловмисного програмного забезпечення має бути прямою загрозою для інформації, він, імовірно, має спосіб дістатися до неї. Сьогодні навіть такі найпростіші шкідливі програми, як-от рекламне ПЗ, можуть викрадати файли cookie та історію пошуку. А уявіть лише, що можуть зробити програми-шпигуни чи викрадачі, які створені спеціально для крадіжки даних.

Атаки шкідливих програм у новинах:

⇢ How to Remove Trojan:Win32/Agent from Windows 11

⇢ Heuristic Virus Detection: How AI-Powered Security Catches Unknown Threats

Фішинг

Хитра соціальна інженерія не завжди має на меті щось нам продати. Коли справа доходить до зловмисних дій, фішинг стає в нагоді для отримання облікових даних користувачів із соціальних мереж або облікових записів онлайн-банкінгу. В Інтернеті є багато сторінок-підробок, які імітують Facebook, Twitter або інші популярні соцмережі та інтернет-ресурси. Зазвичай вони поширюються через спам у соціальних мережах або електронною поштою. Однак найбільші втрати пов’язані з підробками банківських сайтів і додатків: розкриєте їм свій пароль - і можете прощатися зі своїми заощадженнями.

Фішингові атаки в новинах:

⇢ Fortnite V-Bucks Generator Scam: Why 'Free V-Bucks' Sites Are Dangerous

⇢ "Someone Entered Correct Password For Your Account" Email Scam

Програма-шифрувальник (шифрувальник-вимагач)

Цей вид шкідливого ПЗ атакує як компанії, так і окремих користувачів. Шифруючи дані з допомогою дуже надійних алгоритмів, він пропонує заплатити викуп (від 400 долларів до 50 млн. долларів) за розшифровку. Існує досить багато варіантів програм-шифрувальників, які атакують лише користувачів або лише компанії; деякі з них працюють на два фронти. Очевидно, що атаки на компанії приносять набагато більше прибутку, але також можуть наражати групу зловмисників на значний ризик. Тим часом ринок програм-шифрувальників серед угруповань, націлених на користувачів, кілька років тому отримав свого лідера та монополіста. Група STOP/Djvu має частку у більш ніж 75% від усіх заражень на користувацьких ПК.

Атаки на поодиноких користувачів здійснюються з допомогою електронних листів-приманок і нелегального програмного забезпечення. Однак групи кіберзлочинців, які націлюють свої програми-шифрувальники на компанії, були змушені знайти менш передбачувані способи. Їх вибір пав на уразливості в RDP, які наразі є одними з найбільш використовуваних вразливостей серед усіх інших. Крім того, шахраї іноді використовують інструменти зламу та шпигунське програмне забезпечення, щоб отримати конфіденційну інформацію від компанії, а потім попросити окремий викуп за те, щоб ця інформація залишилася неопублікованою.

Нещодавні атаки шифрувальників-вимагачів:

⇢ Dire Wolf (.direwolf) Ransomware Virus - Removal and Decryption

Атака Man-in-the-Middle

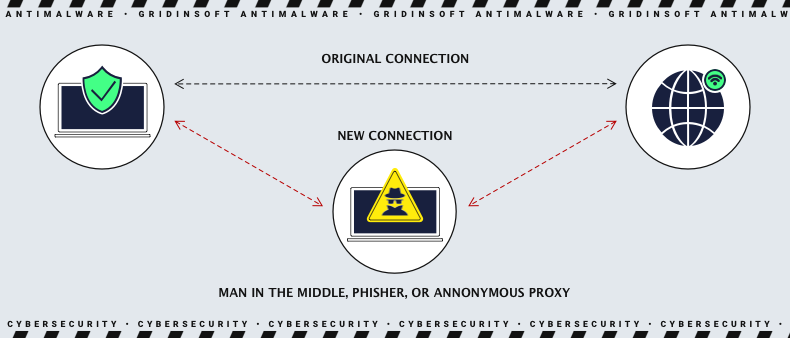

Нестаріюча класика, яка все ж була майже повністю винищена через повсюдне використання протоколу HTTPS. Ця атака передбачає перехоплення Інтернет-пакетів на шляху до сервера. Хоча «класичні» атаки MitM проводилися в незахищеній мережі Wi-Fi, сучасні зазвичай здійснюються як частина діяльності зловмисників всередині мережі, в яку вони змогли проникнути. Замаскований шахрай перехоплює пакети, які передаються в локальній корпоративній мережі без будь-якого шифрування. Але все ж навіть усередині корпоративних мереж передача даних без будь-яких заходів безпеки зустрічається досить рідко. «Атака посередника» сьогодні майже не використовується.

DDoS-атака

Цей тип загроз скоріше стосується блокування доступу до будь-яких даних, ніж їх крадіжки. Перенавантажити сервери запитами, щоб вони фізично не могли відповісти, звучить досить просто, доки ви не подумаєте, де отримати всі ці запити. Успішна DDoS-атака навряд чи відбудеться через запити з десятка комп'ютерів. Через це кіберзлочинці, які атакують щось серйозніше, ніж сайт місцевої мережі супермаркетів у Вінниці, зазвичай використовують ботнети або хитрі тактики.

Іноді люди можуть здійснити ненавмисну DDoS-атаку на певний сайт. Наприклад, така ситуація була під час пісенного конкурсу Євробачення у 2021 році, коли люди переповнили сайт з результатами. Але справжня атака майже завжди супроводжується спробами брутфорсу адміністративної панелі веб-сайту, що дозволяє системним адміністраторам відрізнити її від потоку справжніх користувачів.

Перелік останніх DDoS-атак

⇢ CVE-2025-21605 Redis DoS Vulnerability Discovered, Patch Now

⇢ GorillaBot: Advanced Mirai Variant Targeting IoT Devices with Enhanced DDoS Capabilities

Інсайдерська загроза

Майже неминуча, якщо ваша компанія велика й відома. Людина, яка працює на ваших конкурентів або навіть на кіберзлочинців. Це не обов'язково має бути хтось з нових працівників - ним може стати один із тих, хто, як ви вважали, зарекомендував себе. Третя сторона могла запропонувати йому велику винагороду за таку хитру роботу. Інсайдер, особливо той, який працює з вами протягом певного часу, може зробити дуже погані речі - від витоку даних до запуску зловмисного програмного забезпечення.

Витоки данних у 2025:

Advanced persistent threats (APT)

Власне, король усіх загроз. Цей тип загрози є найскладнішим і найуспішнішим, якщо все зроблено правильно. APT передбачає використання цілої низки інструментів, які діють протягом відносно тривалого періоду часу. Це може бути шпигунське програмне забезпечення, викрадач або інше шкідливе програмне забезпечення, яке може передавати конфіденційні дані. Все це може поєднуватися з інсайдером, який корегує операції зсередини. Однак можливих комбінацій набагато більше.

Тренди у кібербезпеці

Щоб мати змогу відповісти на загрози, які ви бачите вище, кібербезпека як наука розробила рішення для різних векторів атак. Важливо розуміти, що вони мають високу ефективність лише у комплексному застосуванні та в масштабі, що відповідає загрозам. Щоб бути найбільш конкурентоспроможним проти всіх можливих небезпек, краще впроваджувати як точкові заходи проти певних загроз, так і загальні елементи кібербезпеки.

Мережева безпека

Сьогодні більшість програмного забезпечення має вбудовані елементи мережевої безпеки. Сертифікати HTTPS використовуються майже на кожному веб-сайті, і більшість веб-браузерів блокують доступ до тих, у яких їх немає. З вашого боку безпеку мають забезпечити паролі на Wi-Fi роутерах і складні паролі в локальній мережі.

Хмарна безпека

У деяких випадках локальних засобів забезпечення кібербезпеки недостатньо. Це особливо стосується тих компаній, які покладаються на хмарні рішення для зберігання даних та взаємодії працівників. Хмарна безпека бере на себе відповідальність за виключення можливості кібератаки через ті чи інші вразливості з'єднання між хмарним сервісом та користувачем.

Безпека прикладного ПЗ

Обробка даних, правила автентифікації користувачів, мережеві протоколи – усі ці елементи в програмах, якими ви користуєтеся, мають бути присутніми за замовчанням. Навіть якщо ви не турбуєтесь з приводу того, що розробники збирають вашу особисту інформацію, краще її захистити. Більшість програм, розроблених для використання в корпораціях, зазвичай роблять усе, щоб уникнути розкриття даних користувача.

Безпека сховища даних

Серед неприємних випадків для корпоративних даних, найсумнішим є той, коли ви зробили все, щоб захистити свої дані від зовнішніх небезпек, але дата-центр зламався зсередини. Накопичувальні пристрої - HDD або SSD - можуть виходити з ладу з різних причин. На щастя, протистояти цим неприємним випадкам досить легко - купуючи диски з більшим терміном служби або захищаючи техніку від пошкоджень. Іншим підходом до забезпечення безпеки сховища даних є формування RAID-масивів, які зменшують ризик втрати даних навіть за відмови одного чи декількох накопичувальних пристроїв.

Ще один елемент безпеки зберігання — це фізична безпека місця, де зберігаються дані. Доступ до такої кімнати повинен мати лише уповноважений персонал і, що важливіше, без будь-яких засобів, які можуть бути використані для витоку даних. Стандартним заходом є захист комп’ютерів різними паролями та шифрування дисків.

Інформаційна безпека

Загальний регламент захисту даних, також відомий як GDPR, пояснює назвою свою сутність. Цей європейський закон про захист даних гарантує максимальну конфіденційність даних людей, які використовують будь-яку загальнодоступну програму. Вся інформація про користувачів, яка зберігається на серверах, повинна бути зашифрована. В іншому випадку вас чекають судові позови з боку офіційних органів ЄС. Звичайно, якщо хтось це розкриє.

Безпека критичної інфраструктури

Ця частина кібербезпеки об'єктом уваги радше має життєво важливі державні організації, ніж приватні компаній. Ці організації зазвичай мають багато конфіденційної інформації, і загалом працездатність цих структур є питанням національного значення. Витік цієї інформації може суттєво вплинути на громадян або неурядові організації. Кібератака на Colonial Pipeline є чудовим прикладом такого випадку.

Ось чому ці організації іноді вживають надзвичайно ретельних заходів безпеки. Ви не маєте права знімати фото чи відео зсередини, не можете використовувати знімні накопичувачі в своїх мережах, а всі дії в цих системах вимагають авторизації за допомогою пароля.

Мобільна безпека

На відміну від безпеки критичної інфраструктури, яка є більш глобалізованою, мобільна безпека більше залежить від вибору кожного конкретного користувача. Якщо ви хочете (або навіть потребуєте) захистити дані на своєму телефоні, користайтеся антивірусним програмним забезпеченням та засобами шифрування дисків. Також рекомендується дотримуватися правил мережевої безпеки - використовувати тільки захищені мережі та сайти з сертифікатами HTTPS.

Рівень знань з кібербезпеки

Будь-які загрози будуть неефективними, якщо користувачі знатимуть, як їх розпізнати перед запуском. Знання завжди дають право першого ходу, і навіть найкращі інструменти безпеки зазнають невдачі, якщо все навмисно зроблено неправильно. Використання сумнівних USB-накопичувачів, відвідування ненадійних сайтів і відкриття будь-яких вкладень в електронній пошті є ефективним способом зараження, незалежно від того, наскільки добре ви захищені.

Технології кібербезпеки та поради, яких слід дотримуватися

Zero-trust

Більшість антивірусних програм наразі використовують правило «якщо програма встановлена та запущена користувачем – вона безпечна». Антивіруси ігноруватимуть усе, що підпадає під це правило. Таке рішення було нормальним на свій час, але еволюція поширення шкідливих програм робить це правило небезпечним для системи, яку антивірус намагається захистити. Розробка глибоко інтегрованого шкідливого програмного забезпечення зробила простішим використання цього правила для забезпечення додаткової стійкості загрози. Коли мова заходить про загрози, пов’язані з людським фактором, довірою довгопрацюючих співробітників можна зловживати.

Спеціальні рішення для корпоративної безпеки - Endpoint Detection and Responce, EDR - зазвичай використовують політику Zero-trust. Це означає, що все, від простого скрипту до повноцінної програми, має бути перевірено як потенційно небезпечне. Така увага може мінімізувати ризик появи глибоко вбудованого шкідливого програмного забезпечення, і вона навіть не дасть жодного помилкового виявлення за допомогою сучасних технологій. Іншим прикладом програми, яка пропонує політику нульової довіри, є Microsoft Defender. Ймовірно, її знають усі.

Керування ідентифікацією та доступом (IAM)

Цей принцип передбачає встановлення строгих прав доступу для користувачів не по групам, а окремо для кожного користувача. Це може виглядати переускладненим, але коли ви маєте справу з конфіденційними чи секретними даними – це саме те, що вам потрібно. Цей поділ може початися з простих кроків - заборонити своїм співробітникам використовувати обліковий запис з правами адміністратора для роботи. Більшість програм чудово працюють із правами рядового користувача, а за потреби ви можете ввести пароль адміністратора. Такий простий крок значно знижує ймовірність успішного використання шкідливих програм-експлойтів.

Коли мова йде про вищий рівень впровадження, важливо обмежити доступ до конфіденційної інформації для співробітників, яким вона не потрібна. Люди за своєю природою цікаві, тому, маючи доступ до певної секретної інформації, вони будуть її переглядати. Ви повинні розуміти, що кожен користувач, який має доступ до секретних документів, є потенційним джерелом витоку. Надання працівникам доступу лише до документів, необхідних для роботи, підвищує захищеність вашої компанії.

Security Information and Event Management (SIEM)

Як неодноразово згадувалося, зловмисне програмне забезпечення постійно розвивається, як і методи його поширення. Наявність повної інформації про те, як зловмисники намагаються потрапити в систему та забезпечити собі стійкість, підвищує шанси на успішне відбиття усіх подальших атак. Захисне ПЗ, яке реєструє всі події, що відбуваються у вашій мережі, чітко покаже вам, де наявні слабкі місця. Але навіть без будь-яких атак така реєстрація може допомогти вам виявити підозрілу активність програм, якими ви користуєтеся, або навіть ваших співробітників.

Міфи та помилкові точки зору у кібербезпеці

Існує достатньо міфів і помилкових фактів про кібербезпеку. Деякі з них засновані на реальних подіях, але насправді є просто випадковими збігами. Більш критичні непорозуміння виникають у темах, які масово висвітлюються в ЗМІ. Давайте розглянемо найпопулярніші з цих помилкових думок.

Ризик завжди відомий

Двічі в одну річку не зайдеш, і кіберзлочинці це розуміють. Кожна нова атака відрізняється від попередньої. Деякі кроки можуть повторюватися від однієї атаки до іншої, але ви ніколи не можете передбачити, скільки шкоди вони завдадуть. Шахраї можуть викрасти ваші дані або залишити їх у спокої, отримати доступ до вашого контролера домену та зашифрувати його, або навіть зазнати невдачі на перших кроках. Завжди добре сподіватися на краще, але треба бути готовим до гіршого.

Усі атаки здійснюються однаковим чином. Досить бути захищеним лише від найбільш відомих векторів атак

Це твердження є і істинним, і хибним одночасно. Так, ви унеможливите атаку ледачих кіберзлочинців, якщо заблокуєте «класичні» методи зламу. Але, як ви могли прочитати в попередньому абзаці, краще бути готовим до гіршого. І як показує статистика, найвинахідливіші зловмисники є найуспішнішими. Група LockBit – провідна банда шифрувальників-вимагачів – сумно відома своєю нелінійністю під час нових атак. Така непередбачуваність дозволила їм захопити значну частку ринку зловмисних програм.

Усі кіберзлочини походять ззовні

Преса висвітлює більшість кібератак як те, що здійснюється поганими хлопцями у масках Гая Фокса, які не мають відношення до цільової компанії. Проте детальне дослідження широковідомих атак виявляє багато деталей, які спростовують таку тезу. Кібератаки часто відбуваються через недбалість співробітників, але і випадки співпраці з шахраями не є поодинокими. Звертання уваги на дивні дії ваших співробітників — спосіб запобігти кібератакам і витоку даних.

На мою компанію не нападуть. Вона не приваблива для шахраїв/працює в секторі, який зазвичай не атакують

Багато компаній радісно видихнули, коли групи шахраїв, що розповсюджують шифрувальників, оголосили список секторів, яких вони уникатимуть у своїх атаках. Новина приємна, але деякі корпорації після цієї заяви стали занадто безтурботними. Не кожна група програм-вимагачів погодилася дотримуватися цих правил, і є ще більше нових груп, які ніколи нічого не говорили про свою думку щодо т.зв. «етичного хакерства». Тому розслаблятися ще рано.

Реалії кібербезпеки у цифрах

- 85% кібератак стаються через людський фактор;

- 61% атак здійснюються на малий бізнес;

- 65% випадків витоку даних стаються через інсайдерів;

- 50% компаній, які дозволяють використовувати власні пристрої для робочих задач, стикалися з витоком даних;

- 81% випадків витоку даних ставалися через слабкі, зкомпрометовані або шаблонні паролі;

- 68% керівників вищої ланки відчувають підвищення кібербезпекових ризиків;

- 7% компаній зберігають дані у належно захищеній формі;

- ~200 днів - середній термін виявлення зламу у 2021;

- ~1.2 мільярдів користувацьких облікових записів було зкомпрометовано у першій половині 2021;

- 4,421 – середня кількість хакерських атак за день.

Що таке троянський вірус?

Троян — це зловмисне програмне забезпечення, яке впроваджується в комп’ютер під виглядом доброякісної програми чи утиліти. У деяких випадках шахраї можуть намагатися приховати свій вірус як кейген або інструмент зламу ліцензійної перевірки Windows.

Атаки троянських вірусів:

Що таке бекдор?

Бекдори (англ. backdoors) - це великий підвид вірусів, який використовується для різних цілей протягом останніх 10 років. Звичайно, приклади шкідливих програм, які мали ті самі функції, що й сучасні бекдори, з’явилися ще раніше, але ніхто не класифікував бекдори.

Атаки з використанням бекдорів: