Спеціалісти з кібер безпеки застерігають всіх ентузіастів піратського програмного забезпечення про поширення криптовалютної зловмисної програми Cryptbot. Вони виявили інцидент, коли цей інфостілер було вбудовано в підроблений інсталятор KMSPico. Хакери використовують різні засоби для поширення шкідливого програмного забезпечення. Нещодавно фахівці спостерігали випадки поширення криптовалютного бота за допомогою «піратського» програмного забезпечення, і, зокрема, хакери маскували його під KMSPico.

Багато хто використовує KMSPico, щоб активувати всі функції продуктів Microsoft Windows і Office без фактичного ліцензійного ключа. Зазвичай організації використовують офіційне ліцензування KMS, щоб встановити сервера KMS у центрі. Після цього вони використовують об’єкти групової політики (GPO), щоб налаштувати канал зв’язку з клієнтами. Це офіційна технологія ліцензування продуктів Microsoft у корпоративних мережах. Разом з цим багато організацій використовують не офіційний KMSPico, який емулює сервер KMS локально в системі, щоб активувати ліцензію кінцевої точки. Простіше кажучи, такі дії лише дають можливість “обійти” ліцензію.

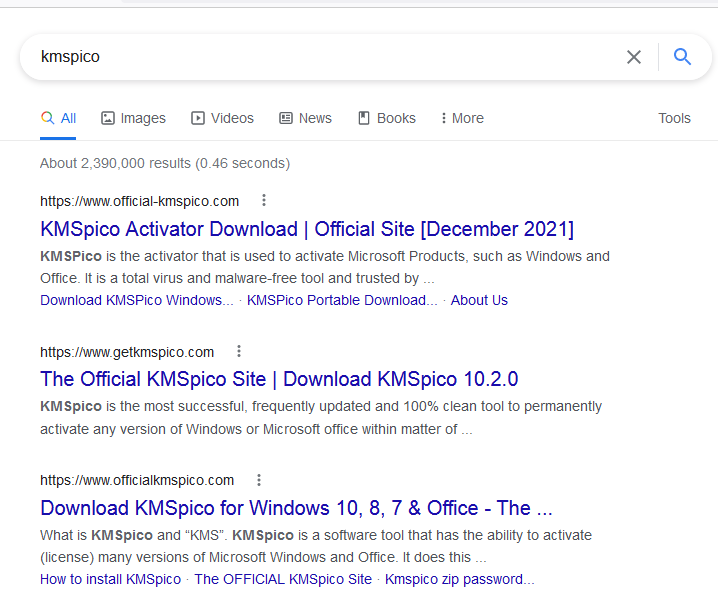

Проблема тут, як і з усім піратським програмним забезпеченням, полягає в тому, що хтось може шукати справжній KMSPico, але замість цього завантажить шкідливе програмне забезпечення.

Проблема тут, як і з усім піратським програмним забезпеченням, полягає в тому, що хтось може шукати справжній KMSPico, але замість цього завантажить шкідливе програмне забезпечення. Численне антивірусне програмне забезпечення детектує подібні програми для обходу ліцензії як потенційно небажані програми (коротко PUP). Ось чому KMSPico часто розповсюджується з інструкціями та застереженнями щодо попередньої деактивації антивірусного програмного забезпечення перед встановленням. Не тільки в такому випадку користувач залишає себе вразливим перед будь-якою потенційною загрозою, але саме завантаження також може піднести “сюрприз”. Microsoft неодноразово наголошували, що вони підтримують лише офіційну активацію своїх продуктів.

Фахівці вказують на схожість методу розповсюдження Cryptbot до таких шкідливих програм як Yellow Cockatoo/Jupyter. Yellow Cockatoo — це виконання трояна віддаленого доступу .NET (RAT), який запускається в пам’яті та видаляє програми. А Jupyter — це інфостілер, який в першу чергу націлений на браузери Chrome, Firefox і Chromium. Зловмисники використовують шифрувальники, пакувальники та різноманітні методи ухилення, щоб перешкоджати детектуванню інструментами на основі сигнатур, таких як правило YARA та антивірусне програмне забезпечення. У випадку з Cryptbot хакери використовували шифрувальник CypherIT AutoIT, щоб приховати його. Але фахівці з кібербезпеки кажуть, що, незважаючи на значну обфускацію, вони все одно змогли відслідкувати зловмисне програмне забезпечення, роблячи акцент на детекцію поведінки, яка доставляла та деобфускувала зловмисне програмне забезпечення.

Також спеціалісти попереджають, що зловмисне програмне забезпечення Cryptbot збирає конфіденційну інформацію з наступних програм:

- веб-браузер Vivaldi;

- веб-браузер CCleaner;

- веб-браузер Mozilla Firefox;

- криптовалютний гаманець MultiBitHD;

- криптовалютний гаманець Monero;

- криптовалютний гаманець Exodus;

- криптовалютний гаманець Electrum;

- криптовалютний гаманець Electron Cash;

- криптовалютний гаманець Jaxx Liberty;

- веб-браузер Google Chrome;

- криптовалютний гаманець Coinomi;

- Додатки Waves Client і Exchange для криптовалют;

- Веб-браузер Opera;

- криптовалютний гаманець Ledger Live;

- Веб-браузер Brave;

- веб-браузер Avast Secure;

- криптовалютний гаманець Atomic.