21 вересня 2022 року новий користувач Твіттера Алі Кушджі опублікував те, що має бути збирачем програм-вимагачів LockBit. За словами користувача, ця програма призначена для програми-вимагача LockBit 3.0 – останньої версії шкідливого ПЗ, використовуваного цими кіберзлочинцями. Конкретний користувач прикидається анонімним хакером, який зламав інфраструктуру LockBit.

Що таке програма-вимагач LockBit?

LockBit Ransomware — одна з найуспішніших груп вимагачів серед активних у 2022 році. З’явившись у 2020 році, вона швидко стала великою рибою завдяки надзвичайно швидкому і надійному шифруванню і таким же швидким інструментам вилучення даних. У 2022 році, після закриття групи Conti, вона швидко завоювала вивільнену частку ринку та стала абсолютним лідером. Доступна статистика показує, що майже 60% атак програм-вимагачів на корпорації влітку 2022 були ініційовані групою LockBit.

Локбіт також відомі як дуже публічна група, оскільки вони постійно активні на різних форумах і навіть дають інтерв’ю у різних блогах. Основна ідея, яку просуває угрупування, звучить як: «Lockbit завжди робить те, що обіцяє». Ймовірно, вони мали на увазі, що після сплати викупу, жертва гарантовано отримає ключ дешифрування, а її файли будуть видалені. Очевидно, що DDoS-атаки, які ця група почала використовувати для створення іншого стимулу до оплати, також має бути зупинено. Така впевненість, швидше за все, є результатом сумлінної програми найму — керівники точно впевнені, що учасники групи дотримуються правил.

Витік білдера LockBit 3.0

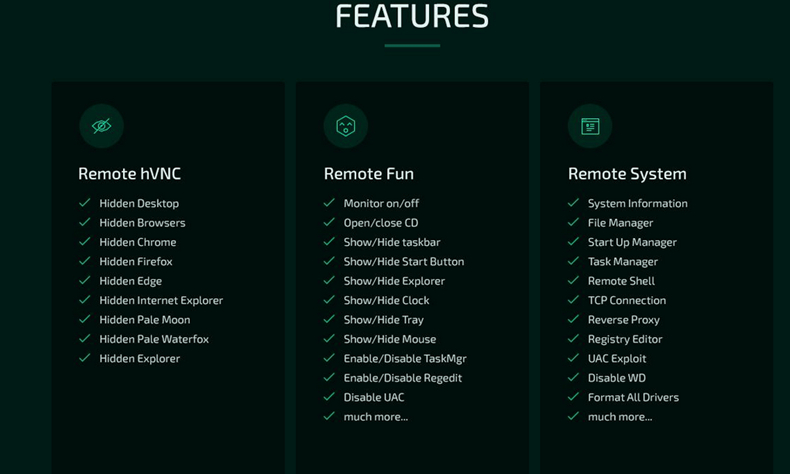

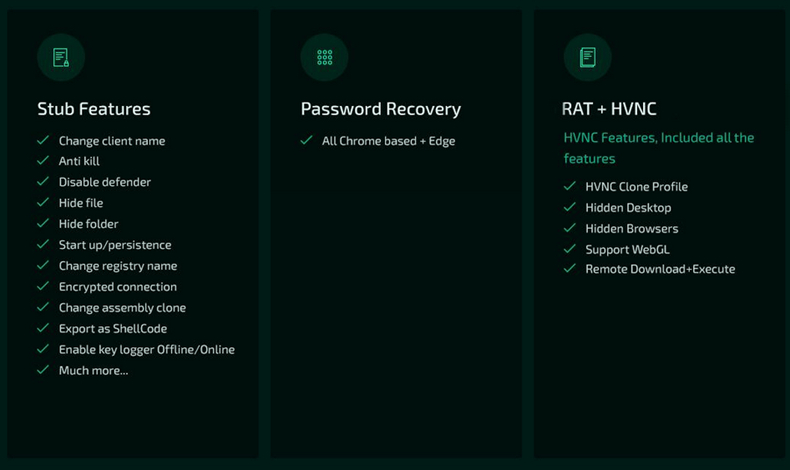

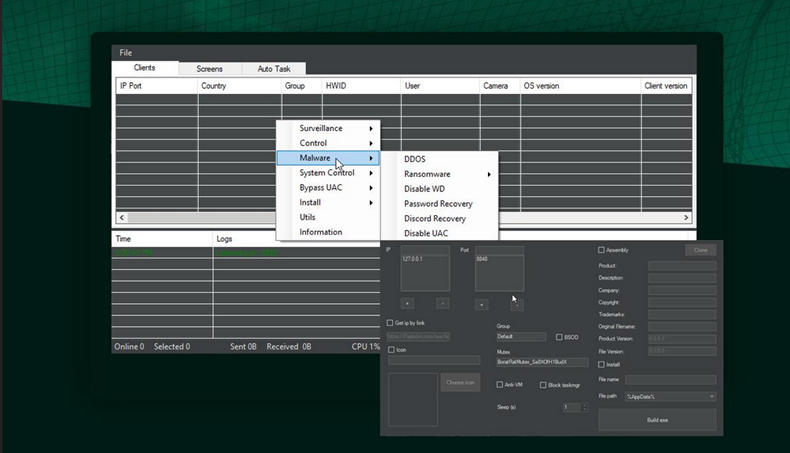

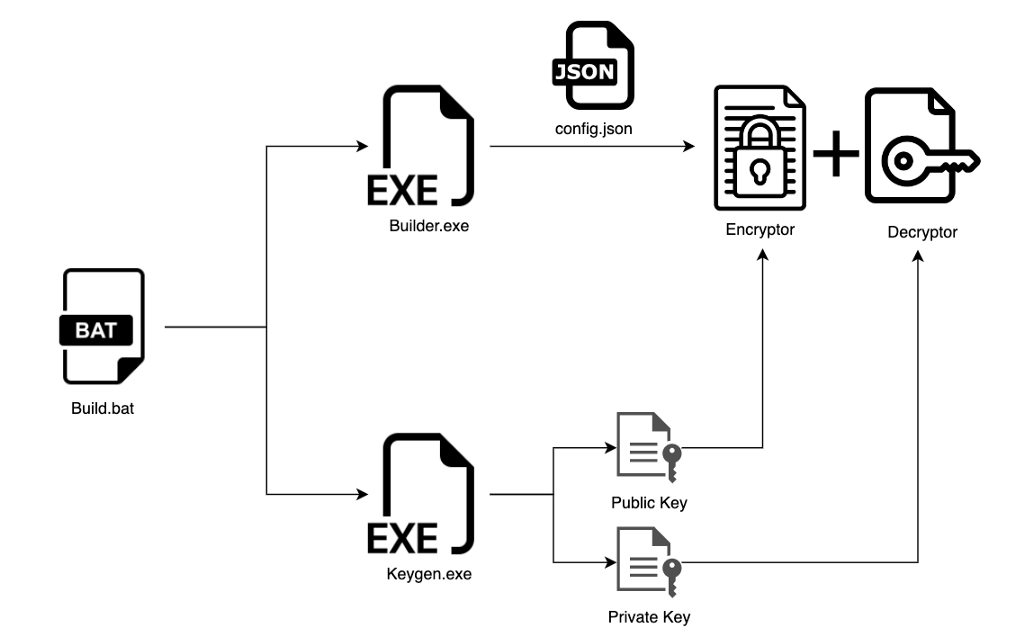

Кожен зразок програми-вимагача, розповсюджений групою LockBit, унікальний. Він доставляється в цільову систему після встановлення з’єднання з командним сервером, що відбувається одразу після отримання первинного доступу. Спеціальний інструмент генерує варіант шкідливого ПЗ з унікальним порядком внутрішніх секцій, що унеможливлює його виявлення за допомогою будь-якого сигнатурного аналізу. Ця утиліта також використовується при створенні ключів шифрування та дешифрування, що робить цю програму потенційно цінною для створення уніфікованого дешифратора.

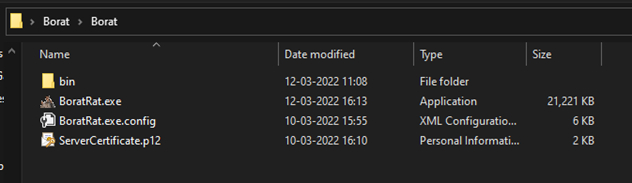

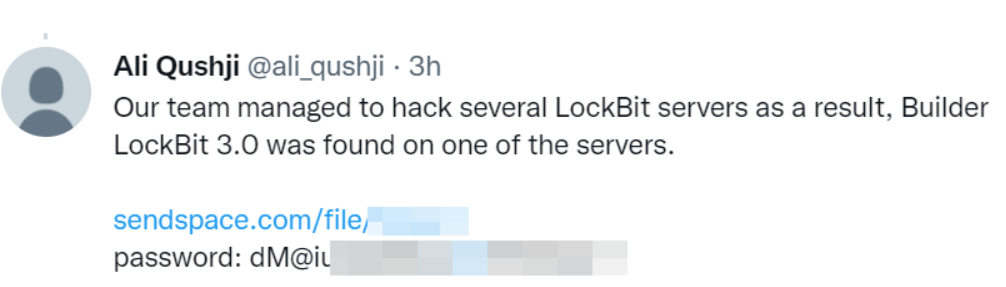

У середу, 21 вересня 2022 року, користувач Twitter під ніком Ali Qushji опублікував кілька твітів, у яких поділився посиланням на завантаження білдера та деякими подробицями. Зокрема, було твердження про виток цієї програми з інфраструктури LockBit після успішного злому останньої. Немає жодних доказів того, що мав місце будь-який реальний злом серверів LockBit, але інший твіт (нині видалений) від Vx-Underground підтверджував більш ранній витік (який стався 10 вересня 2022 р.).

Людина з ніком Proton, яка, ймовірно, працює в групі LockBit програмістом, поділилася конструктором з адміністраторами вищезгаданої сторінки в Твіттері. Ця версія належала останній версії програми-вимагача LockBit 3.0 і містила кілька виправлень помилок, які були раніше. Ще більшу плутанину створює той факт, що обидві версії — та, яку поділяє Протон, та та, яку пропонує Алі Кушджі, — відрізняються. Обидва вони доступні GitHub 3xp0rt.

Що далі?

Ситуація настільки заплутана, наскільки це можливо. Імовірність того, що інфраструктура LockBit була зламана, досить висока, і якщо це виявиться правдою, група, швидше за все, матиме серйозні проблеми. І не тільки з міркувань безпеки: ті, хто проник всередину серверів, швидше за все, злили всі дані, необхідні для створення дешифратора. Звичайно, група може переключитися на іншу технологію — але на це знадобиться час, і така операція буде не дуже приємною після нещодавнього переходу на шифрувальник LockBit 3.0. Краще дочекатися офіційної реакції кіберзлочинців і лише потім робити висновки.