Експерти з кібербезпеки виявили нову фішингову кампанію, яку веде відома група хакерів APT28. Ця група пов’язується з ГРУ Росії та в останні роки активно займається кібершпигунством. Цього разу їх фішингова кампанія спрямована проти українських військових з метою крадіжки даних.

Коротко про APT28

Хакерська група APT28, також відома як Pawn Storm, Fancy Bear і BlueDelta існує щонайменше з 2004 року. Вони в основному зосереджуються на зборі розвідувальної інформації для російського уряду. Протягом років вони атакували різні цілі, включаючи американських політиків, організації та навіть ядерні об’єкти в США. Через високу професійність APT28 становить серйозну кіберзагрозу для своїх цілей. Останні атаки групи APT28 на військові структури України включають в себе прицільний фішинг (англ. spear phishing).

Фішингова кампанія APT28 атакує українських військових

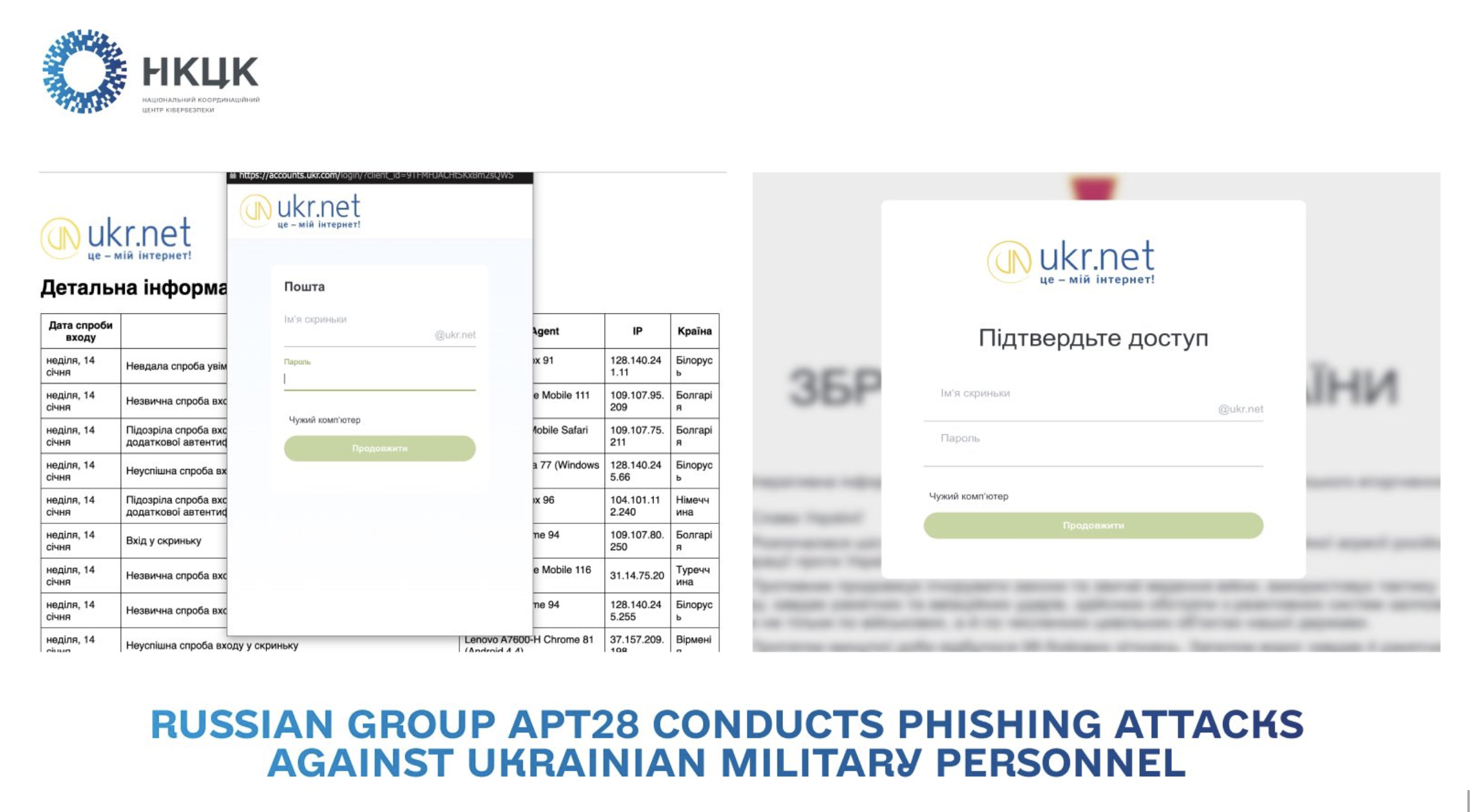

Фішингова кампанія включає в себе розсилку електронних листів, що містять експлойти. Хакери маскують їх під розсилку військової інформації щодо ситуації в Україні. Лист містить посилання, при відкритті якого відбувається атака викрадення фрейму: користувачу пропонується увійти в систему через побічне вікно, викликане спеціальним скриптом.

Облікові дані введені у таку форму одразу викрадаються хакерами. В подальшому, за допомогою доступу до цієї поштової скриньки, вони можуть отримати доступ і до інших ресурсів, які прив’язані до неї.

Втім, така тактика не є новою для APT28. Згідно з даними CERT-UA, один з використаних методів включає розсилку HTML-файлів, які імітують вебінтерфейси таких сервісів як UKR.NET та Yahoo.com, з метою крадіжки логінів та паролів через HTTP POST-запити. Ці дії включали ексфільтрацію даних через скомпрометовані пристрої.

Один із сценаріїв фішингової атаки:

- Здійснюється розсилка фішингових листів, замасковані як повідомленнями від Команди реагування на кіберінциденти України (CERT-UA). Ці листи мали заголовок “Кібератака” та маскувалися під актуальні новини та інформацію щодо кібербезпеки. В листах містяться посилання, які ведуть на фішингові сторінки і сторінки з експлойтами.

- Після того, як жертва відкриває таке посилання, сайт збирає інформацію про місцезнаходження та IP-адресу користувача. У випадку фішингової сторінки, користувачу пропонується ввести облікові дані до сервісу, під який така сторінка замаскована. Окрім цього, експлойти браузера могли бути використані для інфікування цільової системи.

Методи боротьби

Боротьба з такими атаками вимагає від українських військових та організацій постійної уваги до кібербезпеки, включаючи оновлення програмного забезпечення, навчання персоналу основам кібергігієни та співпрацю з міжнародними партнерами для обміну інформацією про загрози. Важливо повідомляти про підозрілі листи відповідальним службам кібербезпеки.