Нещодавно дослідники з компанії Lumu Technologies опублікували досить інформативну флеш-картку про програми-вимагачі. У 2021 році вони зібрали 21 820 764 індикаторів компромісу, які були пов’язані з одним із важливих етапів атаки програми-вимагача — прекурсор програми-вимагача.

Що таке прекурсор програм-вимагачів?

Фахівці з Lumu Technologies зазначають, що атаки програм-вимагачів не виникають нізвідки. Навпаки, вони часто ретельно й прискіпливо організовані. А попередник програм-вимагачів є важливою частиною всього ансамблю.

Хакери покладаються на ці види шкідливого програмного забезпечення, щоб зібрати необхідну інформацію в цільовій мережі та підготувати налаштування для крадіжки та шифрування даних. Тут криється можливість. Виявивши попередник програм-вимагачів, спеціалісти з кібербезпеки зможуть успішно зупинити повномасштабну атаку програм-вимагачів.

Повномасштабна атака програм-вимагачів є кінцевим результатом ланцюга, який починається з, здавалося б, не надто шкідливого зловмисного програмного забезпечення», — пишуть фахівці з Lumu Technologies у Flashcard.

Перервання будь-якого зв’язку зі зловмисними командно-контрольними серверами гарантує, що подальший етап атаки не буде виконано. За допомогою зловмисного програмного забезпечення-прекурсора хакери переміщуються по мережі і отримують доступ перед фактичним розгортанням зловмисного програмного забезпечення, яке краде та шифрує дані.

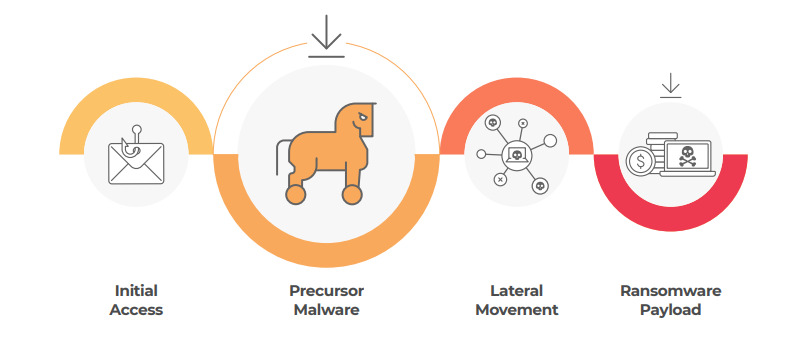

Щоб спростити, ланцюжок атак програм-вимагачів складається з початкового доступу, це може бути фішинг, уразливість або зловмисне програмне забезпечення; потім з’являється попереднє шкідливе програмне забезпечення, як Dridex, Emotet і TrickBot. І останній етап — це фактичний вимагач, який краде та шифрує дані.

Чому це не варіант просто заплатити викуп?

Після шифрування файлів програма вимагає сплатити викупу за ключ дешифрування. Злочинці пишуть свої записки про викуп таким чином, щоб переконати жертву, що єдиний найдешевший і найпростіший спосіб – сплатити цей викуп.

Але часто фахівці з кібербезпеки попереджають, що тут немає нічого дешевого і легкого. Навпаки, більше негативних наслідків від сплати вимаганого викупу.

Найочевиднішою причиною побоювань з міркувань кібербезпеки може бути те, що у вас немає реальних гарантій того, що ви отримаєте свої файли назад. Хоча деякі групи загроз люб’язно обіцяють повернення даних.

Крім того, ви також не маєте гарантій, що у вашій системі не зостався залишок програми-вимагача. Уявіть, що ви щойно заплатили викуп, і ось вона знову повернулася. Ваші файли зашифровані.

І по-третє, у деяких країнах існують правові наслідки сплати викупу. Крім перерахованого вище, ви можете отримати проблеми із законом.

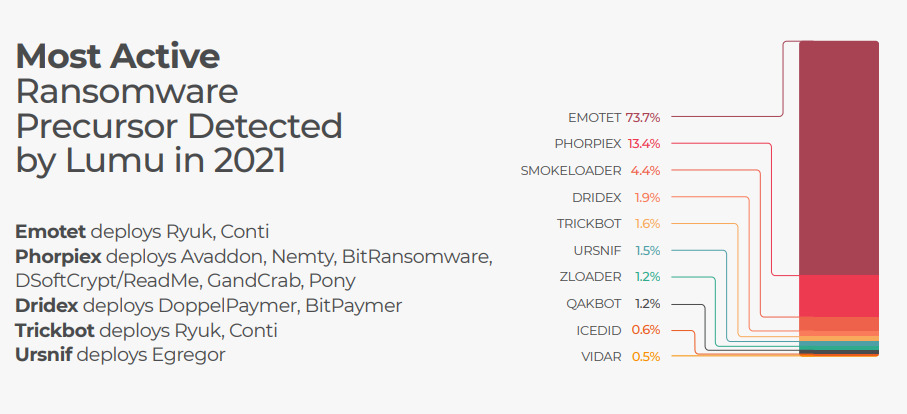

Статистика спеціалістів з Lumu щодо прекурсорів програм-вимагачів

Фахівці з Lumu Technologies також зібрали коротку статистику про те, яке саме шкідливе програмне забезпечення використовувалося як прекурсор програм-вимагачів. Така інформація стане в нагоді фахівцям з кібербезпеки, які зможуть «полювати» на конкретну загрозу.

Emotet, спочатку банківський троян, еволюціонував, і тепер включає доставку зловмисного програмного забезпечення та розсилку спаму, зайнявши перше місце, складаючи три чверті виявленого зловмисного програмного забезпечення-прекурсора в 2021 році. Це шкідливе програмне забезпечення працює разом у ланцюжку програм-вимагачів також із TrickBot для розгортання програм-вимагачів Conti та Ryuk.

Phorpiex посів друге місце серед найбільш виявлених зловмисних програм-прекурсорів з 13% у 2021 році. Раніше Phorpiex використовувався для криптоджекінгу, але тепер він використовується для розгортання Pony, GandCrab, DSoftCrypt/ReadMe, BitRansomware, Nemty та Avaddon.

Dridex, який, як відомо, використовувався для крадіжки банківських облікових даних, тепер розгортає BitPaymer і DoppelPaymer. Було помічено, що Ursnif розгортає Egregor.