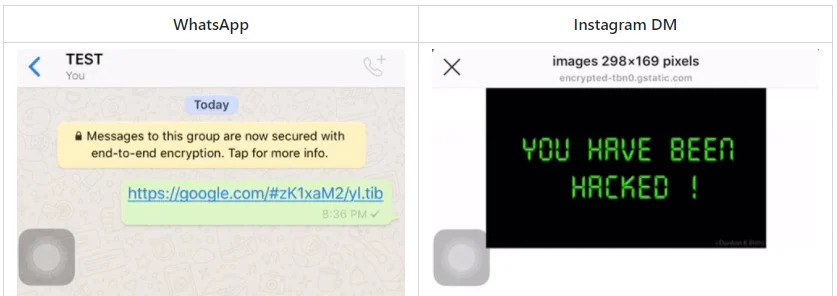

Стало відомо, що користувачі найпопулярніших програм обміну повідомленнями опинилися під загрозою потенційних фішингових атак, які маскуються під легітимні посилання. Кілька провідних платформ обміну повідомленнями та електронною поштою, включаючи Facebook messenger, Signal, Whatsapp, Instagram та iMessage мають вразливість за допомогою якої хакери можуть проводити зміну URL-адреси на іншу, але таку, що буде замаскована під справжня посилання від Гугл чи подібне.

В чому фокус?

Фахівці з кібербезпеки підтверджують, що вразливість потенційно використовувалася протягом останніх трьох років, і вона все ще присутня в деяких із згаданих додатків.

Внаслідок того, що інтерфейс програми неправильно відображає URL-адреси з введеними контрольними символами RTLO (заміна справа наліво) Unicode, це робить користувача вразливим до потенційних атак з підробкою URI.

Переважно використовуючись для відображення повідомлень івритом або арабською мовою, введення символу RTLO в рядок змушує програму обміну повідомленнями або браузер відображати його справа наліво, а не як при звичайній орієнтації зліва направо.

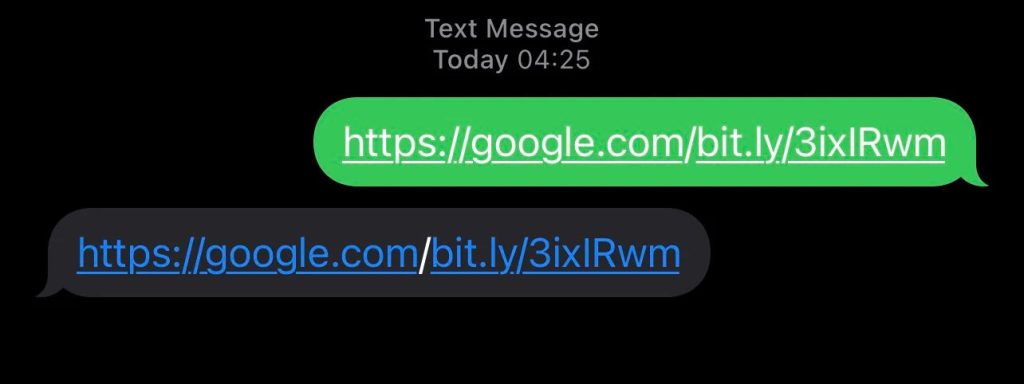

Однорядковий експлойт зловживає відношенням механізмів Android та iOS до gTLD та їх підтримкою відображення двонаправленого тексту. Таким чином, хак настільки простий як скопіювати та вставити, вам просто потрібно вставити один контрольний символ «\u202E» між двома URL-адресами.

Після того, як ви введете керуючий символ RTLO, URL-адресу буде змінено, оскільки тепер текст розглядається як мова, написана справа наліво (арабська, іврит тощо).

Так, наприклад, хакер може створити посилання “‘gepj.xyz”, але з цією хитрістю воно перетворюється на невинний “zyx.jpeg”, той самий “kpa.li” перетвориться на “li.apk”, який прикидається легітимним APK файлом. У таких випадках посилання може направити користувача до будь-якого місця призначення.

На перший погляд така фішингова URL-адреса буде виглядати як справжній субдомен google.com. або apple.com.

Що говорять дослідники щодо вразливості?

Уразливість отримала CVE в таких версіях додатків для обміну повідомленнями:

- CVE-2020-20096 – WhatsApp 2.19.80 або раніше для iOS і 2.19.222 або раніше для Android;

- CVE-2020-20095 – iMessage 14.3 або старіша версія для iOS;

- CVE-2020-20094 – Instagram 106.0 або раніше для iOS і 107.0.0.11 або раніше для Android;

- CVE-2020-20093 – Facebook Messenger 227.0 або раніше для iOS і 228.1.0.10.116 або раніше для Android.

Signal не має присвоєного CVE ID, тому що компанію була повідомлено нещодавно.

«Вимкніть попередній перегляд посилань у всьому, особливо в поштових додатках та у всьому, що пов’язано з сповіщеннями. Не відвідуйте дивні веб-сайти зі спливаючими вікнами. Не натискайте випадкових оголошень з розіграшами призів», – радять дослідники з Sick.Code користувачам згаданих програм, де виправлення ще не застосовано.

Отже, як це так сталося, що така дріб’язкова вразливість була упущена спільнотою кібербезпеки? Причина може полягати в тому, що через те, що вона і була дріб’язковою її було упущено серед всіх більш складних і небезпечних уразливостей. Хто знає?

Вперше вразливість було відкрито у 2019 році

У серпні 2019 року дослідник на ім’я «zadewg» зробив перше відкриття вразливості. Пізніше позаштатний дослідник безпеки з Sick.Code звернув увагу на вразливость, коли її було опубліковано в програмі CVE у Twitter.

Дослідник з Sick.Codes зв’язався з “zadewg”, щоб поцікавитися, чи він зробив репозиторій публічним чи ні. Дослідник лише здивовано відповів, на те, що CVE було випущено лише зараз, і не виявив бажання поділитися додатковою інформацією про метод експлойту вразливості.

Але двоє дослідників погодилися поділитися PoC (доказом концепції) на GitHub. Однорядкова PoC є загальнодоступною, і кожен, навіть з невеликими технічними знаннями, може спробувати її перевірити.

Для тих, хто цікавиться, існує ціла купа інших методів експлуатації на основі RTLO, що включають ще більш складні технічні концепції.

Користувачам уражених програм дослідники радять бути надзвичайно обережними при отриманні повідомлень, які містять URL-адреси, завжди натискати ліву частину отриманої URL-адреси та стежити за майбутніми оновленнями, які мають вирішити проблему.

Фахівці з кібербезпеки припускають, що ця фішингова атака може вплинути на багато інших програм миттєвого обміну повідомленнями та електронної пошти, але ще раз — підтверджено, що проблема пприсутня лише в тих, які згадані в статті.

Також повідомлялося, що Telegram має подібну уразливість, але його розробники вже вирішили цю проблему.

Єдино, що ще цікаво це те, як розробники вирішать проблему, оскільки символи RTLO Unicode мають легітимне використання, а будь-яке виправлення потенційно може зіпсувати його функціональність.

Що ще можна сказати про фішинг?

Тут буде представлено для вас маленьку базу знань щодо фішингу. Кожен знає, що це або має загальне уявлення про те, що таке фішинг.

Згідно з Вікіпедією, фішинг — це тип атаки соціальної інженерії, під час якої зловмисник надсилає шахрайське оманливе повідомлення з намірами розкритя зловмиснику конфіденційної інформації. Іноді фішингові атаки також робляться для запуску шкідливого програмного забезпечення на машині жертви.

У цій самій статті на Вікіпедії йдеться про те, що у 2020 році фішинг був найпоширенішим видом кібератак із двічі більшою кількістю інцидентів, ніж будь-який інший вид кіберзлочинів.

Фішинг поділяється на різні типи, але з однаковою метою: голосовий фішинг, фішинг у соціальних “вейлінг”, атака ділової електронної пошти (BEC), фішинг Microsoft 365 і фішинг-список.

Пояснимо деякі із згаданих типів. “Вейлінг” означає наміри зловмисників націлитися на «велику рибу», як правило, на генерального директора якоїсь компанії, щоб отримати через цю людину дуже конфіденційну інформацію, до якої ця конкретна ціль зазвичай має доступ.

А фішинг-список означає, що зловмисники націлені на конкретну людину, виключаючи рандомізацію атаки. У цьому типі фішингу кіберзлочинці можуть створювати більш реалістичні фішингові повідомлення, оскільки вони часто проводять невелике дослідження щодо своїх майбутніх жертв. За даними Інституту SANS, 95 відсотків усіх атак на корпоративні мережі відбуваються саме через такий тип фішингу.

Говорячи про поради щодо того, як уникнути фішингу, хоча можна було б написати довгий список у деталях або без них, я особисто вважаю, що найкращим правилом було б завжди прислухатися до здорового глузду.

Подумайте, чи дійсно цей електронний лист був призначений для вас, чи можна було б потенційно отримати такий тип повідомлення від вашого банку, наприклад? Будьте обережні, не переходьте відразу до клацання після того як отримали повідомлення.