Оскільки світ IoT швидко зростає, експерти з кібербезпеки витрачають більше часу на дослідження цієї конкретної галузі технологій. Нещодавно дослідники з Sentinel Lab опублікували звіт про виявлені вразливості в Microsoft Azure для пристроїв IoT, які дозволяють віддалено виконувати код.

Які вразливості було виявлено?

Минулого року дослідники з Sentinel Lab виявили кілька вразливостей у Microsoft Azure Defender для пристроїв IoT. І деякі з них були оцінені як критичні, отримавши оцінку CVSS 10,0.

Вперше спеціалісти із безпеки з Sentinel Lab повідомили про вразливості в продукті Microsoft у червні 2021 року. Компанія негайно випустила виправлення для всіх виявлених уразливостей. Наразі немає доказів того, що ці вразливості використовувалися хакерами.

Згідно з опублікованим звітом, неавторизований зловмисник може віддалено експлуатувати пристрій, захищений Microsoft Azure Defender, для IoT, скориставшись перевагами вразливостей, виявлених у механізмі відновлення пароля Azure. Уразливості стосуються як хмарних, так і локальних клієнтів.

Виявлені вразливості отримали такі ідентифікації: CVE-2021-42311, CVE-2021-42313, CVE-2021-37222, CVE-2021-42312 і CVE-2021-42310. Фахівці з кібербезпеки закликають користувачів негайно вжити відповідних заходів.

У разі успішної атаки експлуатація може призвести до повної скомпрометації мережі.

Окрім інших заходів безпеки спеціалісти також радять користувачам продуктів, які постраждали, відкликати будь-які привілейовані облікові дані, розгорнуті на платформі, та перевірити журнали доступу на наявність будь-яких порушень.

Що таке Microsoft Azure Defender для Інтернету Речей?

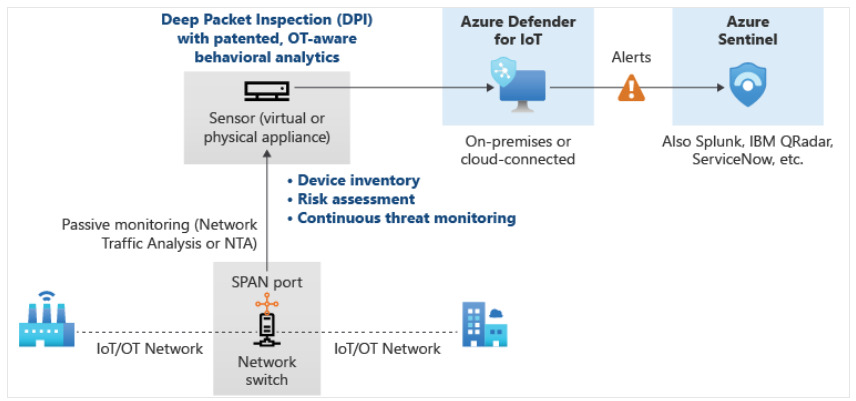

Microsoft Defender для IoT — це рішення безпеки, яке можна використовувати як локально, так і в хмарі. Він здійснює безперервне виявлення активів IoT/OT, керує вразливими місцями та виявленням загроз, не вимагаючи змін у існуючому середовищі.

Ця пасивна безпека мережевого рівня складається з двох основних компонентів:

- Microsoft Azure Defender For IoT Sensor – постійно виявляє та контролює пристрої в мережі;

- Microsoft Azure Defender для керування Інтернетом речей – допомагає командам SOC аналізувати дані, зібрані з кількох пристроїв IoT, і керувати ними. На одній інформаційній панелі спеціалісти SOC також можуть контролювати, чи захищені мережі.

Користувачі можуть встановлювати обидва компоненти або на пристрій, або на віртуальну машину.

Поверхня атаки вразливостей в Microsoft Azure

Фахівці з кібербезпеки кажуть, що через те, що обидва компоненти мають майже однакову кодову базу, вони мають однакові вразливості.

Для експлуатації цих уразливостей потенційні загрози будуть використовувати веб-інтерфейс, який дозволить їм легко контролювати цільове середовище. Крім того, датчики додатково забезпечують поверхню атаки своєю службою DPI (горизонтом), яка аналізує мережевий трафік.

Взагалі, Defender for IoT — це продукт (раніше відомий як CyberX), придбаний Microsoft у 2020 році.

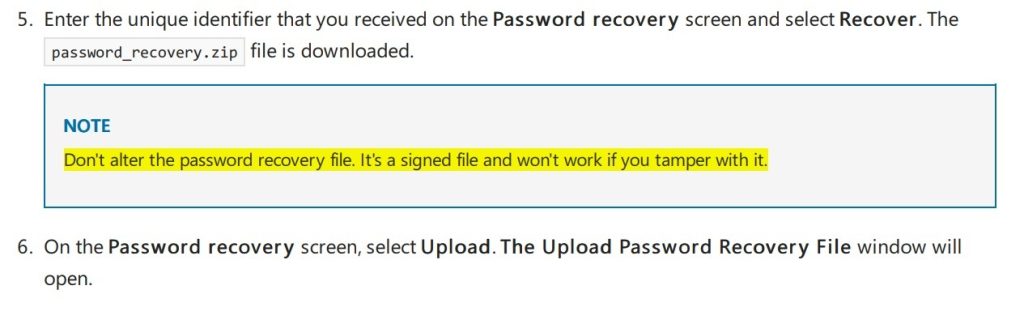

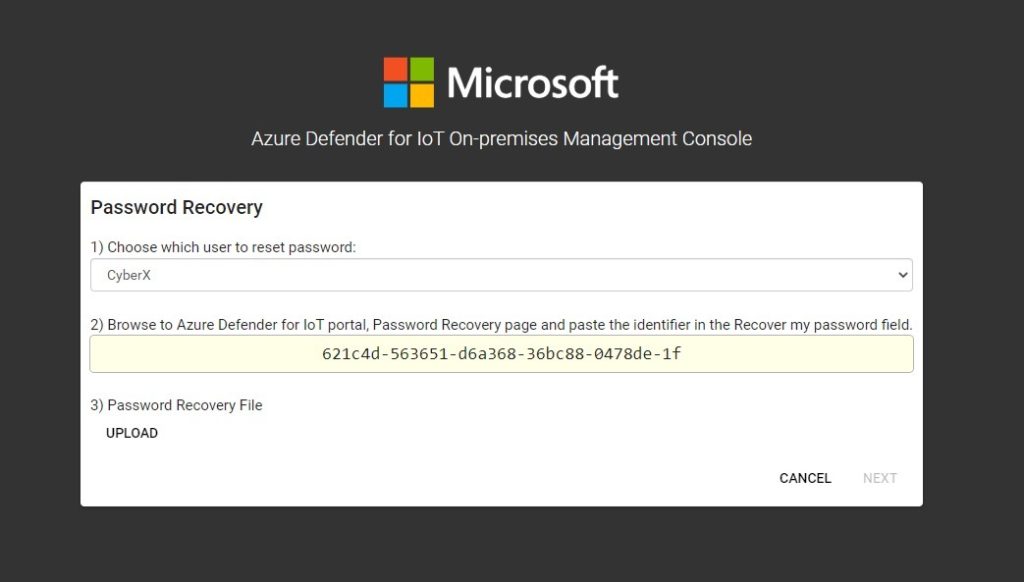

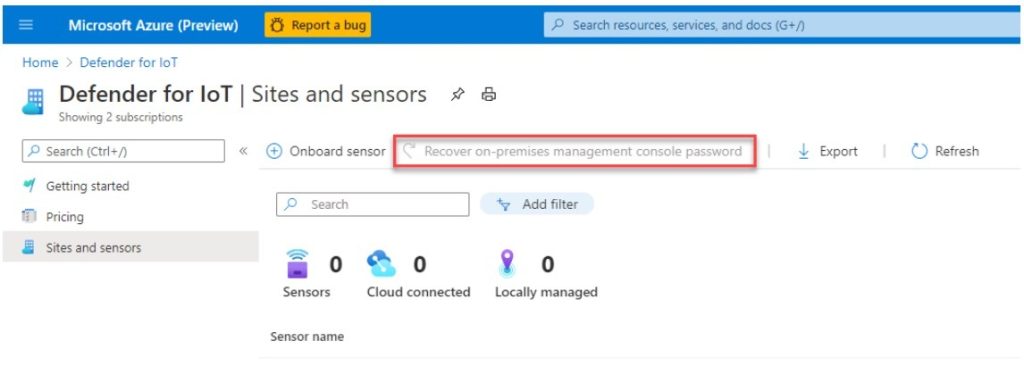

Для використання обох компонентів зловмисник використовуватиме механізм відновлення пароля Azure для першого кроку атаки.

Механізм відновлення пароля працює однаково як для датчиків так і керування. Маніпулюючи ними, хакер отримує новий пароль і таким чином отримує внутрішній доступ до облікового запису.

Щоб зрозуміти, як саме працює цей механізм, фахівці з кібербезпеки пояснюють, що механізм відновлення пароля складається з двох основних компонентів:

- Веб-API Java (tomcat, внутрішній);

- Веб-API Python (зовнішній).

І саме тут вони кажуть вводиться уразливість “час перевірки-часу використання” (TOCTOU), оскільки не застосовується механізм синхронізації.

Коротше кажучи, сценарій експлойта виконує атаку TOCTOU, щоб скинути та отримати пароль аутентифікації обхідного облікового запису.

Після отримання внутрішнього доступу до облікового запису суб’єкт загрози отримує більш широку поверхню атаки. Наступна вразливість, яку дослідники кібербезпеки виявили, — це звичайна вразливість ін’єкції команд у механізмі зміни пароля.

Решта вразливостей – це базові ін’єкції SQL, одна з них- вразливість у структурі обробки трафіку.

Якщо вас цікавить більш детальний опис уразливостей, ви також можете прочитати оригінальний звіт, який був підготовлений спеціалістами з Sentinel Lab.

Як захистити свої пристрої IoT?

Якщо ви використовуєте будь-який пристрій IoT, вам обов’язково потрібно знати основні правила гігієни кібербезпеки пристроїв IoT. Легко уявити, що з усіма видами пристроїв IoT сьогодні ця частина нашого будинку може становити не меншу загрозу, ніж компрометація комп’ютера чи телефону.

Найочевиднішим пристроєм у вашому домі, який слід захищати найбільше, є Wi-Fi роутер. Метафорично кажучи, це двері вашого розумного дому. Тому забезпечення його безпеки стає одним із перших пріоритетів.

Якщо говорити про способи забезпечення безпеки пристроїв IOT, вони будуть наступними:

Використання брандмауера нового покоління (NGFW)

Як правило, ваш маршрутизатор буде мати вбудований брандмауер, але часто цього недостатньо. Традиційні брандмауери не мають таких необхідних функцій безпеки, як віртуальна приватна мережа (VPN), керування QoS, перехоплення SSL/SSH, фільтрація вмісту, захист від шкідливих програм, система запобігання вторгненням (IPS).

Звичайно, брандмауер наступного покоління (NGFW) є досить дорогою річчю, але якщо ви можете дозволити собі придбати пристрій IoT, то хіба не зможете витратити додаткові гроші на їх безпеку? NGFW поєднує традиційний брандмауер з більш надійними функціями безпеки, щоб допомогти вам захистити вашу конфіденційність.

Увімкнення багатофакторної аутентифікації

Напевно, ви знаєте, що таке багатофакторна аутентифікація? Це спосіб додатково захистити свій пристрій, встановивши отримання другого підтвердження ідентифікації, наприклад, одноразовий PIN-код (OTP) або підтвердження у вигляді смс коду/ листа на електронну пошту, щоб підтвердити, що людина, яка намагається увійти, це дійсно ви.

Деякі пристрої Інтернету речей мають багатофакторну автентифікацію за замовчуванням, а інші — ні. Можливо, ваш пристрій IoT має багатофакторну автентифікацію за допомогою пов’язаного з ним мобільного додатка, але ви також можете використовувати сторонні служби, такі як Google Authenticator, щоб вбезпечити додаткову безпеку пристроїв IoT.

Оновлюйте свої пристрої

Деякі маршрутизатори Wi-Fi не оновлюються автоматично, тому часто перевіряйте, чи є якісь оновлення для вашого пристрою. У деяких випадках ці оновлення несуть в собі значні виправлення безпеки, тому візьміть за звичку регулярно перевіряти їх. Те саме правило стосується пристроїв IoT та їхніх програм. Не зволікайте з цим, робіть це негайно.

Вимкніть функції, які ви не використовуєте

Правило просте, якщо ви не користуєтеся, наприклад, голосовим керуванням на смарт-телевізорі, краще його відключити. Або якщо ви використовуєте лише домашнє з’єднання Wi-Fi, вимкніть віддалений доступ. Коли ви блокуєте ці невикористовувані функції, ви блокуєте багато точок входу, які потенційно можуть бути зламаними.

Створіть окрему мережу Wi-Fi для пристроїв IoT

У багатьох сучасних маршрутизаторах Wi-Fi користувач може налаштувати гостьову (або вторинну) мережу. Таким чином, створюючи її, ви захищаєте свою основну мережу від будь-яких загроз, які виникають від скомпрометованого пристрою IoT.

Останніми порадами щодо гігієни кібербезпеки буде використання надійного та унікального паролю, зміна назви за замовчуванням вашого маршрутизатора Wi-Fi. Подивіться, яке у вас шифрування. Це має бути WPA2. Тому що, якщо це протоколи WPA або WEP, то варто придбати новий маршрутизатор.