Якщо ви один з тих криптовалютних ентузіастів на Діскорд, то наведена нижче інформація точно для вас. Дослідники з кібербезпеки попереджають про новий вид криптору, який спеціально використовується в атаках на криптовалютні спільноти. Вони кажуть, що під загрозою цього зловмисного програмного забезпечення стоять такі криптоспільноти, як DeFi, NFT і Crypto. Для тих, хто не надто цікавиться усією цією криптовалютною справою, NFT це невзаємозамінні токени. Цей термін позначає унікальні токени, які дають право власності на дані, що зберігаються на блокчейн технології. За декілька років вся індустрія значно зросла, оцінювана вартість якої, складає тепер понад 2,5 трильйона доларів.

Всередині індустрії люди використовують Діскорд, групову платформу для спілкування, де можна приєднатися до будь-якого чату та надсилати один одному приватні повідомлення. Криптору, що атакує такі спільноти фахівці дали назву Бабадеда (за російськомовною назвою плейсхолдера, який використовується в програмі). Криптор легко обходить антивірусну на основі сигнатур детекцію. Під час останніх кампаній зловмисники використовували Бабадеда для доставки RAT, викрадачів інформації та навіть програм-вимагачів LockBit.

Для створення ілюзії справжності у Діскорд хакери застосували ряд заходів

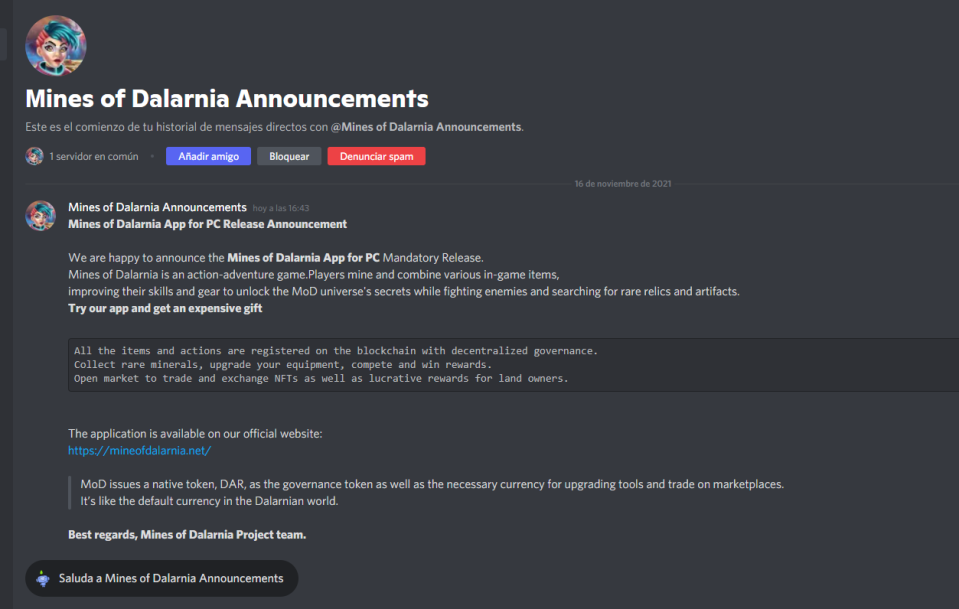

Для проведення кампанії хакер створив бота Діскорд на офіційному каналі компанії. Вони надсилали нічого не підозрююючим жертвам приватні повідомлення із запрошенням завантажити програму, яка дасть користувачеві доступ до нових функцій та/або додаткових переваг. Багато людей прийняли їх за справжні, все виглядало так, ніби вони були прислані від компанії. Повідомлення містили URL-адресу, яка спрямовувала користувача на підроблений сайт. Все було організовано так, щоб користувач завантажив шкідливу програму-інсталятор.

Для стоворення ілюзії справжності хакери застосували додаткових мір. Серед них:

- Підроблена сторінка мала дуже схожий на оригінальну сторінку інтерфейс користувача;

- Хакери підписували домени сертифікатом (через LetsEncrypt), який вмикав з’єднання HTTPS;

- Вони також використовували техніку під назвою кіберсквоттинг. Це коли додаються або видаляються літери з оригінального домену або домену верхнього рівня для створення фейкового;

Коли користувач натискав «Завантажити додаток», сайт перенаправляв запит на завантаження на інший домен через /downland.php,. Така схема вможливлювала непоміченість фейковості сайту. Фахівці з кібербезпеки виявили 82 доменів, створені в період з 24 липня 2021 року по 17 листопада 2021 року. Вони також знайшли різні варіанти криптору. Усі вони мали однаковий основний потік виконання. Зловмисники приховували криптор всередині офіційних програм, що ускладнювало його виявлення.

Одразу за тим, як користувач завантажує шкідливий інсталятор через несправжній Діскорд чат, починає виконуватися процес копіювання стиснутих файлів в щойно створену папку з ім’ям цілком непримітного якогось застосунка як “Монітор здоров’я додатків IIS” використовуючи один з наступних шляхів каталогу:

C:\Users\<користувач>\AppData\Local\

C:\Users\\AppData\Roaming\

Короткі технічні деталі роботи криптора

Програма починає встановлення і копіювання шкідливих файлів разом з іншими безкоштовними файлами або файлами з відкритим вихідним кодом. Після завершення видалення файлів починається виконання через основний виконуваний файл. На цьому етапі з’являється фейкове повідомлення про помилку програми, певно зроблено для того, щоб змусити користувача подумати, що програма вийшла з ладу, поки вона все ще продовжує працювати у фоновому режимі. Після ретельного огляду коду функції фахівці з кібербезпеки виявили, що він набагато довший, ніж фактичний код завантаження DLL. Це було зроблено спеціально для того, щоб приховати справжні функціональності програми та ускладнити її виявлення антивірусами. Наступний етап виконання відбувається всередині додаткового файлу, зазвичай це файл PDF або XML. Але фахівці з кібербезпеки відзначають, що вони також спостерігали використання таких файлів, як PNG, Text або JavaScript. Далі слідує складний ряд дій, який занадто довгий, щоб помістити його в одну публікацію.

Будемо коротко. Завершальним етапом є фіксація таблиці адрес імпорту та таблиці переміщення знову введеного PE. І зловмисне програмне забезпечення переходить до точки входу щойно введеного PE з оригінальними аргументами командного рядка.