Cynerio, компанія, яка надає закладам охорони здоров’я послуги платформи іінтернету речей в сфері охорони здоров’я, нещодавно опублікувала звіт про поточний стан кібер безпеки підключених медичних пристроїв у лікарнях усіх типів. У дослідницькому звіті компанії щодо галузі охоплюються широкотематичні питання. Звіт також містить підсумування результатів дослідження та його методологію.

«Протягом десятиліть у медичній сфері догляду за пацієнтами завдяки пристроям інтернету речей та їх викоританню спостерігалися покращення в її роботі.

Проте зі збільшенням кількості цих пристроїв зросла і кількість загроз, вразливостей і точок експулуатації комп’ютерних мереж медичних закладів,» — йдеться у доповіді компанії Cynerio.

Статистика безпечності пристроїв інтернету речей у сфері охорони здоров’я

Інформація в цьому звіті базується на аналізі компанією більш ніж 10 мільйонів пристроїв інтернету речей і медичних пристроїв інтернету речей, зібраних із поточних реалізацій продуктів Cynerio у понад 300 лікарнях та інших медичних установах у США та по всьому світі, дані з яких при аналізі були повністю анонімізовані дослідницькою командою компанії.

У вступі до звіту фахівці надали статистичні дані з різних ресурсів щодо поточного стану кібербезпеки в галузі охорони здоров’я. І згідно зібраних статистичних даних:

- У 2021 році було зафіксовано понад 500 порушень кібер безпеки у сфері охорони здоров’я (Департамент охорони здоров’я та соціальних служб США (HHS);

- За минулий рік кількість атак програм-вимагачів на лікарні зросла на 123% (Звіт про кіберзагрози компанії SonicWall за 2021 рік);

- Минулого року атаки програм-вимагачів коштували лікарням майже 21 мільярд доларів США (Компанія Comparitech);

- Середні збитки лікарень становлять 8 мільйонів доларів США за кожну атаку програми-вимагача, і лікарням потрібно 278 днів, щоб повністю відновити свою роботу після неї. (Звіт Emsisoft: The State of Ransomware in the US);

- Відсоток порушень кібер безпеки у сфері охорони здоров’я, спричинених підключеними пристроями, прямо пропорційний відсотку таких порушень, спричинених фішинговими атаками (Ponemon Research Report: The Impact of Ransomware on Healthcare during COVID-19 and Beyond);

- Сфера охорони здоров’я стала лідером серед найбільш прибуткових жертв програм-вимагачів, обігнавши другі місця на 100–200%. Фахівці з кібербезпеки кажуть, що персональна медична інформація (PHI) може бути в 50 разів більш ціннішою з точки зору прибутку для кіберзлочинців, ніж викрадені банківські картки на чорному ринку.

На що націлені кіберзлочинці в галузі охорони здоров’я?

IoT (Інтернет речей). Фахівці використовують цей термін на позначення будь-яких мережевих пристроїв або інших устаткувань, які не можна вважати традиційними інформаційними технологіями (ІТ). Сюди відносяться дверні смарт замки, VOIP-телефони та камери спостереження. Але комп’ютери чи сервери не належать до цієї категорії.

IoMT (Інтернет медичних речей). Такі апарати використовуються в лікарнях в безпосередніх медичних цілях. Найпоширеніші види включають: глюкометри, кардіомонітори, внутрішньовенні насоси та апарати МРТ. Можливо, десять років тому у них не було так багато різноманітних інтернет-з’єднань, але сьогодні їхня кількість значна.

OT (Операційні технології). OT означає апаратне забезпечення, програмне забезпечення та комунікаційні системи, які допомагають керувати великомасштабним промисловим обладнанням та устаткуванням. У лікарнях це зазвичай такі пристрої, як електричні мережі, ліфти, системи HVAC (опалення, вентиляції та кондиціонування).

Підключені пристрої. Пристрої цієї категорії набагато простіші за згадані вище. Приклади включають кавоварку або вимикач світла.

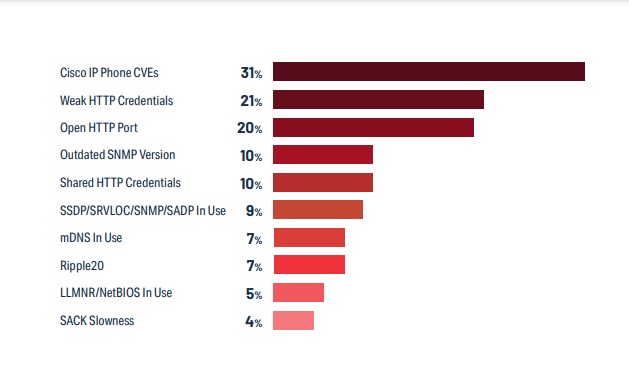

Які найпоширеніші вразливості пристроїв Інтернету речей у сфері охорони здоров’я?

Якщо ви читали минулорічні заголовки новин з кібербезпеки, вам могло здатися, що найпоширенішими уразливими місцями в таких пристроях є Ripple20 або URGENT/11. Проте все навпаки, найпоширеніші з них набагато очевидніші та пов’язані з поганою елементарною кібергігієною, як-от використання стандартних паролів та налаштувань. Потенційні зловмисники можуть легко знайти в Інтернеті інструкції до пристроїв і, звісно, першою чергою спробувати найочевиднішу річ: паролі та налаштування за замовчуванням. Також у більш ніж половини пристроїв Інтернету речей у сфері охорони здоров’я є одна критична вразливість.

Підсумування результатів дослідження

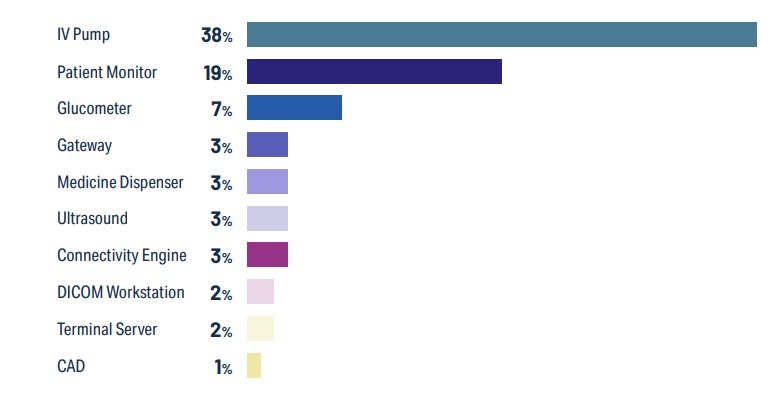

Внутрішньовенні насоси є найпоширенішим пристроєм інтернету речей у сфері охорони здоров’я та мають найвищий ступінь ризику. Насоси для внутрішньовенного введення складають 38% від усіх пристроїв інтернету речей в медичних закладах. І вражаюча кількість в 73% має вразливість, яка може поставити під загрозу доступність послуг, конфіденційність даних або безпеку пацієнтів.

53% пристроїв інтернету речей та медичних пристроїв інтернету речей містять критичні вразливості. Більше половини підключених медичних та інших пристроїв інтернету речей у лікарнях мають одну добре відому критичну вразливість. Факт, що ставить під загрозу конфіденційність даних, доступність послуг та безпеку пацієнтів. Третина приліжкових пристроїв інтернету речей тих, які безпосередньо використовуються у догляді за пацієнтами, і ті, від яких пацієнти найбільше залежать, мають визначений критичний ризик.

Urgent11 та Ripple20 отримали найбільше заголовків, але найпоширеніші ризики для кібер безпеки пристроїв — це проста недбалість до кібергігієни. Найпоширеніші пристрої медичних пристроїв інтернету речей та звичайних пристроїв інтернету речей часто мають паролі та налаштування за замовчуванням, які зловмисники можуть знайти без особливих зусиль. Їм просто потрібно знайти інструкції для конкретних пристроїв онлайн. Також варто додати, що зазначені вразливості Urgent11 і Ripple20 торкнулися лише 10 відсотків пристроїв із векторами атак, експлуатацію яких зазвичай складно проводити.

Деякі критичні пристрої інтернету речей у медичній сфері працюють із застарілими версіями Windows. Хоча пристрої, які працюють під управлінням старішої версії Windows, ніж Windows 10, становлять невелику частину інфраструктури інтернету речей типової лікарні, вони використовуються в одних з найбільш критичних відділах. Оскільки самі версії Windows в таких пристроях вже давно віджили своє, цей факт створює значний ризик для пацієнтів, які ними користуються. Але проблема в тому, що заміна машин, на яких працюють ці версії, у більшості випадків займе надто багато років.

Більшість медичних пристроїв інтернету речей використовуються настільки регулярно, що їх складно вчасно оновлювати. Майже 80% пристроїв інтернету речей у сфері охорони здоров’я щомісяця й навіть частіше використовуються для догляду за пацієнтами, що означає, що у них майже немає часу простою і на те, щоб служба кібер безпеки лікарні проаналізувала їх на предмет ризиків і можливих атак, застосувала останні доступні виправлення та здійснила сегментацію для захисту пристроїв у мережі.

На завершення фахівці окреслили майбутні можливі рішення щодо покращення безпеки пристрої інтернету речей в медицині. За їхніми словами, те, що спеціалісти почали визначати та усувати вектори ризику, які вже експлуатуються зловмисниками є першим дієвим кроком до впровадження вкрай необхідних заходів безпеки.