Експерти Trend Micro виявили, що хакери зловживають системним античит-драйвером популярної гри Genshin Impact, щоб відключити антивірусне програмне забезпечення під час атак програм-вимагачів. Mhypro2.sys дає доступ до пам’яті будь-якого процесу та ядра, а також вміє завершувати процеси з найвищими привілеями.

Нагадаю, ми також писали про те, що Tencent та китайська поліція провели спільну операцію проти розробників ігрових читів.

Проблема mhypro2.sys відома як мінімум з 2020 року, і фахівці з інформаційної безпеки вже давно звертаються до виробників античит-систем взагалі, оскільки більшість таких рішень працюють на рівні кільця 0, що навряд чи можна вважати безпечним.

У випадку з mhypro2.sys звернення фахівців не вплинули, сертифікат підпису коду не був відкликаний, а значить, програму як і раніше можна встановлювати на Windows, не піднімаючи тривоги. Гірше того, з 2020 року на GitHub доступні одразу два PoC-експлойти і докладний опис того, як можна використовувати античит з режиму користувача для читання/запису пам’яті ядра з привілеями режиму ядра, завершення певних процесів і так далі.

У нещодавньому звіті Trend Micro говориться, що хакери зловживають драйвером з липня 2022 року та використовують його для відключення правильно налаштованих рішень безпеки.

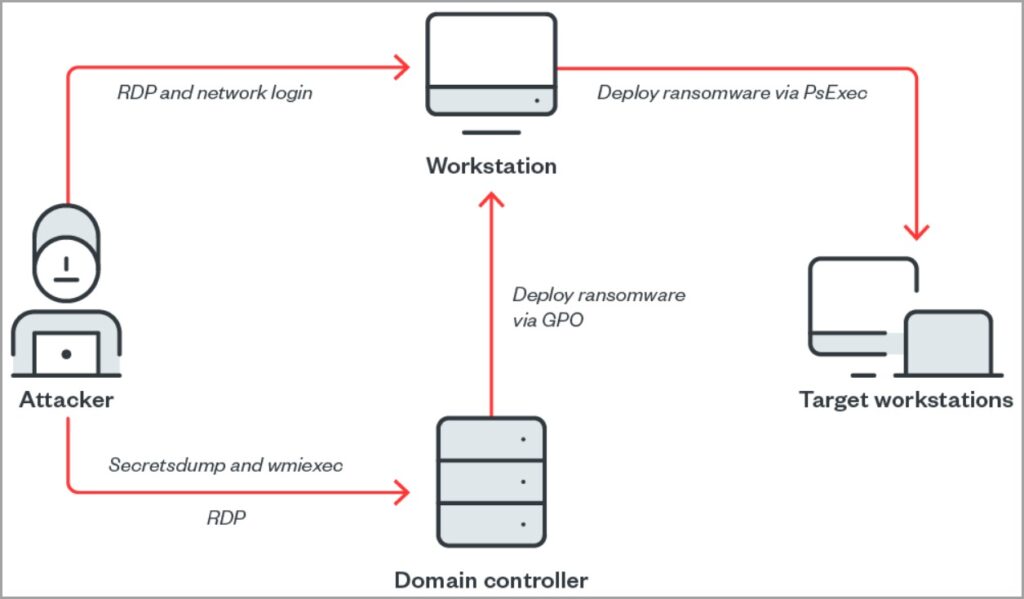

Аналітики пишуть, що у вивченому ними прикладі зловмисники використовували secretsdump і wmiexec проти цільової машини, а потім підключаються до контролера домену RDP, використовуючи вкрадені облікові дані адміністратора.

Першою дією хакерів на зламаній машині було перенесення mhyprot2.sys на робочий стіл разом із шкідливим виконуваним файлом kill_svc.exe, який використовувався для встановлення драйвера. Потім зловмисники завантажили файл avg.msi, який, у свою чергу, завантажив та виконав наступні чотири файли:

- logon.bat – запускає HelpPane.exe, “вбиває” антивірус та інші служби, запускає svchost.exe;

- HelpPane.exe– маскується під файл Microsoft Help and Support, що виконується, аналогічний kill_svc.exe, оскільки встановлює mhyprot2.sys і «вбиває» антивірусні служби;

- mhyprot2.sys – античіт-драйвер Genshin Impact;

- svchost.exe – Неназване корисне навантаження програми-вимагача.

У цьому інциденті хакери тричі намагалися зашифрувати файли на cкомпрометованій робочій станції, але безуспішно. Тим не менш, антивірусні служби були успішно вимкнені. У результаті зловмисники просто перенесли logon.bat на робочий стіл, запустивши його вручну і все запрацювало.

До кінця атаки хакери завантажили драйвер, програму-вимагач і файл kill_svc.exe, що виконується, в загальний мережевий ресурс для масового розгортання, прагнучи заразити якомога більше робочих станцій.

Trend Micro попереджає, що хакери можуть продовжувати використовувати античит-модуль, тому що навіть якщо виробник усуне вразливість, старі версії mhypro2.sys все одно використовуватимуться, а модуль можна інтегрувати в будь-яке шкідливе ПЗ. У той же час експерти зазначають, що хоча модулі підпису коду, які виступають як драйвери пристроїв, можуть бути використані для зловживань, ці випадки досі рідкісні.

На момент написання цієї статті сигнатура коду для mhyprot2.sys була дійсна. Для атаки Genshin Impact не потрібно встановлювати на пристрій жертви. Використання драйвера не залежить від гри.” – попередження від Trend Micro.

У відповідь на публікацію цього звіту відомий експерт з інформаційної безпеки Кевін Бомонт зазначив у Twitter, що адміністратори можуть захиститися від цієї загрози, заблокувавши хеш «0466e90bf0e83b776ca8716e01d35a8a2e5f96d3», який відповідає вразливому драйверу.

https://twitter.com/gossithedog/status/1562848838972755968?s=12