Платформа PyPI попередила про фішингову атаку, націлену на Python-розробників. Дослідники заявили, що це перша відома фішингова кампанія проти PyPI, під час якої хакери зламали кілька облікових записів користувачів.

Today we received reports of a phishing campaign targeting PyPI users. This is the first known phishing attack against PyPI.

We’re publishing the details here to raise awareness of what is likely an ongoing threat.

— Python Package Index (@pypi) August 24, 2022

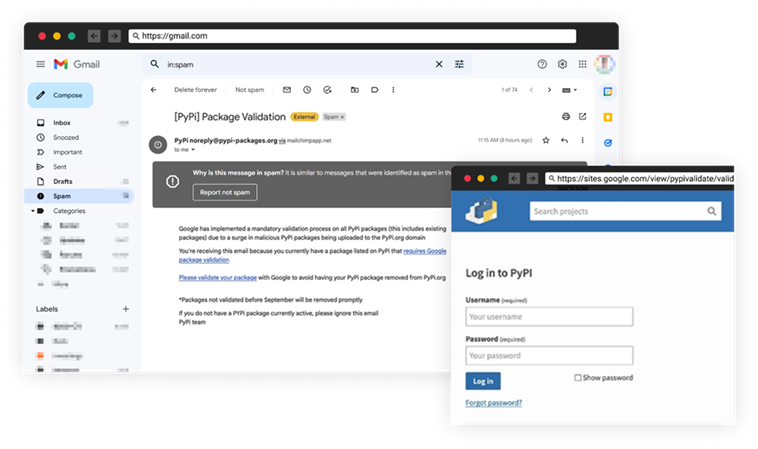

Кіберзлочинці відправляли фішингові електронні листи, в яких інформували жертв про те, що Google виконує обов’язковий процес перевірки для всіх пакетів, і користувачеві необхідно підтвердити свої облікові дані.

Посилання у листі перенаправляє на підроблену сторінку входу до PyPI.

Після введення облікових даних на пристрій жертви завантажуються шкідливі PyPI-пакети, які вже видалені.

- версія 0.1.6 “exotel” (понад 480 000 завантажень);

- версія 2.0.2 і 4.0.2 “spam” (понад 200 000 завантажень).

Пакети завантажують з віддаленого сервера шкідливість python-install.scr розміром 63 МБ, який має дійсний підпис і проходить перевірку VirusTotal (30/67 виявлень). Шкідливе програмне забезпечення дозволяє віддалено виконати код і захопити контроль над пристроєм.

Більше того, експерти Medium опублікували список більш ніж 100 шкідливих PyPI-пакетів, які доставляються в рамках цієї кампанії.

В результаті PyPI оголосила, що роздає безкоштовні апаратні ключі безпеки тим, хто займається супроводом критично важливих проектів – 1% проектів, завантажених за останні шість місяців. Наразі є близько 3500 проектів, що відповідають вимогам.

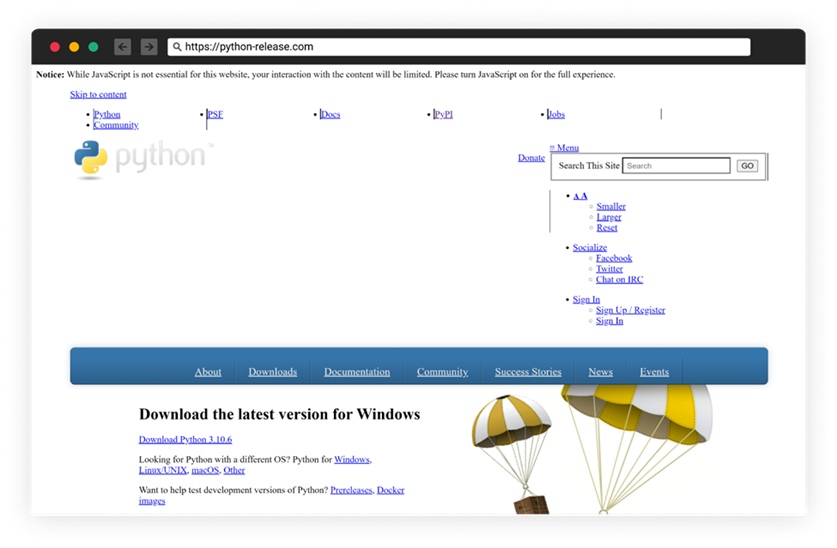

За даними Checkmarx, майже третина PyPI-пакетів мають уразливості, які дозволяють зловмиснику автоматично виконати код. Для захисту від атаки PyPI роздає безкоштовні апаратні ключі безпеки. Оскільки PyPI-пакети стали частою мішенню кіберзлочинців, адміністратори реєстру поділилися рядом кроків, які можна зробити, щоб захистити себе від фішингових атак. Вони радять перевіряти URL-адресу сторінки перед наданням облікових даних.

Раніше дослідники з компанії Sonatype виявили шифрувальника в офіційному репозиторії PyPI. У ході розслідування з’ясувалося, що шкідник у репозиторій завантажив школяр, а будь-який користувач пакетів був жертвою здирника. Шкідники шифрували дані користувачів, але при цьому не вимагали викупу і перенаправляли жертв на Discord-сервер з ключами для дешифрування. Сам розробник виявився школярем з Італії, який вивчає Python, Lua та HTML. Створенням здирників юний розробник зайнявся нещодавно і, як стверджує, був здивований тим, як легко можна створити шкідливість і змусити користувачів встановити його.