Група дослідників з університету Мічігану, Пенсільванського університету і NASA докладно описала атаку TTEthernet (Time-Triggered Ethernet) PCspoF, яка може вивести з ладу космічний корабель Orion.

Експерти кажуть, що вразливість у цій мережній технології, яка широко використовується в космічній та авіаційній галузях, може мати катастрофічні наслідки для критично важливих систем, включаючи зрив місій NASA.

Нагадаю, ми також писали про те, що NASA зіткнулося із 6000 кібератаками за останні чотири роки. Також ми писали, що на зображеннях з телескопа Джеймса Вебба ховається шкідливе програмне забезпечення.

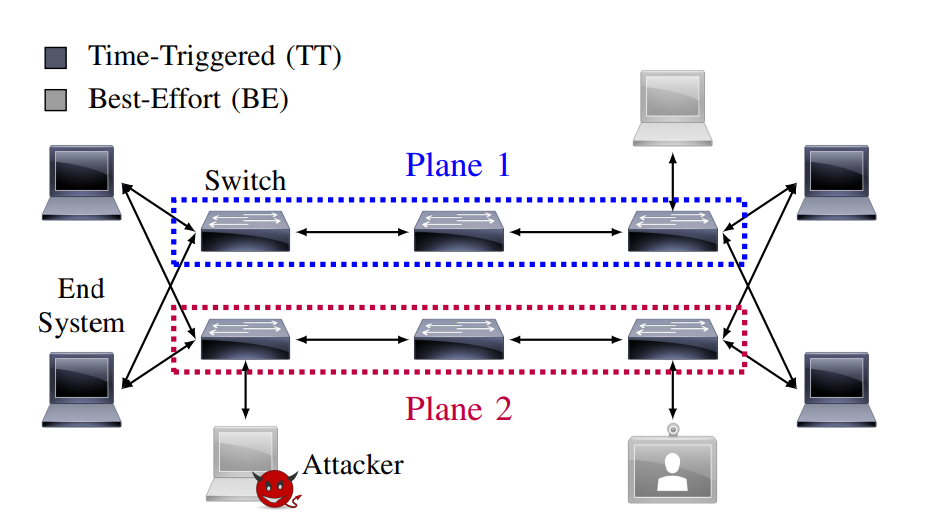

TTEthernet перетворює звичайний Ethernet на детерміновану мережу з певним часом передачі між вузлами і значно розширює можливості використання класичного стандарту Ethernet. У такій мережі зі змішаним ступенем критичності може співіснувати трафік з різними вимогами до часу та стійкості до відмов.

Фактично, TTEthernet дозволяє часо-чутливому трафіку (від пристроїв, які відправляють синхронізовані та заплановані повідомлення відповідно до заздалегідь визначеного розкладу) використовувати ті ж комутатори, які обробляють некритичний трафік, наприклад пасажирський Wi-Fi в літаках. Крім того, TTEthernet сумісний зі стандартним Ethernet, який використовується у звичайних системах. TTEthernet ізолює трафік, що запускається за часом, від так званого трафіку з максимальною ефективністю, тобто некритичних систем, пересилаючи їх повідомлення в обхід важливішого трафіку, що запускається за часом. Це дозволяє об’єднувати різні пристрої в одну мережу, а критично важливі системи отримують можливість працювати на більш дешевому обладнанні. При цьому два типи трафіку не перетинаються один з одним.

Творці PCspooF кажуть, що TTEthernet, по суті, є “основою мережі” на космічних кораблях, включаючи космічний корабель NASA Orion, космічну станцію Lunar Gateway і ракету-носій Ariane 6 – претендент для заміни шини Controller Area Network і протоколу FlexRay.

Докладніше про атаку PCspooF

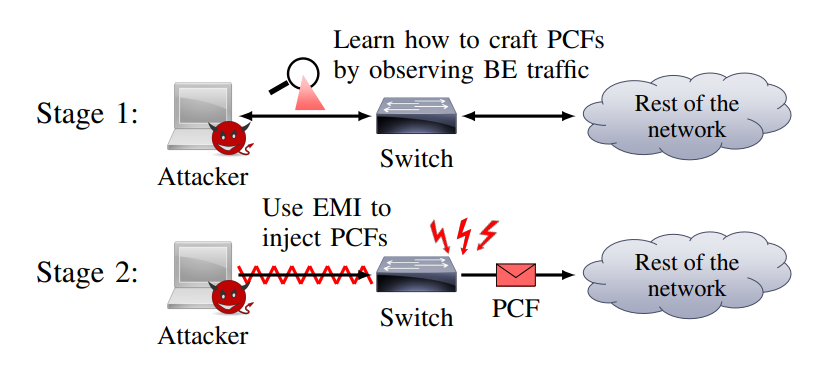

Атака PCspooF, на думку дослідників, є першою в історії атакою, яка порушила ізоляцію різних типів трафіку один від одного. Суть проблеми полягає в тому, що PCspooF порушує систему синхронізації, яка називається кадром управління протоколом (PCF), чиї повідомлення змушують пристрої працювати за розкладом та забезпечують їх швидкий зв’язок.

Отже, дослідники виявили, що некритичні пристрої з максимальною ефективністю можуть відображати приватну інформацію про керовану частину мережі. Ці пристрої також можуть використовуватися для створення шкідливих повідомлень синхронізації. Тобто шкідливий некритичний пристрій може порушити гарантію ізоляції в мережі TTEthernet.

Потім скомпрометований пристрій з максимальною ефективністю можна використовувати для створення EMI в комутаторі, змушуючи його надсилати підроблені повідомлення синхронізації на інші TTEthernet пристрої.

Після запуску такої атаки TTEthernet час від часу втрачають синхронізацію і перепідключаються. В результаті вони втрачають синхронізацію (розсинхронізація може становити до секунди), що призведе до неможливості надсилання десятків повідомлень. Які в свою чергу спрацьовують за часом, та викличуть відмову критично важливих систем. У гіршому випадку PCspooF провокує такі збої одночасно для всіх пристроїв TTEthernet у мережі, пояснюють дослідники.

Щоб протестувати PCspooF, експерти використовували апаратні та програмні компоненти NASA для імітації місії з перенаправлення астероїда, коли «Оріон» мав зістикуватися з автоматичним пілотованим космічним кораблем. В результаті атака PCspooF змусила «Оріон» відхилитися від курсу та повністю провалити стикування.

Після успішного тестування атаки дослідники повідомили про проблему організаціям, які використовують TTEthernet, включаючи NASA, Європейське космічне агентство (ЄКА), Northrop Grumman Space Systems та Airbus Defense and Space. Тепер, грунтуючись на даних дослідників, NASA переглядає протоколи бортових експериментів, а також тестує готове комерційне обладнання.

Як запобігти атаки PCspoF?

Як захист від PCspoF та наслідків таких атак фахівці рекомендують:

- використовувати оптичні роз’єми або стабілізатори напруги (для блокування електромагнітних перешкод);

- перевірте вихідні MAC-адреси, щоб переконатися, що вони є справжніми;

- приховати ключові поля PCF,

- використовувати протокол аутентифікації канального рівня, такий як IEEE 802.1AE;

- збільшити кількість майстрів синхронізації та вимкніть небезпечні переходи станів.

Космічні технології не гарантують стовідсоткового захисту: є приклади цілком реальних атак, наприклад, ЗМІ писали про те, що оператори шифрувальників DopplePaymer зламали підрядників NASA.