Дослідники з BlackBerry повідомляють про нове виявлене сімейство програм-вимагачів. LokiLocker RaaS нещодавно з’явився на сцені, і, як кажуть експерти з кібербезпеки, він не даремно носить ім’я скандинавського бога. У розгорнутій статті дослідники детально розглянули код LokiLocker, пояснили, як працює програма-вимагач, а також додали короткий абзац з порадами про те, як користувачі можуть уникнути зловмисного програмного забезпечення.

То хто такий Локі?

Якщо говорити про скандинавську міфологію, то з усіх богів, Локі, бог-трикстер, може бути найцікавішим. Згідно з Brittanica, це божество могло змінювати форму та стать, маючи на меті лише хаос. У скандинавській міфології Локі зображується таким, що завжди має якусь хитрість задуману. Те ж саме можна сказати і про сімейство одноіменних програм-вимагачів.

Вперше дослідники виявили зловмисне програмне забезпечення в середині серпня 2021 року. Команда попереджає користувачів, не плутати це сімейство програм-вимагачів з LokiBot (викрадачем інформації) і зі старшим сімейством програм-вимагачів Locky, яке було в основному відоме в 2016 році. Хоча дослідники додають, що LokiLocker має певну схожість з програмою-вимагачем LockBit (наприклад, ім’я файлу нотатки про викуп, значення реєстру), але все одно не можна точно сказати, що перший є прямим нащадком останнього.

Що там сховано у рукавах трюкарів-вимагачів?

Нове сімейство програм-вимагачів націлено на англомовних користувачів, які працюють на ОС Windows. Зловмисники написали зловмисне програмне забезпечення в .NET і захистили його за допомогою NETGuard (модифікованого ConfuserEX), додатково користуючись допомогою плагіна віртуалізації під назвою KoiVM. Колись плагін був ліцензованим комерційним захисником для додатків написаних в .NET, але в 2018 році його код став відкритим (в спільноті говорять, що його було злито), і тепер він доступний на GitHub. Koi, здається, є досить популярним застосуванням серед інструментів злому, але дослідники визнають, що вони не бачили, щоб багато шкідливого програмного забезпечення використовувало його.

У найперших спостережуваних зразках троянізовані інструменти для злому, такі як PayPal BruteChecker, FPSN Checker від Angeal (Cracked by MR_Liosion), використовувалися як розповсюджувачі програм-вимагачів. Для тих, хто не знає, брут-чекери — це інструменти, якими користуються хакери, коли їм потрібно “перевірити” викрадені облікові записи та отримати доступ до інших облікових записів. Такий прийом називається перебивання облікових даних. Дослідники припускають, що причиною того, що спочатку ці хакерські інструменти розповсюджували шкідливе програмне забезпечення, можливо полягає в тому, що хакери проводили своєрідне бета-тестування перед тим, як вийти на широкий ринок.

Тепер зловмисне програмне забезпечення працює як схема з обмеженим доступом, яка залучає досить невелику кількість ретельно перевірених афіліятів. Для кожного партнера призначається ім’я користувача та унікальний номер чату. Наразі команда Blackberry нарахувала близько 30 різних афіліятів LokiLocker.

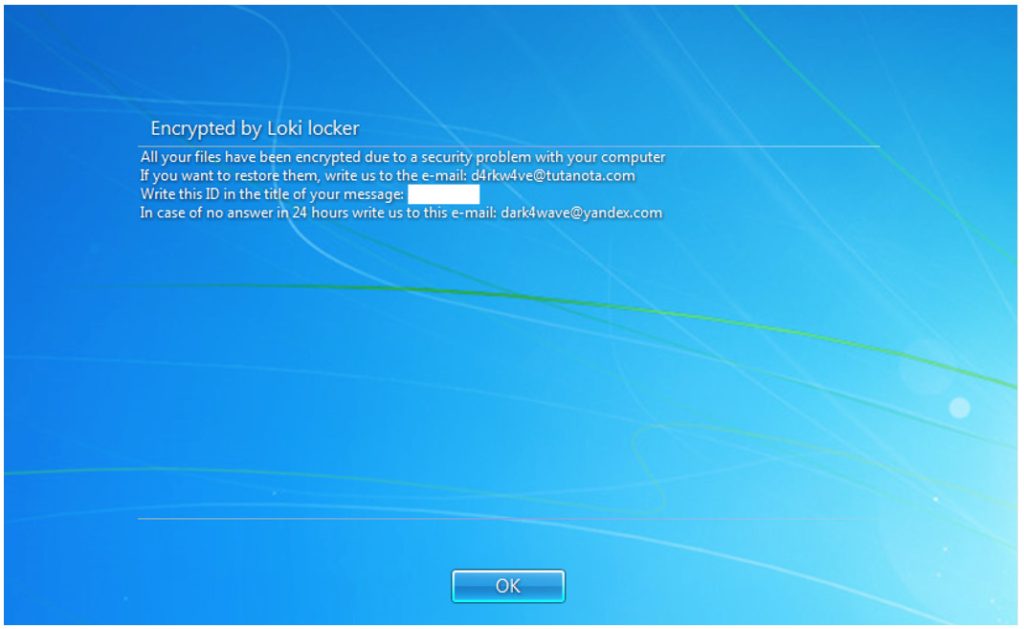

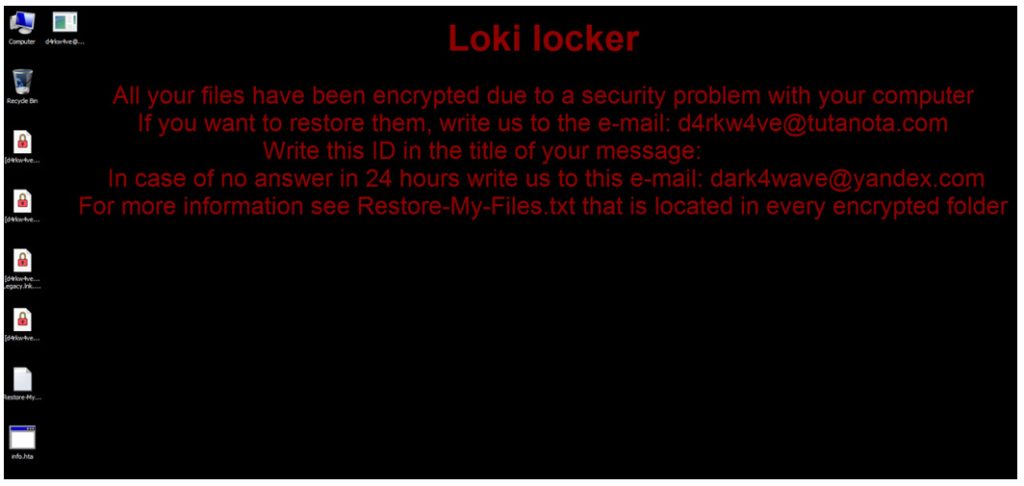

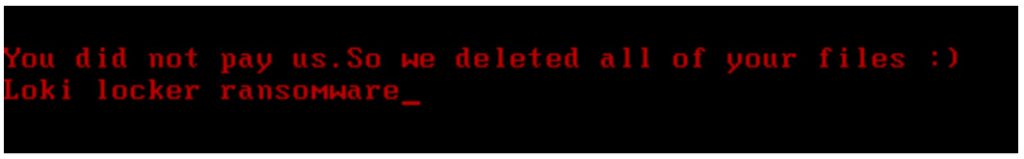

LokiLocker працює в звичайний як для програм-вимагачів спосіб. Він шифрує файли жертви на локальних дисках і мережевих ресурсах, а потім просить жертву сплатити викуп. У разі отримання відмови від виплати вимаганих грошей зловмисне програмне забезпечення знищує зашифровані файли і переводить систему в повністю непридатний стан.

Зловмисники використовують стандартну комбінацію AES для шифрування файлів і RSA для захисту ключа. Спілкування відбувається за допомогою електронної пошти, де злочинці дають інструкції щодо сплати викупу. Якщо викуп не проходить, програма-вимагач видаляє всі несистемні файли та перезаписує MBR.

Хто стоїть за LokiLocker?

Здається, що LokiLocker не націлений на певну географію, але дослідники відзначають, що найбільша кількість жертв була зі Східної Європи та Азії. При аналізі коду з’ясувалося, що з усіх країн Іран був виключений з цілей. Але заковика в тому, що ця частина коду не працює.

Коли хакери створюють такий нецільовий список в коді, то це зазвичай країни, які вони особисто не хочуть включати, або ті, які лояльні до їхньої незаконної діяльності.

Дослідники вважають, що Іран міг потрапити в такий нефункціональний нецільовий список кодів в якості намагання хакерами приховати справжнє походження програми-вимагача. Але чим далі в ліс, тим більше дрів.

Дослідники нарахували щонайменше три унікальних імен користувачів, які використовувалися афіліятами LokiLocker, і це ті, які можна знайти на іранських хакерських каналах. Хоча можливість також говорить, що це, можливо, було зроблено лише для того, щоб перекласти провину на іранських хакерів, а не на реальних виконавців.

Проте може бути, що це справді іранські хакери, що стоять за програмним забезпеченням-вимагачем, оскільки деякі з інструментів для злому, які використовувалися для розповсюдження перших зразків , дослідники припускають, були розроблені іранською командою хакерів під назвою AccountCrack.

Не можна з певністю сказати, хто грає в карти чи китайські чи російські хакери, але також було помічено, що всі вбудовані рядки налагодження написані англійською мовою і в основному без мовних та орфографічних помилок. Дослідницька група каже, що це не звичайна норма для програм із згаданих країн.

Які будуть висновки?

Новоз’явленні програми вимагачі пройшли досить розгорнутий аналіз, і команда зробила певні висновки.

Перш за все, дослідники Blackberrie роблять припущення, що використання KoiVM як захисника віртуалізації для додатків .NET може стати тенденцією до створення шкідливих програм. Хоча це досить незвичайний метод для ускладнення аналізу.

По-друге, бути впевненим у походженні програми-вимагача не можна. Деякі деталі натякають на іранське авторство LokiLocker, але все ж у нас є нецільовий список з Іраном, хоча ця частина коду і не працює.

І по-третє, з новою кіберзагрозою на сцені, краще записати кілька порад від людей, які знають. Дослідники Blackberry люб’язно надали їх нам. Хоча в наші дні люди повинні знати ці поради, як-от «Коли холодно, потрібно тримати своє тіло в теплі». Очевидна річ, резервне копіювання і ще раз резервне копіювання. Створіть резервну копію вашої будь-якої важливої інформації. Більше того, тримайте пристрій відключеним (бажано) і в автономному режимі.

І не забувайте про загальні правила кібергігієни. Часто ми отримуємо проблеми зі здоров’ям від просто немитих рук перед обідом.

Немає безкоштовного інструменту для розшифровки файлів, зашифрованих LokiLocker. Якщо ваші файли було зашифровано програмним забезпеченням-вимагачем, повідомте про це місцеві органи поліції.

Не платіть викуп. Ви не тільки таким чином підтримуєте злочинну екосистему, і крім того немає гарантій, що ви отримаєте свої файли назад, або програмне забезпечення-вимагач не повернеться знову, оскільки ймовірно, що зловмисники встановили бекдор у вашому пристрої для легкого доступу в майбутньому.