Комп’ютерні віруси справді схожі на реальні. Вони можуть заразити тисячі комп’ютерів за лічені хвилини, тому ми називаємо це епідемією. Зараз важко уявити, як можна жити без антивірусу, а колись це було реальністю. Отже, ми склали список із 10 найнебезпечніших вірусів в історії, щоб згадати з чого все почалося. Почнемо 😊

1. Вірус CIH (1998)

Цей вірус був створений студентом із Тайваню, ініціали якого були CIH. Він почав поширюватися по мережі 26 квітня – у день аварії на Чорнобильській АЕС, тому багато користувачів називають його просто – Чорнобиль. Цей вірус є небезпечним, оскільки він не тільки перезаписує дані на жорсткому диску комп’ютера і робить його непридатним. Цей вірус навіть міг перезаписати BIOS хост-системи – після такого ПК не зможе завантажитися. Ніхто не очікував такої каверзи в далекому 1998 році. CIH чи Чорнобиль заразили майже півмільйона комп’ютерів у всьому світі. Вражає, чи не так?

2. Вірус MORRIS WORM 🐛(1998)

Цей вірус запам’ятався світу і набув величезного розголосу через пресу, а його творець був першою людиною (!), засудженою в США відповідно до Закону про комп’ютерне шахрайство та зловживання. Зараз це здається звичайною справою, але в 1998 році ніхто не міг очікувати, що можуть позбавити волі за “якесь” віртуальне шахрайство. Листопад 1998 року запам’ятався як місяць, коли один вірус паралізував роботу всього Інтернету, що спричинило 96 мільйонів доларів збитку. Дуже переконливо, як для одного з перших вірусів. Через незначну помилку в його «коді» – він продовжував встановлювати на одному ПК необмежену кількість разів, повністю виводячи з ладу комп’ютери по всьому світу.

3. Вірус МЕЛІСА (1999)

Цей вірус запам’ятався тим, що розповсюджувався через імейл. У п’ятницю, 26 березня 1999 року, люди по всьому світу отримали електронний лист, в якому була лише одна пропозиція: “Ось цей документ, який ви просили… нікому не показуйте. 😉”, з прикріпленим документом Word. В даний час ми всі чудово розуміємо, що це вірус, але ще 1999 року це було щось нове. Та й мозок, що втомився після робочого тижня, не відразу міг розпізнати загрозу. Ті, хто відкрив DOC-файл (а були тисячі, хто це зробив), дозволили вірусу заразити свою систему і надіслати цей лист усім контактам вашого облікового запису, використовуючи ваше ім’я. Найгірше, цей вірус модифікував документи користувача Word з цитатами з телешоу «Сімпсони». Автор цього вірусу був спійманий і засуджений до 20 місяців позбавлення волі.

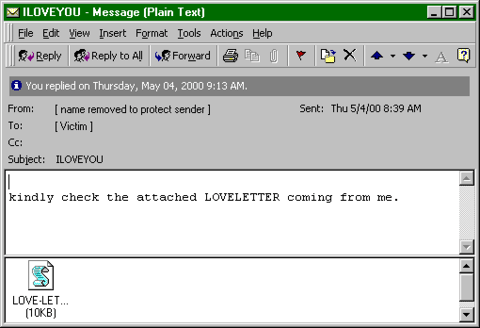

4. Вірус ILOVEYOU 💖(2000)

Самий романтичний у нашому списку небезпечних вірусів – вірус ILOVEYOU. Можливо, із-за його милого імені або ж підступної стратегії він заразив 45 мільйонів користувачів протягом всього двох днів! Так як працює цей вірус? Користувач отримує електронний лист із файлом «LOVE-LETTER-FOR-YOU» з розширенням vbs (Visual Basic). Коли він потрапляє в систему, він змінює всі ваші файли, зображення, музику, а потім розширюється на всі ваші контакти. Шкода від цього була величезною – не таке любовне знання, яке ми очікуємо отримати. Творець вірусу був знайдений, але його персона не була розголошена. В той час на Філіппінах не було законів проти кіберзлочинців. Пощастило, що сказати 😊

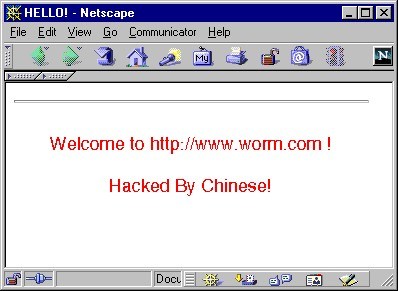

5. Вірус CODE RED (2001)

Вірусу CODE RED для зараження Інтернету не було потрібно відправляти листи на пошту. Для CODE RED або Bady вам просто потрібно підключитися до Інтернету, і відкрити заражений сайт, що відображував текст «Зламано китайцями!» («Взломано китайцами!»). Він поширювався миттєво – менш ніж за тиждень було заражено майже 400 000 серверів, і майже мільйон персональних комп’ютерів. Китайці постарались 🙁

6. Вірус MYDOOM (2004)

Вірус MYDOOM з’явився 26 січня 2004 року. Ця епідемія змогла заразити майже 2 мільйони користувачів ПК. Вірус був прикріплений до листа електронною поштою, в якому повідомлялося про помилку (Ошибка поштової транзакції). Коли ви нажали на розміщення, воно дублювало це електронний лист на всі адреси, знайдені у ваших списках контактів. Перекратити це було дійсно складно, тому що вірус заблокував доступ до сайтів найпопулярніших антивірусних програм, а також до оновлених служб Microsoft. Все продумали!

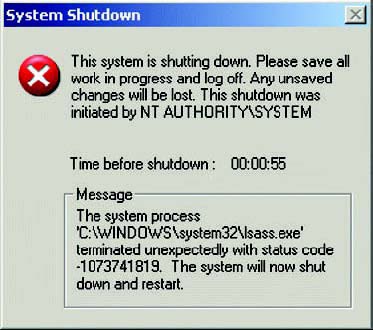

7. Вірус SASSER (2004)

Вірус SASSER вразив світ, тому що йому вдалося перервати супутникові повідомлення для французького телебачення і навіть вдалося змінити кілька рейсів авіакомпанії Delta. Щоб проникнути в систему, вірус замість класичного спаму електронною поштою використовував уразливість в неоновлених системах Windows 2000 і Windows XP. Як тільки вірус заражав комп’ютер, він починав шукав інші уразливі системи. Заражені ПК починали крашитися і працювали нестаблільно. Цей вірус був написаний студентом, який випустив вірус у свій 18-й день народження. Йому дійсно пощастило, що він написав код, будучи неповнолітнім, оскільки за це отримав лише умовний вирок. Що сказати – підліток 😊

8. Вірус BAGLE (2004)

На початку 2004 року з’явився новий вірус – черв’як Bagle. Вірус BAGLE інфікував користувачів ПК через листи на е-мейл. Цей вірус є першим, який був створений для отримання прибутку, оскільки він отримував доступ до фінансової, особистої та іншої інформації. Саме з того часу почало зароджуватися прибуткове зловмисне ПЗ, і в даний час це величезна проблема для багатьох користувачів і антивірусних компаній.

9. Вірус CONFICKER (2008)

Черв’як Win32 Conficker або просто Conficker – дуже підступний вірус, створений спеціально для атак на Windows. Використовуючи вразливості в ОС, Conficker непомітно пройшов перевірку антивірусних програм і більш того – блокував доступ до оновлень ОС. Імена всіх служб були замінені, і вірус реєструвався в різних частинах системи, тому було практично неможливо знайти і знищити всі його фрагменти. У світі було понад 12 мільйонів заражених комп’ютерів, що змусило антивірусні компанії та постачальників ОС підвищити їх безпеку.

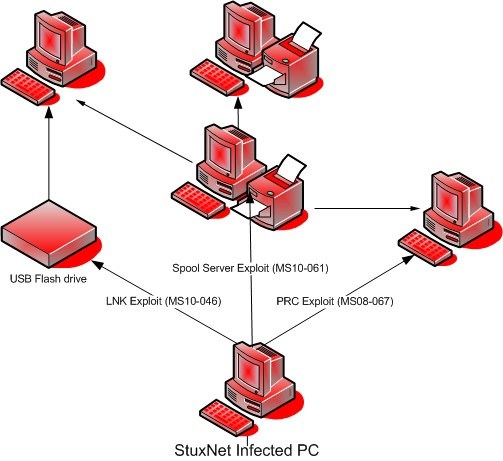

10. STUXNET (2010)

Вірус Stuxnet у 2010 році завдав величезної шкоди світовій безпеки. Він призначений для великих промислових об’єктів, включаючи електростанції, плотини, системи обробки відходів, а також хімічні та ядерні об’єкти. Це дозволило хакерам контролювати всі важливі елементи управління системою, не будучи поміченими. Це перша атака, яка дозволила кіберзлочинцям маніпулювати реальним обладнанням і завдати величезної шкоди світовій безпеці. Більше всього постраждав Іран – 60 відсотків усього завданого збитку припало на цю країну.

Епоха прибуткових вірусів

Як не дивно, значна кількість з перелічених мною вище вірусів не приносила ні копійки своїм розробникам. Більшість шкідливого ПЗ у той час розроблювалося та розповсюджувалося здебільшого задля завдання шкоди або для вихваляння своїми навичками у програмуванні. Тим не менш, вже тоді існували віруси, які тим чи іншим чином монетизували свою активність. Починаючи з кінця 2000, такі шкідливі програми почали витісняти решту, і наразі є панівними серед кіберзагроз.

Початок епохи прибуткового шкідливого ПЗ задало тренд на виокремлення різних його типів. Шпигунські програми, шифрувальники-вимагачі, бекдори, трояни віддаленого доступу – вони, або їх ідейні попередники, існували і раніше, але ніколи не були виокремлені настільки чітко. Давайте розглянемо приклади найвідоміших комп’ютерних вірусів за останні 10 років.

Шифрувальник-вимагач Petya

Шифрувальник Petya, мабуть, найвідоміший в Україні вірус. 28 червня 2017 року його атака паралізувала роботу великої кількості підприємств країни, завдавши збитків на понад 10 мільярдів доларів. З урахуванням концентрації жертв у нашій країні, а також типової атаки на честь державного свята (Дня Конституції), автора атаки відслідкувати неважко. І хоч росія й не зізналася у причетності до цієї атаки, багато ознак вказує саме на неї. Ключовим способом здійснення атаки стало використання вразливості у програмі для подання податкових звітностей M.E.Doc, яка через цей інцидент була замінена на більшості підприємств.

Троян-шифрувальник WannaCry

Багатьма аналітиками шифрувальник WannaCry визнається первістком широкомасштабного використання вимагачів проти корпорацій. З 12 по 15 квітня 2017 року ця шкідлива програма атакувала близько 200,000 комп’ютерів у корпоративних мережах. Більшість жертв було з Тайваню, Індії, України та росії. Така масовість і одночасність була можлива завдяки використанню вразливості EternalBlue. Переповнення буферу Server Message Block – вбудованого механізму комунікації між сервером та комп’ютерами у локальній мережі – дозволяло виконання довільного коду, чим і скористалися зловмисники. Розслідування вказують на причетність двох громадян Північної Кореї, які можливо належать до хакерського угрупування Lazarus.

Незважаючи на неприємність ситуації, вихід з неї виявився простим і елегантним. Вже на другий день атаки фахівці змогли знайти вразливість у самому шифрувальнику, за рахунок чого вірус було зупинено, а згодом і видалено. Щоправда, для розшифровки файлів потребувалися окремі операції.

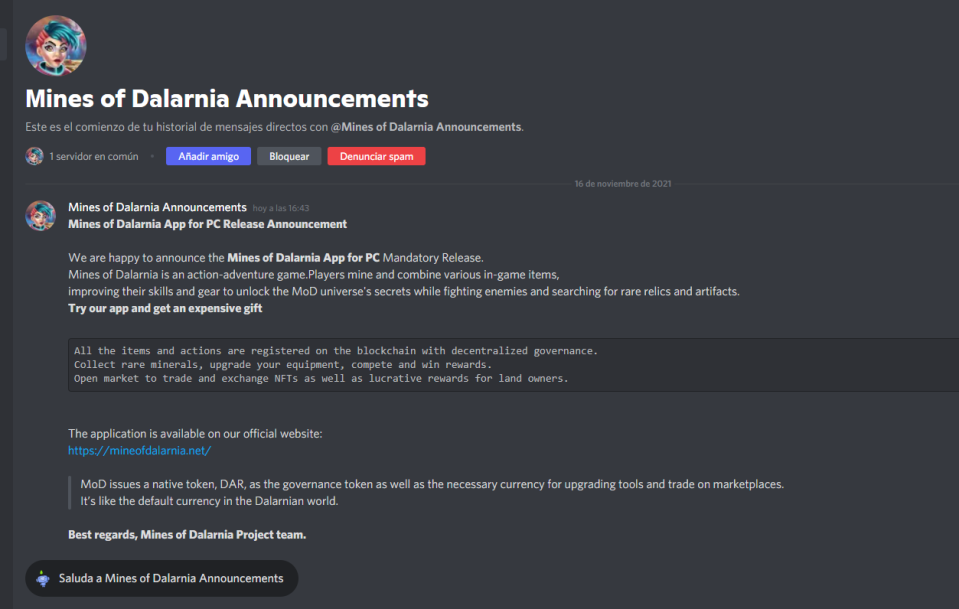

Кіберзлочинне угрупування LockBit

Кіберзлочинне угрупування LockBit з’явилося у 2019, вирізняючись незвично публічною моделлю роботи. На відміну від решти груп вимагачів, вони не соромилися давати інтерв’ю журналістам з кібербезпеки, а також показували високу активність на форумах у Даркнеті. Окрім цього, угрупування має у своєму арсеналі унікальні програмні рішення, які дозволяють їм блискавично атакувати компанії, шифруючи файли та викрадаючи важливу інформацію. Їх ПЗ постійно оновлюється, що ще сильніше пришвидшує їх операції та створює перешкоди для виявлення шкідника та його аналізу вірус-аналітиками.

Шифрувальник Locky

Ще один представник шифрувальників “першої хвилі”. Впродовж 2016-2017 років вимагач атакував близько мільйона комп’ютерів, не відрізняючи компанії і поодиноких користувачів. Розповсюджувався цей вірус через ботнет Necrus, створений задовго до активації атаки. Іншим методом доставки зловмисного ПЗ був “класичний” спам електронною поштою.

Шифрувальник Locky має спільну історію з Petya. Фахівці в певний момент викрили ґлітч у механізмі обробки пакетів, що надходять від хост-системи, на командному сервері. Завдяки ньому, вдалося тимчасово вимкнути шкідника на усіх заражених системах. Однак, зловмисники змогли повернути контроль над інфікованими системами і розгорнули ще більш масштабну кампанію з розповсюдження. Незважаючи на повне припинення активності у 2017, зразки шкідливих програм, що використовують код Locky, час від часу з’являється і в наш час.

Троян Emotet

Перша активність трояна Emotet була зареєстрована у липні 2014 під іменем Heodo/Geodo. На початку, це був класичний шпигун, який майже одразу прославився атаками на найрозвиненіші країни Європи, Швейцарію, Австрю та Німеччину. Через півтора роки після запуску, шкідник отримав функціонал лоадера – можливість завантажувати та запускати інше шкідливе ПЗ. Це оновлення стало визначним для подальшої долі Emotet.

У ролі лоадера Емотет почав розвивати велетенські ботнети, які охоплювали сотні тисяч машин. Для підвищення стабільності, вони були розділені на “епохи” – навіть якщо частина серверних потужностей буде відімкнена, решта мережі буде продовжувати функціонувати. Ці мережі згодом використовувались для розгортання шпигунів TrickBot, IceID, а також шифрувальників UmbreCrypt та Panda. Emotet було помічено у атаках на Аллієнтаун, Лейк Сіті, Франкфурт, та навіть Берлін. У 2021, декілька членів кіберзлочинного угрупування, яке стоїть за Emotet, було заарештовано у Києві. Після цього активність вірусу сильно знизилася, і після кількох спроб на повернення, Емотет майже повністю припинив активність.

QakBot

QakBot є одним з найстаріших вірусів серед тих, що активні по тепер. Перша поява QakBot відбулася аж у 2007 році, під іменем PinkSlipBot. З самого початку, цей шкідник вирізнявся модульністю та можливістю як викрадати дані, так і надавати віддалений доступ та доставляти інших шкідників. Ключовим методом розповсюдження цього шкідника є і залишається прицільний фішинг та спам електронною поштою. Багато аналітиків пов’язують QakBot з російськими хакерами, і це підтверджується численними розслідуваннями від спеціалізованих структур у Великобританії та США.

Під кінець літа 2023, ФБР провела блискучу операцію, яка дозволила зупинити і видалити це шкідливе ПЗ з понад 700 тисяч заражених комп’ютерів. Тим не менш, основні серверні потужності та ключові керівники кіберзлочинної групи на свободі – тому QakBot може повернутися, рано чи пізно.

Шифрувальник STOP/Djvu

На відміну від вже згаданих шифрувальників, сімейство STOP/Djvu не використовує масованих одночасних атак. Натомість, кіберзлочинці використовують атаки “хвилями”, постійно випускаючі нові й нові версії. Такий підхід ускладнює відстеження та розшифровку нових зразків шкідливої програми

З моменту появи у 2019 році, шифрувальник STOP/Djvu атакував десятки, якщо не сотні тисяч осіб. Точну кількість уражених систем підрахувати важко, оскільки шкідник активний і понині. Злочинці націлюють кампанії з розповсюдження переважно на користувачів, використовуючи “злами” ігор та програм, що розповсюджуються на торент-трекерах. Окрім цього, популярною була і тактика доставки вимагача через ботнети, зокрема Emotet.

Криптомайнер XMRig

Вірус-продукт ери активного використання криптовалют XMRig паразитує на апаратному забезпеченні інфікованої системи задля майнингу. Використання центрального процесору для цієї задачі є неефективним, але завдяки створенню мереж з десятків тисяч заражених комп’ютерів, цю проблему можна обійти. Додатково, цей шкідник націлений на майнинг монет Monero та DarkCoin, які мають значно простіші до обчислення моделі блокчейну.

Головним негативним ефектом активності XMRig є постійне завантаження центрального процесора на 80-85%. Не важливо, встановлений в системі Pentium чи Threadripper – цей шкідник буде використовувати стільки потужності, скільки зможе. Через це комп’ютер має труднощі з відкриттям навіть базових програм, на кшталт браузера чи пакету MS Office.

Шпигун RedLine

Шпигунське ПЗ завжди мало свою нішу, однак в останні роки його популярність зросла в рази. Серед них вирізнився RedLine – шпигунське ПЗ російського походження, яке має дуже широкий функціонал та купу трюків у арсеналі, які ускладнюють його виявлення. З 2020 року комп’ютерний шпигун встиг атакувати не тільки користувачів, а й цілі компанії і навіть муніципалітети.

Як і у реальних шпигунів, ефективність RedLine забезпечується прихованістю його активності. Шкідник робить усе, аби його не помітили, і намагається завершити активну фазу роботи якомога швидше. Цей шпигун зазвичай збирає дані з браузера, включно з файлами cookie та автозаповненням, а також може перехоплювати авторизаційні токени у ряді десктопних програм.

Шифрувальник GandCrab

GandCrab є прикладом вимагача, команда якого “пішла красиво”. Після півтора року успішних атак на користувачів з усього світу, група кібер-шахраїв заявила що “вони заробили 2 мільярда доларів, чого вистачить ще їх онукам”, і завершила свою діяльність. Багато аналітиків пов’язують появу кіберзлочинного угрупування Conti з продовженням діяльності частини членів GandCrab. За короткий період активності, цей шифрувальник атакував більше 20 тисяч систем.