Первинний програмний код трояна віддаленого доступу CodeRAT опубліковано на GitHub. Це сталося після того, як дослідники безпеки встановили розробника шкідливого програмного забезпечення та закликали його до відповідальності через атаки, в яких використовувався цей «інструмент».

Експерти SafeBreach кажуть, що атаки з використанням CodeRAT будувалися наступним чином: кампанія, судячи з усього, була націлена на розробників з Ірану, які говорять на фарсі. Вони були атаковані документом Word, що містить експлойт DDE.

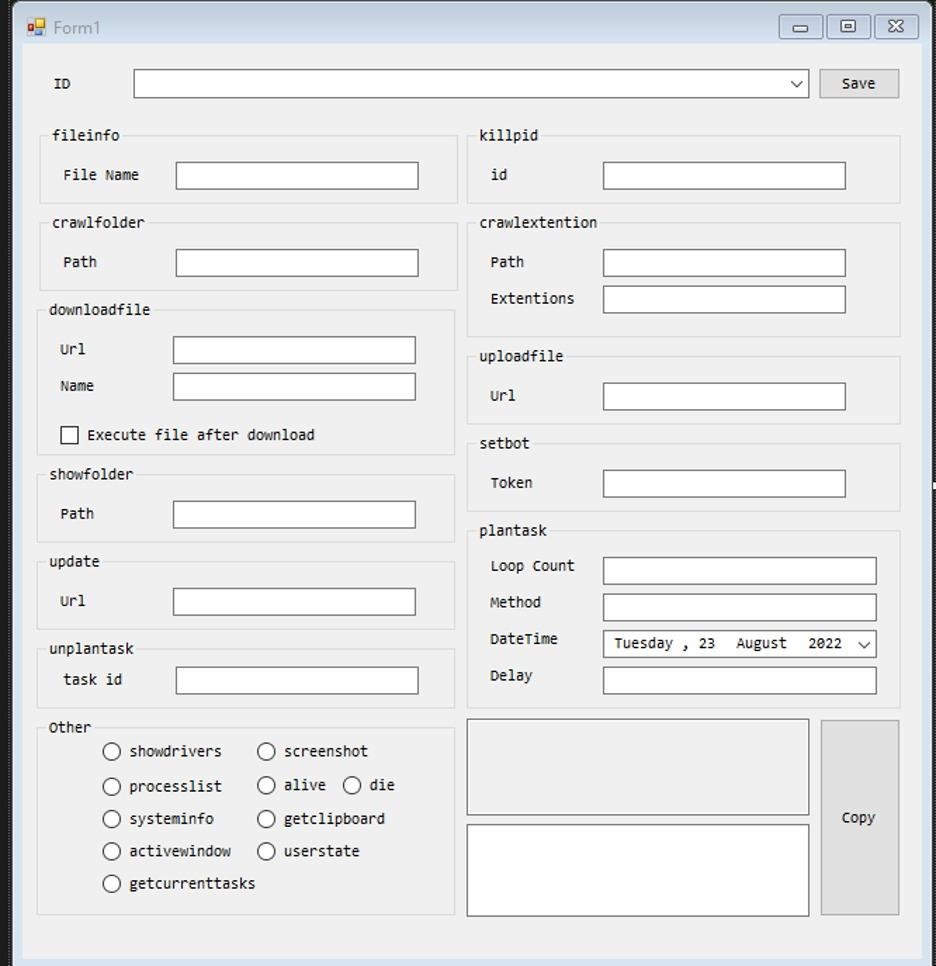

Цей експлойт завантажив та запустив CodeRAT із репозиторію GitHub зловмисника, надавши віддаленому оператору широкий спектр можливостей після зараження. Зокрема, CodeRAT підтримує близько 50 команд, у тому числі створення знімків екрану, копіювання вмісту буфера обміну, отримання списку запущених процесів, завершення процесів, перевірку використання GPU, завантаження, завантаження та видалення файлів, виконання програм тощо.

Нагадаю, ми також писали про те, що троян ZuoRAT зламує маршрутизатори Asus, Cisco, DrayTek та NETGEAR, а також про те, що троян Qbot скористався відомою вразливістю Follina.

Шкідливість CodeRAT також має широкі можливості для моніторингу веб-пошти, документів Microsoft Office, баз даних, соціальних мереж, IDE для Windows Android, а також порносайтів та окремих сайтів (наприклад, іранської електронної комерції компанії Digikala або веб-месенджера Eitaa) на фарсі) . Крім того, шкідлива програма шпигунить за вікнами таких інструментів, як Visual Studio, Python, PhpStorm та Verilog.

Такий моніторинг, особливо стеження за порносайтами, активністю в соціальних мережах та використання інструментів анонімного перегляду, змушує нас вважати, що CodeRAT – це розвідувальний інструмент, який використовується зловмисниками, пов’язаними з урядом. Зазвичай це спостерігається в атаках, за якими стоїть ісламський режим Ірану, який стежить за незаконними та аморальними діями своїх громадян.” – кажуть експерти.

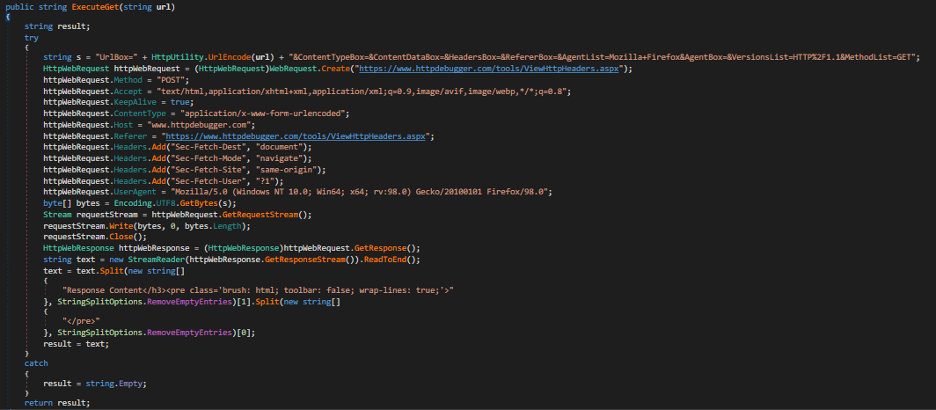

Для зв’язку зі своїм носієм та крадіжками зібраних даних CodeRAT використовує механізм на основі Telegram, який спирається на загальнодоступний API завантаження анонімних файлів (замість традиційної інфраструктури C&C).

Хоча ця кампанія була раптово перервана, дослідники змогли відстежити розробника шкідливого програмного забезпечення під ніком Mr Moded. Коли SafeBreach зв’язався з розробником CodeRAT, він спочатку не заперечував їх звинувачення, а натомість попросив експертів надати додаткову інформацію.

Після того, як експерти надали пану Модеду докази, що пов’язують його з CodeRAT, він не розгубився і просто розмістив первинний код шкідливого програмного забезпечення на своєму GitHub. Дослідники попереджають, що тепер, з виходом вихідного коду, CodeRAT може набути більш широкого поширення.