Дослідники Securonix помітили цікаву кампанію з поширення шкідливого програмного забезпечення під назвою GO#WEBBFUSCATOR, написане на Go. Для його поширення хакери використовують фішингові електронні листи, шкідливі документи та зображення з телескопа Джеймса Вебба.

Нагадаю, ми також говорили про те, що ботнет MyKingz використовує фото Тейлор Свіфт для зараження цільових машин, а також про те, що хакери ховають скімери MageCart у кнопках соціальних мереж.

Як правило, зараження починається з фішингового листа із вкладеним шкідливим документом Geos-Rates.docx, який завантажує файл шаблону. Цей файл у свою чергу містить обфускований макрос на VBS, який запускається автоматично, якщо макроси в Office дозволені.

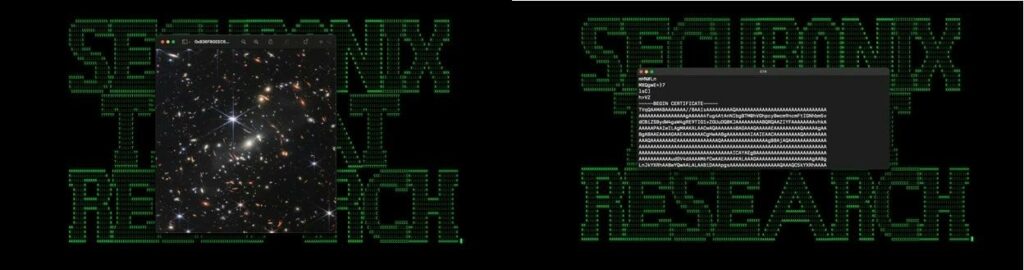

Після цього із віддаленого ресурсу, який контролюється зловмисниками (xmlschemeformat[.]com), завантажується зображення у форматі JPG (OxB36F8GEEC634.jpg). Картинка декодується у файл, що виконується (msdllupdate.exe) за допомогою certutil.exe, після чого файл запускається.

Цікаво, що якщо просто відкрити цей шкідливий JPG, то можна побачити скупчення галактик SMACS 0723, зняте телескопом Джеймса Вебба та опубліковане НАСА у липні 2022 року. Якщо відкрити файл у текстовому редакторі, можна знайти додатковий контент, а саме шкідливе навантаження, зашифроване за допомогою Base64, яке зрештою перетворюється на шкідливий виконуваний файл.

Динамічний аналіз шкідливого ПЗ показав, що виконуваний файл забезпечує шкідливому ПЗ стабільну присутність у системі, копіюючи себе в %%localappdata%%\microsoft\vault і створюючи новий ключ реєстру. Після запуску шкідлива програма встановлює DNS-з’єднання з сервером, що управляє, і відправляє йому зашифровані запити.

У разі GO#WEBBFUSCATOR зв’язок із сервером управління та контролю реалізований за допомогою запитів TXT-DNS та запитів nslookup. Усі дані кодуються за допомогою Base64.”- кажуть дослідники.

Сервер керування та контролю може реагувати на шкідливе програмне забезпечення, встановлюючи часові інтервали між запитами на підключення, змінюючи час очікування nslookup або відправляючи команди для виконання за допомогою cmd.exe. Так, фахівці Securonix спостерігали як зловмисники запускали довільні команди перерахування на тестових системах, тобто проводили первинну розвідку на заражених машинах.

Дослідники зазначають, що домени, які використовуються в цій кампанії, були зареєстровані нещодавно, найстаріший з них датований 29 травня 2022 року.