На початку 2021 року експерти центру CERT-GIB помітили значне зростання активності фейкових інвесторів. За їхніми словами в останні дев’ять місяців кількість шахрайських доменів зросла до 163%. Фахівці Group-IB зафіксували понад 50 різних схем і 8 тисяч доменів шахрайських інвестиційних проектів, пов’язаних із продажем акцій та цифрової валюти.

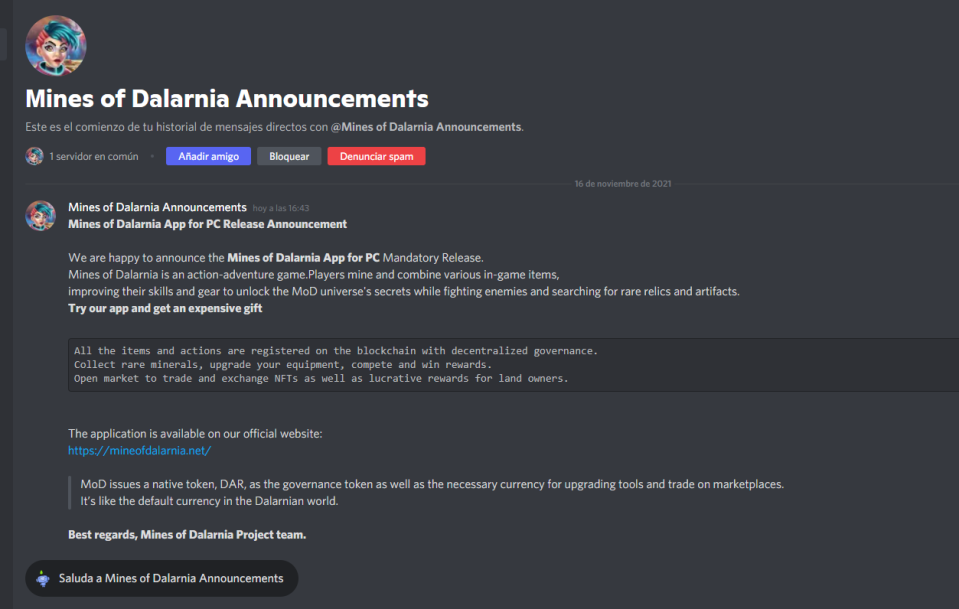

Фахівці відзначають, що шахраї частіше користувалися так званими гібридними схемами. Це означає, що крім традиційного фішингу вони використовували підроблені мобільні додатки, які виконували роль терміналів, і навіть організували дзвінки «персональних помічників». Типовими жертвами були ті, хто хотів швидко і без зусиль розбагатіти. Шахраї робили вигідні пропозиції щодо інвестицій у криптовалюту та акції нафтогазових компаній. Але все закінчувалося простою втратою грошей і вкраденими даними банківських карток.

Експерти також зафіксували понад 50 шаблонів цільових веб-сторінок, які описували різні сценарії інвестування. Група з 150 осіб втратила майже 300 мільйонів рублів, купуючи біткоїни під прикриттям фальшивих інвестицій. Шахраї обіцяли потенційним жертвам неймовірні суми від 300 000 до 10 000 000 рублів на місяць. Хоча шахраї не надто морочили собі голови оформленням самих цільових сторінок, просто імітували стиль відомих новинних ресурсів: РБК, Russia Today та Russia-24. За весь спостережуваний період Group-IB відстежила понад 8000 доменів, які, безперечно, залучені до шахрайських схем. Під час свого дослідження вони виявили, що з червня по липень 2021 року один лише зловмисник зареєстрував 322 доменів за допомогою так само лише одного адресу електронної пошти.

З кожним роком інвестиційні шахраї створюють все більше хитрих способів дістатися до ваших грошей. І з кожним роком їм це вдається все частіше і частіше, заробляючи мільйони доларів. Експерти підрахували, що кожен десятий інвестор хоч раз в житті піддався шахрайським схемам. Але це не означає, що ви повинні триматися осторонь від індустрії інвестицій взагалі. Просто спробуйте розвинути здоровий скептицизм і вивчіть можливі ознаки шахрайства. Ознайомтеся з наведеними нижче способами шахрайства, тактиками та обходами, щоб уникнути в майбутньому втрати інвестиційних грошей.

Як уникнути інвестиційних шахрайських схем?

Якщо до вас несподівано звернулися з пропозицією інвестування, прийміть до уваги наступне:

- Перш за все, спочатку запитайте документи. Зазвичай, наприклад, облігації повинні мати циркуляр про розміщення, а біржові інвестиційні фонди, взаємні фонди, акції повинні мати проспект. Попросіть їх, і якщо нічого такого немає, то справа може бути шахрайською;

- Не поспішайте з рішеннями. За звичайних обставин вам дають час на все обдумати. Але коли “названий”фахівець з інвестицій каже вам, що на це немає часу, можливо таким чином вас лише підганяють, щоб швидше поцупити ваші кошти;

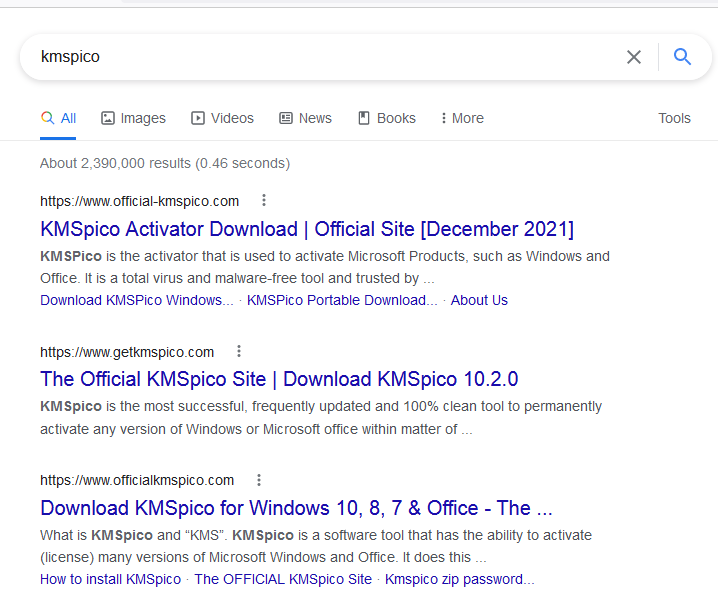

- Перевірте реєстраційні дані. Належний професіонал з законних інвестицій має бути зареєстрований у відповідному органі. Принаймні, ви також можете перевірити в Google інформацію про особу та все, що у вас викликає підозру;

- Згадайте загальне правило здорового глузду, а саме, що легких грошей не буває. Не вірте тим, хто обіцяє гарантований прибуток з нульовим ризиком. Інвестиційна галузь завжди несе в собі певний ризик;

- Не думайте, що ви до чогось зобов’язані. Навіть якщо вам надали якийсь безкоштовний семінар, це ще не означає, що ви щось маєте натомість зробити зі свого боку, чого від вас напевно чекають.