Сполучені Штати призупиняють співпрацю з Росією щодо зловмисників-вимагачів на тлі жорстокої війни, яку російський уряд веде проти України, повідомив речник Держдепу в інтерв’ю зі Sputnik.

«Російський уряд веде жорстоку та невиправдану війну проти України, тому наш канал співпраці щодо протидії злочинним акторам-вимагачам є неактивним», – сказав речник.

У четвер Білий дім повідомив про рішення російський уряд, як повідомив заступник секретаря Ради безпеки Росії Олег Храмов в інтерв’ю “Російській газеті”.

Найвідоміші у світі банди злочинців, що оперують програмами-вимагачами

І поки ми згадали тему, було б цікаво поговорити і про кіберзлочинців саме такого роду. За останні роки кримінальна екосистема програм-вимагачів стала реальною загрозою для користувачів у всьому світі.

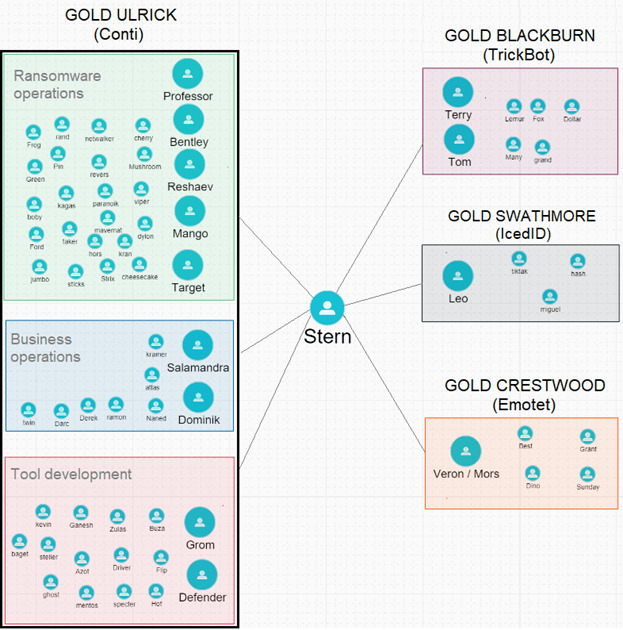

Але завжди цікаво, що за завісою. І ми знайшли досить цікаву інформацію про те, кого можна назвати” мафією” світу кіберзлочинців.

І їх по-справжньому можна назвати мафією через те, наскільки добре вони організовані і які суми грошей вимагають у своїх жертв.

Деякі з них вже багато років працюють, а деякі з них лише нещодавно здобули популярність. Цей особливий вид кіберзлочинів еволюціонував із деяких найпростіших речей до цілих Копрорацій Зла.

Тут буде названо лише кілька імен, але ми впевнені, що ви їх десь вже чули.

Тепер зловмисники здебільшого націлені на високопоставлений бізнес, державний сектор та операторів інфраструктури, крім фізичних осіб. За даними дослідників криптовалют Chainalysis, у 2020 році жертви програм-вимагачів заплатили загалом до 350 мільйонів доларів, показник, що виріс на 311%.

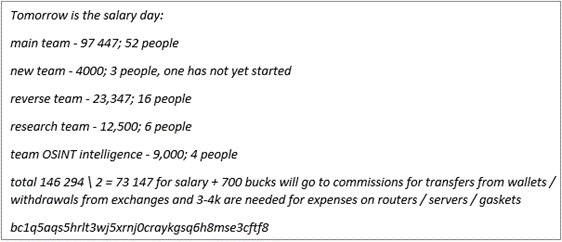

Це постійно вдосконалююча професійна індустрія з широкими мережами афіліятів, чия робота полягає в дослідженні жертви, проникненні та веденні переговорів, а в центрі всього — банда, яка розробляє та керує шкідливим програмним забезпеченням; але є паритет або вони працюють як програма-вимагач як послуга (RaaS), або атакують безпосередньо жертв.

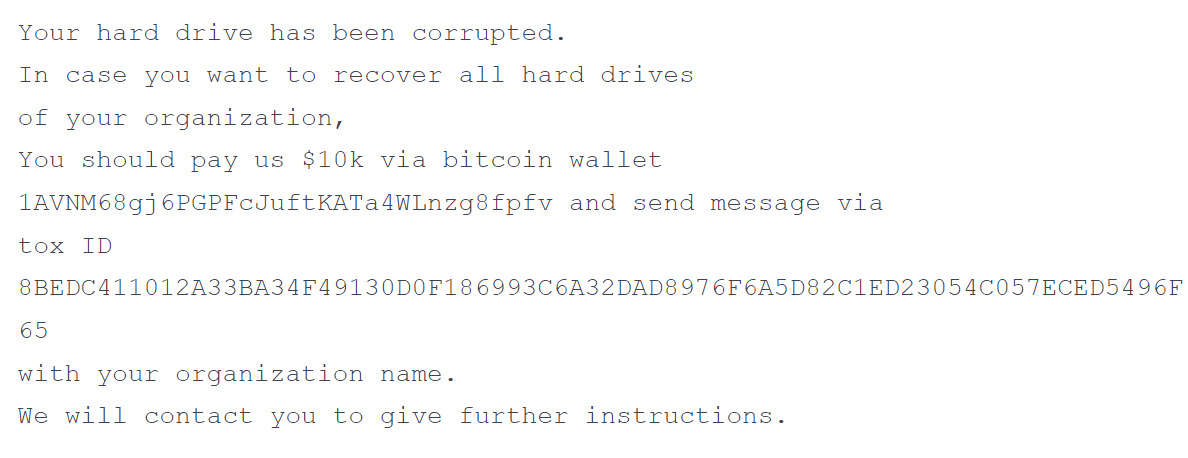

Програми-вимагачі як послуга або RaaS означає, що оператори шкідливого програмного забезпечення замість того, щоб самостійно використовувати шкідливе програмне забезпечення, продають його іншим кіберзлочинцям для використання.

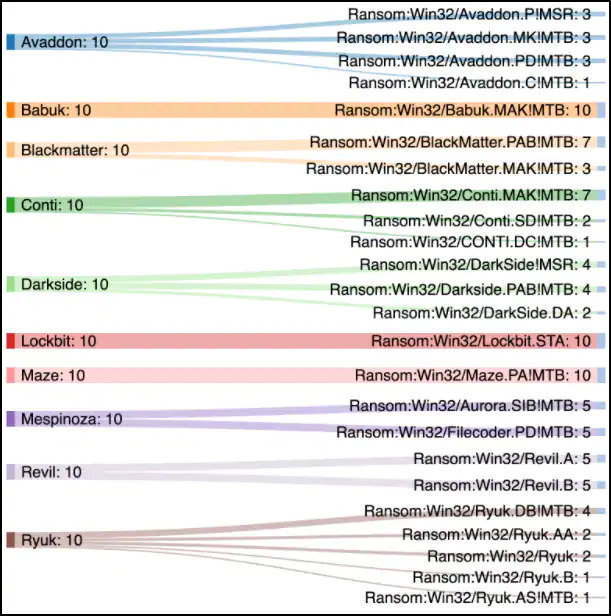

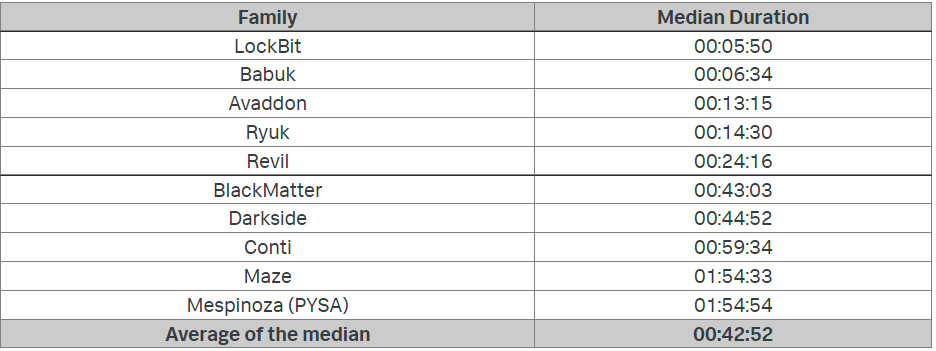

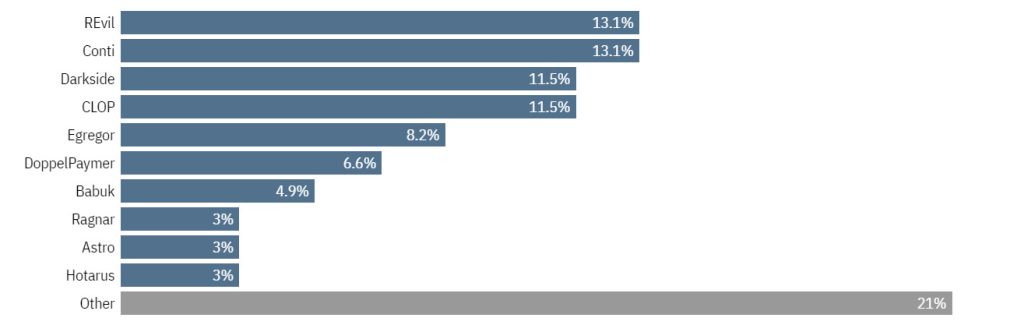

Минулого року постачальник безпеки BlackFog провів аналіз поширення зловмисного програмного забезпечення, яке використовується в атаках програм-вимагачів того ж року; аналіз показав десятку найбільших груп програм-вимагачів у 2021 році.

Незважаючи на те, що особи членів групи здебільшого невідомі, їх методи роботи та масштаби діяльності досить вражаючі.

Отже, аналіз показує наступне: у період з січня по травень 2021 року випадки загрози-вимагання у відсотку виявлених загроз належать REvil і Conti як найбільш поширених варіантів загроз у 2021 році.

Conti (також називається IOCP Ransomware)

Серед злочинних угруповань-вимагачів Conti займає одне з перших місць у списку. ФБР стверджує, що група здійснила понад 400 кібератак на організації по всьому світу. А їхні вимоги сягають 25 мільйонів доларів.

Хоча бути кращим з кращих не означає, що група гарантує повернення ваших файлів. Фахівці з кібербезпеки кажуть, що випадки, коли ця група відмовлялася повернути файли, навіть коли жертва заплатила викуп, не поодинокі.

Група має один з “найкращих портфоліо” жертв серед груп, які загрожують програмним забезпеченням-вимагачем, включаючи державні школи округу Бровард у Флориді з вимогою викупу в розмірі 40 мільйонів доларів, виконавча служба охорони здоров’я Ірландії , що спричинило великі затримки в прийомі пацієнтів.

Конті також напав на урядову установу в Шотландії та урядову раду в Новій Зеландії.

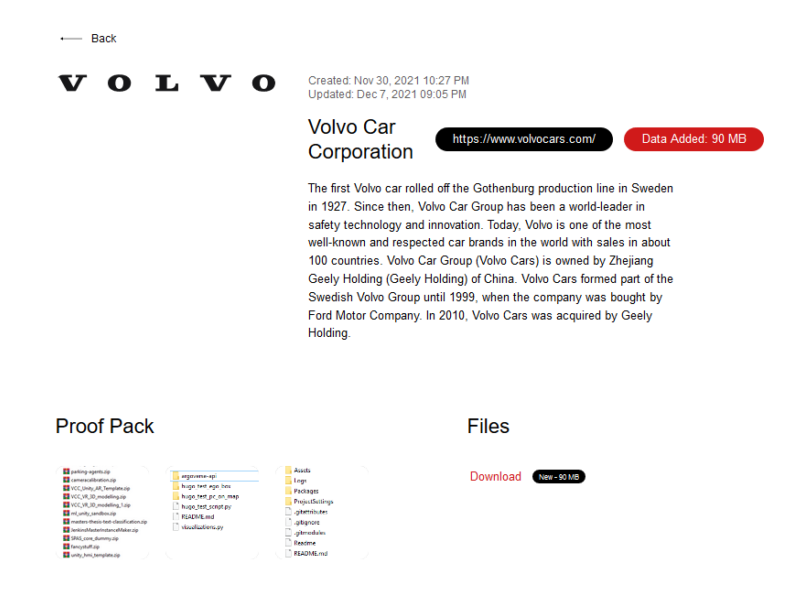

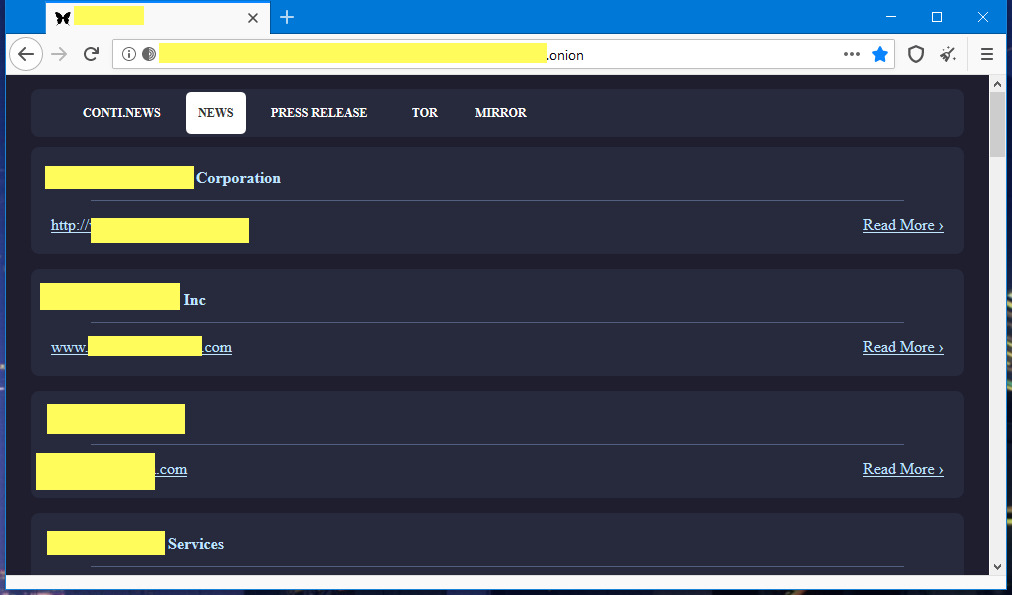

Конті відомий використанням техніки подвійного вимагання. Це означає, що вони не тільки шифрують дані, але й крадуть їх, щоб у майбутньому мати можливість погрожувати зливом даних тим, хто не бажає платити викуп жертвам.

Найбільший злив, зроблений Conti був з Advantech, виробника чіпів для пристроїв IoT. На підпільний веб-сайт Conti злив 3 ГБ даних.

Крім цього витоку, банда також опублікувала 20 файлів інформації з Шотландського агентства з охорони навколишнього середовища (SEPA), додавши, що це була лише невелика частина того, до чого насправді отримала доступ група.

REvil (також називається Содінокібі)

Згідно зі статтями Dark Reading, у період з січня 2021 року по липень 2021 року REvil був найпоширенішим варіантом програм-вимагачів, який здійснив 25% атак.

REvil — це приватна група програм-вимагачів як послуга (RaaS), яка відповідальна за кілька найгучніших атак програм-вимагачів у найбільших масштабах у світі.

Ця група демонструє не меншу “зажерливість”, ніж попередня. Згідно зі статтею Cyber Talk, група програм-вимагачів REvil атакувала щонайменше 360 організацій у США. Загалом банда також заробила понад 11 мільйонів доларів.

Серед жертв угруповання – енергетична компанія Invenergy, постачальник програмного забезпечення Kaseya, технологічний гігант Acer, постачальник м’яса JBS і постачальник Apple Quanta Computer Inc.

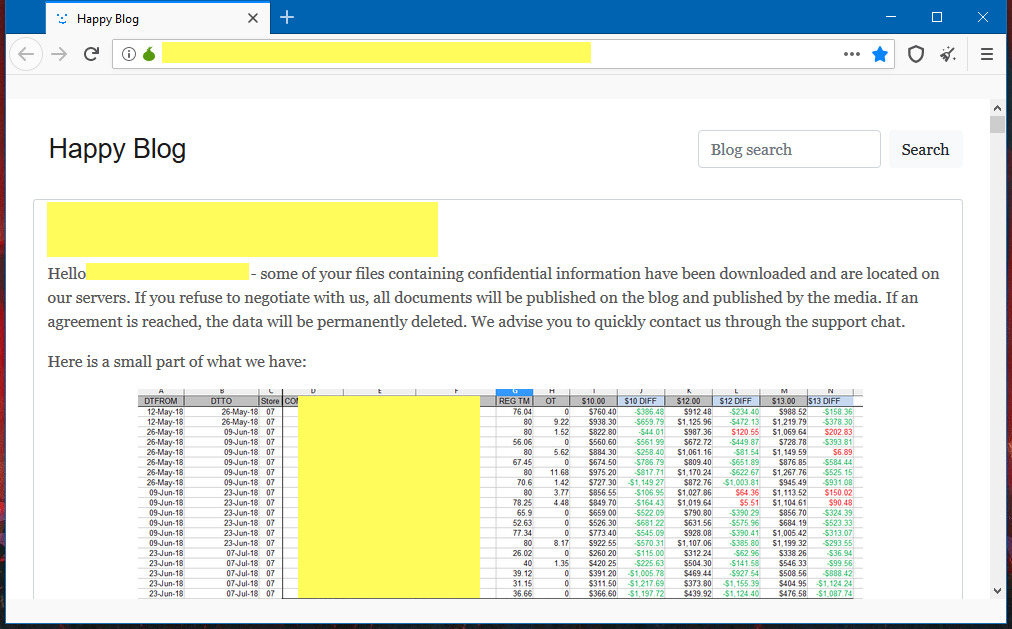

Група REvil також використовує техніку подвійного вимагання, щоб одночасно зашифрувати та вкрасти дані. Це дає зловмисникам додаткову силу, щоб все ж таки змусити жертв сплатити необхідний викуп. Дані тих, хто відмовиться платити, з’являться на сайті групи Happy Blog. Вже кілька компаній по всьому світу мають свої вкрадені дані загальнодоступними на цьому сайті.

DarkSide Ransomware Gang

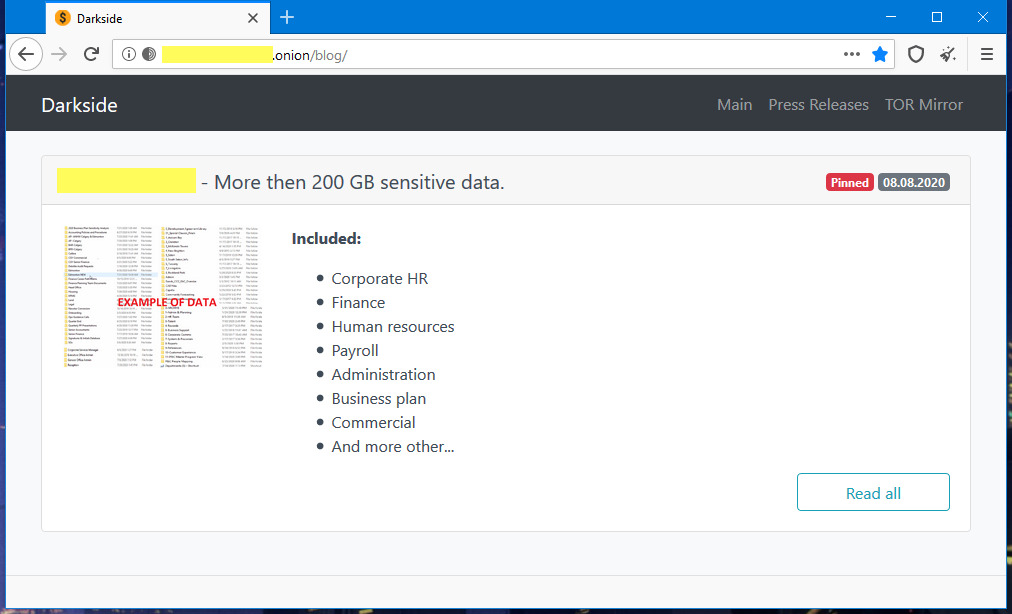

Походячи зі Східної Європи, ця банда програм-вимагачів на самому початку свого існування заробила собі ім’я. Вперше вона з’явилася в серпні 2020 року.

DarkSide працює як програма-вимагач як послуга (RaaS) і вже атакувала кілька організацій у 15 країнах. Незвичайним і дивним у цій банді є те, що вона одного разу пожертвувала вкрадені 10 000 доларів на благодійність.

Члени банди намагаються позиціонувати себе як етичних хакерів, заявляючи, що вони не атакують конкретні організації, такі як охорона здоров’я, критична інфраструктура, уряди, школи тощо.

І ще дивно те, що група навіть підтримує сервіс«обслуговування клієнтів», яке має забезпечити належне відновлення систем жертв після сплати викупу.

Але рекламуючи себе як етичних хакерів, вони також використовують стратегію подвійного вимагання на випадок, якщо вони будуть мати справу з впертими жертвами.

Найвідомішим випадком є атака програм-вимагачів на компанію Colonial Pipeline, коли більше ніж на тиждень все східне узбережжя США було паралізоване. Наслідки цього нападу були настільки серйозними, що політики почали говорити про загрозу національній безпеці.

Крім того, група викрала у компанії понад 100 ГБ корпоративних даних.

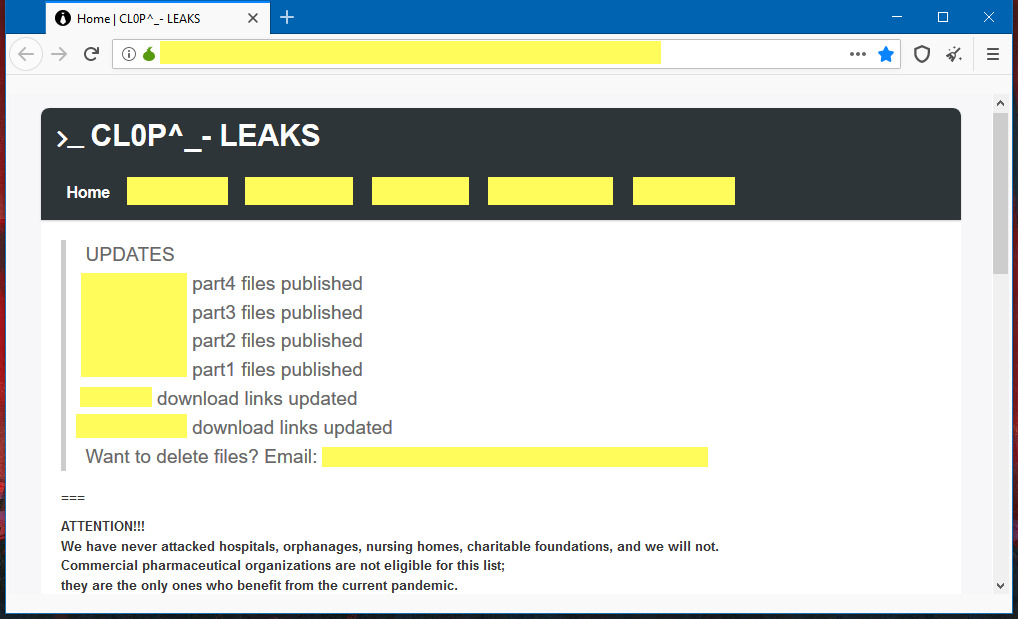

Clop Ransomware Group

Ще одна не менш відома група, відповідальна за атаки на університети Маямі і Колорадо, охоронну фірму Qualys, іпотечну компанію Flagstar Bank і виробника літаків Bombardier.

Але на відміну від інших груп програм-вимагачів, згаданих вище, ця розгортає механізм потрійного вимагання. Окрім шифрування даних та їх крадіжки, вони також погрожують клієнтам уражених компаній, сповіщаючи їх про порушення безпеки даних, а потім закликають клієнтів компаній змусити компанію сплатити викуп, щоб уникнути витоку їхніх особистих даних.

Що сказати наприкінці?

Звісно, це не дуже хороший знак, що канал співпраці між США та Росією закритий. Це означає, що навіть невеликі зусилля російського уряду, щоб зупинити діяльність кіберзлочинців-вимагачів на власній території, напевно будуть зведені нанівець.

Згодом це може дати «зелене світло» тим, кого раніше придушував російський уряд, а це означає, що більш важкі атаки програм-вимагачів чекають на американські підприємства та організації.