У своєму блозі компанія Майкрософт опублікувала відомі їй факти про зловмисне програмне забезпечення, яке нещодавно атакувало сайти кількох українських урядових та інших організацій. Команда вперше виявила його на серверах кількох організацій, що розташовані на території України 13 січня 2022 року. Вони повідомили про цей факт всі відповідні державні установи в США та інших країнах, а також жертв атаки. Команда поділилася всією наявною на даний момент інформацією про загрозу з іншими установами зі сфери кібербезпеки. На момент публікації посту спеціалісти виявили зловмисне програмне забезпечення в десятках уражених систем, усі розташовані в Україні.

В системах українських організацій було знайдено шкідливе програмне забезпечення

Хоча фахівці компанії поки не знають, яка кіберзлочинна група може стояти за цим. Вони продовжують спостерігати за ситуацією. Зловмисне програмне забезпечення атакувало деякі критично важливі державні органи виконавчої влади, служби реагування на надзвичайні ситуації та інші організації, розташовані в Україні. Серед постраждалих є ІТ-фірма, яка надає послуги управління державними та приватними сайтами. Команда побоюється, що кількість жертв може виявитися більшою.

«З огляду на масштаби спостережуваних інтрузій, MSTIC (Центр розвідки загроз Майкрософт) не може сказати напевно про наміри виявлених деструктивних дій, але вважає, що вони становлять підвищений ризик для будь-якого державного органу, некомерційної чи комерційної організації, які самі знаходяться в Україні чи мають там частину інфраструктури», йдеться в другій публікації з блогу Майкрософт по цій темі.

Вони пояснюють, що зловмисне програмне забезпечення могло заразити більше організацій. Але фахівці додають, що поки не спостерігають жодних ознак використання вразливостей у продуктах та сервісах компанії Майкрософт. Команда продовжує тісно співпрацювати з іншими фахівцями з кібербезпеки, щоб допомогти виявити та подолати наслідки атаки жертвам зловмисного програмного забезпечення. Сама корпорація ввімкнула захист від цього зловмисного програмного забезпечення в таких своїх продуктах як Microsoft 365 Defender Endpoint Detection (EDR) і в антивірусі (AV). Механізм безпеки працюватиме у різних інфраструктурах як в хмарних так і фізичних. Спостереження за ситуацією триває.

Технічні відомості про шкідливе програмне забезпечення

Крім того, команда надала технічного змісту факти щодо ситуації. Спеціалісти з кібербезпеки зможуть використати її для виявлення та застосування необхідного захисту від згадуваного шкідливого програмного забезпечення. Цікаво те, що воно маскується під програму-вимагач, але після активації робить комп’ютер абсолютно непридатним до роботи. Точніше, у удаваного програмного забезпечення-вимагача відсутній механізм відновлення. Зловмисне програмне забезпечення, яке відстежується за ідентифікацією DEV-0586, робить атакований пристрій непрацездатним виконанням ціленаправлених деструктивних дій. MSTIC (Центр розвідки загроз Майкрософт) використовує позначення DEV-#### для тимчасово невідомих за походженнням загроз. Як тільки джерело загрози знайдено, їй присвоюється інша відповідна назва.

Наразі Microsoft запровадила заходи захисту, які маркуюють загрозу як сімейство шкідливих програм WhisperGate (наприклад, DoS:Win32/WhisperGate.A!dha) для Microsoft Defender кінцевої точки та Microsoft Defender Antivirus. Вони працюватимуть як у хмарних середовищах, так і локально. Хоча аналіз цього шкідливого програмного забезпечення триває, Microsoft поділилася деякими вже відомими деталями у своїй другій публікації в блозі. Спочатку вони детально пояснили, чому команда вважає, що зловмисне програмне забезпечення не є загрозою типу програм-вимагачів. За словами фахівців, дане зловмисне програмне забезпечення має кілька невідповідностей як для програм-вимагачів.

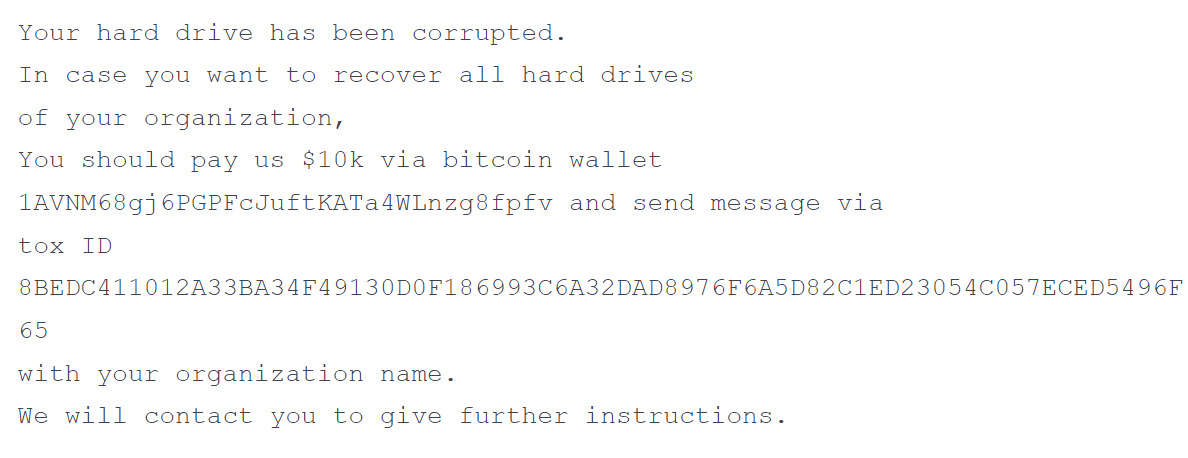

Зазвичай записки про викуп мають користувацькі ідентифікатори. Потім злочинці інструктуюють жертву надіслати його їм у процесі переговорів. Карти користувацьких ідентифікаторів забезпечують маршрут до ключа розшифровки даних конкретної жертви. У випадках з цим зловмисним програмним забезпеченням, що прикидається програмою-вимагачем його немає. Зазвичай кіберзлочинці створюють веб-сайти з форумами підтримки або навіть додають адресу електронної пошти, все для того, щоб жертвам було легше потім зв’язатися з ними. Але тут хакери додали лише ідентифікатор Tox ID, ідентифікатор, який використовується з протоколом обміну повідомленнями, зашифрованим Tox.

Зараз хакери здебільшого не пишуть у своїх записках про викуп суми грошей, які вони хочуть, або адреси гаманців криптовалюти. В цьому випадку однакова адреса гаманця спостерігалась у всіх інтрузіях шкідливої програми. Фахівці виявили його єдину активність 14 січня з перерахуванням невеликої суми. Коли програмне забезпечення-вимагач працює, воно залишає можливість для відновлення файлової системи. Ця шкідлива програма повністю перезаписує MBR (основні завантажувальні записи) без можливості їх відновлення. Зловмисники виконують завантаження одного і того самого пейлоаду. Звичайно для програм-вимагачів вони кастомізуються.

Як розвивається ситуація?

Шкідливе програмне забезпечення працює з території України, і фахівці кажуть, що воно схоже на активність Master Boot Records (MBR) Wiper. Якщо коротко, то робота шкідливого ПЗ складається з двох етапів. У першому він перезаписує основний завантажувальний запис, щоб опісля цього відобразити підроблену записку про викуп. У наступному він пошкоджує файли жертв до невідновного стану. Зловмисники запускають зловмисне програмне забезпечення через Impacket (загальнодоступний інструмент, який кіберзлочинці часто використовують для роботи з мережевими протоколами). Двоетапне зловмисне програмне забезпечення розташовується в різних робочих каталогах, серед них: C:\temp, C:\ProgramData, C:\ і C:\ PerfLogs. Часто зловмисне програмне забезпечення має назву stage1.exe. У цій частині своєї зловмисної роботи воно перезаписує головний завантажувальний запис (MBR) у системах жертв і відображає записку про викуп. Основний завантажувальний запис (MBR) є частиною будь-якого жорсткого диску, який допомагає завантажувати операційну систему в основну пам’ять комп’ютера або в оперативну пам’ять.

Зловмисне програмне забезпечення активується, коли заражений пристрій вимкнено. Під час виконання наступного етапу stage2.exe завантажує іншу частину шкідливого програмного забезпечення, збереженого на каналі Discord. Зловмисники захардкодували посилання для завантаження в програмі завантажувачі. Пошкоджувач перезаписує вміст файлів з фіксованою кількістю байтів 0xCC. Загальний розмір файлів тоді становить 1 МБ. Зробивши це, зловмисне програмне забезпечення перейменує кожен файл із випадковим на перший погляд чотирибайтним розширенням.

Наразі команда все ще працює над аналізом зловмисного програмного забезпечення, а оновлення щодо всієї ситуації будуть згодом. Наразі незрозуміло, який нинішній етап операційного циклу цих зловмисників і скільки жертв виявиться в Україні чи в інших географічних місцях. Як запобіжний захід захисту команда також дала рекомендації щодо того, які прийняти належні міри безпеки. Майкрософт відомі нинішні поточні геополітичні події в Україні, і компанія закликає всіх зацікавлених взяти до уваги відомі на даний момент факти.