Експерти eSentire встановили, що інфраструктура, використана для злому Cisco у травні 2022 року, місяцем раніше використовувалася для компрометації не названої компанії, що займається HR рішеннями.

Дослідники вважають, що за цими інцидентами стоять зловмисники, пов’язані з Evil Corp. Нагадаю, ми також говорили, що Cisco не буде виправляти вразливість RCE у старих маршрутизаторах RV.

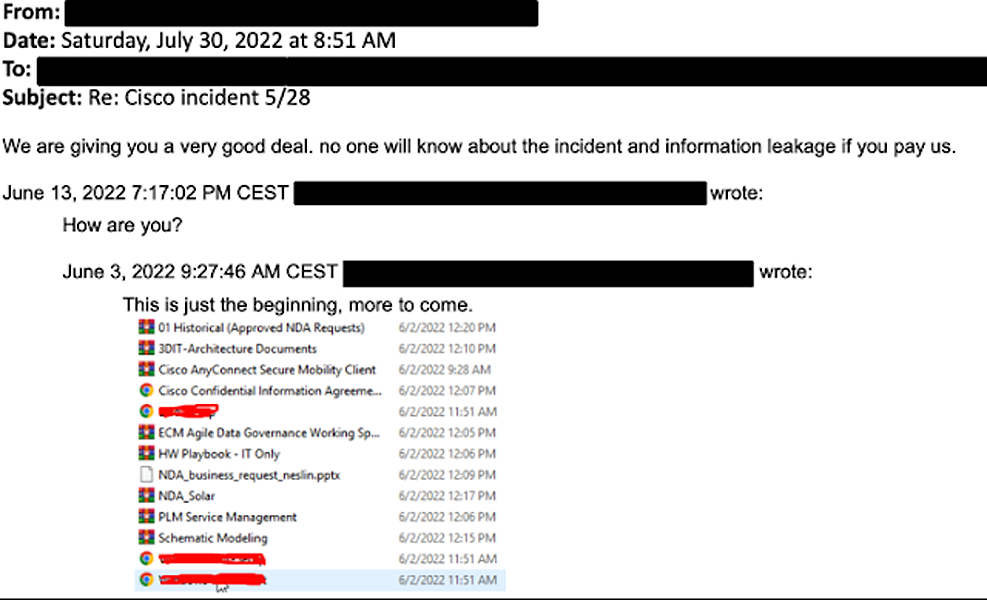

У серпні 2022 року представники Cisco підтвердили, що у травні корпоративна мережа компанії була зламана групою шифрувальників Yanluowang. Пізніше зловмисники намагалися вимагати у Cisco гроші, інакше погрожуючи опублікувати вкрадені під час атаки дані у відкритому доступі. Тоді в компанії наголосили, що хакерам вдалося викрасти лише неконфіденційні дані з папки Box, пов’язаної зі зламаним обліковим записом співробітника.

Аналітики eSentire тепер кажуть, що атака могла бути справою рук злочинця, відомого як mx1r. Вважається, що він є учасником однієї з «філій» відомого російськомовного угрупування Evil Corp (відома ще як UNC2165).

Дослідники пишуть, що доступ до мережі жертв спочатку здійснювався з використанням вкрадених облікових даних VPN, а потім зловмисники використовували готові інструменти для подальшого просування в мережі.

За допомогою Cobalt Strike зловмисники змогли закріпитись у системі. Вони діяли швидко з моменту початкового доступу до того моменту, коли їм вдалося зареєструвати власну віртуальну машину в VPN-мережі жертви.” – кажуть експерти.

Дослідники підозрюють зв’язок mx1r з Evil Corp через збіг ряду тактик зловмисників, у тому числі через організацію атаки kerberoasting на службу Active Directory та використання RDP для просування в мережі компанії.

При цьому, незважаючи на ці зв’язки, інфраструктура HiveStrike, що використовується для організації атаки, в цілому відповідає інфраструктурі одного з «партнерів» групи Conti, яка раніше поширювала шифрувальники Hive і Yanluowang. Ці хакери зрештою опублікували дані, вкрадені у Cisco, на своєму даркнеті.

Самі представники Cisco писали, що атака, швидше за все, здійснена зловмисником, який раніше був брокером первинного доступу і мав зв’язки зі злочинним угрупуванням UNC2447, групою Lapsus$ та операторами програми-вимагача Yanluowang.

Ці невідповідності, схоже, не турбують аналітиків eSentire:

Здається малоймовірним (але не неможливим), що Conti надає свою інфраструктуру Evil Corp. Більш правдоподібно те, що партнер Evil Corp/UNC2165 може працювати з однією з нових дочірніх компаній Conti. Також можливо, що початковий доступ до мережі компанії був наданий партнером Evil Corp, але в кінцевому підсумку був проданий операторам Hive і пов’язаним з ними особам.”