Агентство Рейтер встановило, що хакери, яких експерти з кібербезпеки пов’язують із Росією, намагалися атакувати американські ядерні лабораторії. Угруповання Cold River, що підтримує інформаційні операції Кремля, пов’язане з жителем Сиктивкара Андрієм Корінцем, вважають експерти.

Як стверджують журналісти, у серпні-вересні минулого року хакери з угруповання Cold River спробували проникнути у внутрішні мережі національної лабораторії Брукхейвен у штаті Нью-Йорк, Аргонської національної лабораторії в Чикаго і Ліверморської національної лабораторії в Каліфорнії. Усіма трьома лабораторіями керує міністерство енергетики США.

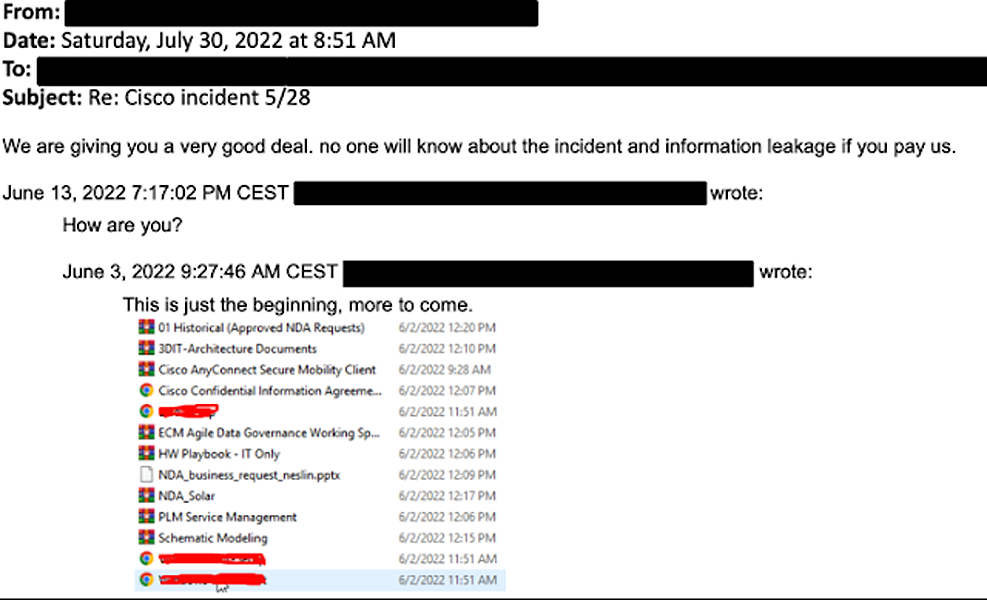

В агентстві Рейтер встановили, що пов’язані з хакерською групою люди намагалися отримати паролі від внутрішніх мереж установ. Та створювали фальшиві логін-екрани і надсилаючи електронні листи їхнім співробітникам. З якою метою вони хотіли зламати лабораторії, журналістам невідомо. У міністерстві енергетики США і російському посольстві у Вашингтоні не відповіли на запитання агентства.

Зв’язок цих спроб атаки з угрупованням Cold River підтверджують п’ять експертів з індустрії кібербезпеки – хакери залишили цифрові сліди, які раніше були пов’язані з Cold River.

Американське Агентство національної безпеки і британський Центр урядових комунікацій не стали коментувати активність угрупування.

Деталі про Cold River

Активність Cold River значно зросла з початком повномасштабного російського вторгнення в Україну, зазначають опитані агентством експерти з кібербезпеки. Перші кібератаки проти американських лабораторій почалися незабаром після прибуття місії Агентства ООН з атомної енергетики (МАГАТЕ) на захоплену російськими військами Запорізьку АЕС. Метою місії було забезпечити безпеку і за можливості встановити демілітаризовану зону навколо станції.

Cold River потрапила в поле зору західних експертів після атаки на системи британського міністерства закордонних справ 2016 року і відтоді, на думку експертів, брала участь у кількох десятках інформаційних операцій.

У травні хакери опублікували електронні листи колишнього глави британської розвідслужби МІ-6. В липні вони атакували сайти уряду Литви незабаром після того, як її влада заблокувала транспортування вантажів, які прямують до Росії з Калінінградської області через литовську територію. Тоді в телеграм-каналі однієї з відомих російських хакерських груп з’явився заклик атакувати литовські держустанови – разом зі списком цілей. Від початку війни хакери атакували державні сайти та внутрішні системи розвідслужб Польщі, Румунії, Молдови та Болгарії.

Також Cold River пов’язують щонайменше з трьома фейковими вебсайтами, що імітують сайти НКО, які розслідують воєнні злочини в Україні. Принаймі так кажуть у французькій компанії SEKOIA.IO. Кібератаки почалися незабаром після публікації в жовтні висновків незалежної комісії ООН про те, що російські військові несуть відповідальність за переважну більшість військових злочинів в Україні. У SEKOIA.IO вважають, що метою цих спроб злому був збір Росією інформації про свідчення військових злочинів.

Ряд помилок хакерів

За останні роки хакери з Cold River зробили низку помилок, які дали змогу експертам із кібербезпеки принаймні частково їх відстежити і підтвердити їхній зв’язок із Росією, кажуть експерти з компаній Google, BAE і Nisos. Кілька пов’язаних із сайтами електронних адрес, як виявилося, належать 35-річному жителю Сиктивкара Андрію Корінцу, відомому в ІТ-середовищі міста.

Біллі Леонард, експерт із державних хакерських операцій із Google, вважає, що Корінець пов’язаний з операціями Cold River. “Google ідентифікувала цю людину як пов’язану з групою Cold River та їхніми ранніми операціями”, – каже він.

Директор з безпеки компанії Nisos Вінцас Чажунас теж пов’язує Корінця з цими хакерами і називає їх угрупування “центральною фігурою” в хакерській спільноті Сиктивкара. Зареєстровані на його ім’я електронні адреси пов’язали зі створеними хакерами сайтами і самі журналісти, за допомогою інструментів Constella Intelligence і DomainTools.

Сам Корінець відповів на запитання агентства. Він сказав, що його єдиний хакерський досвід мав місце кілька років тому. Тоді коли російський суд призначив йому штраф за кібератаку.

“Чи мав Корінець стосунок до операцій Cold River після 2020 року, незрозуміло. Він не став пояснювати, як пов’язані з операціями хакерів його електронні адреси, і перестав відповідати на дзвінки та листи”, – пише агентство.