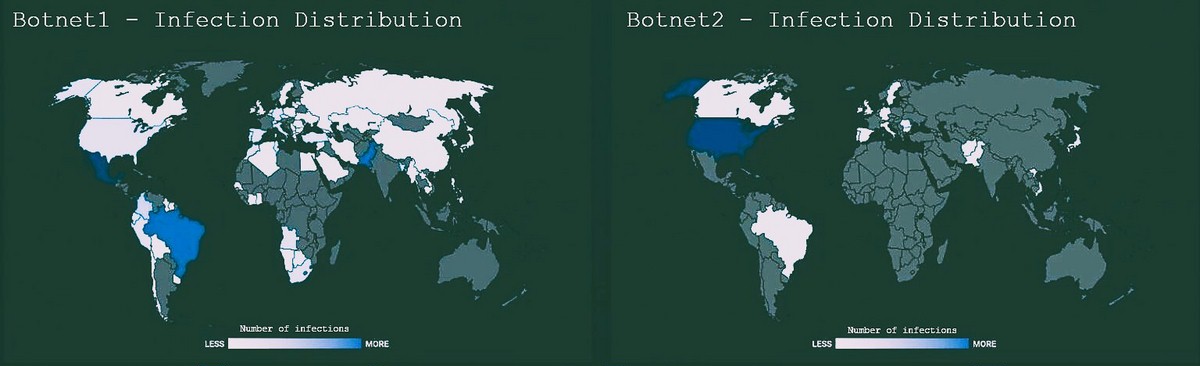

Фахівці з інформаційної безпеки попередили про збільшення кількості заражень новою версією TrueBot. Першочергово вона націлена на користувачів з Мексики, Бразилії, Пакистану та США.

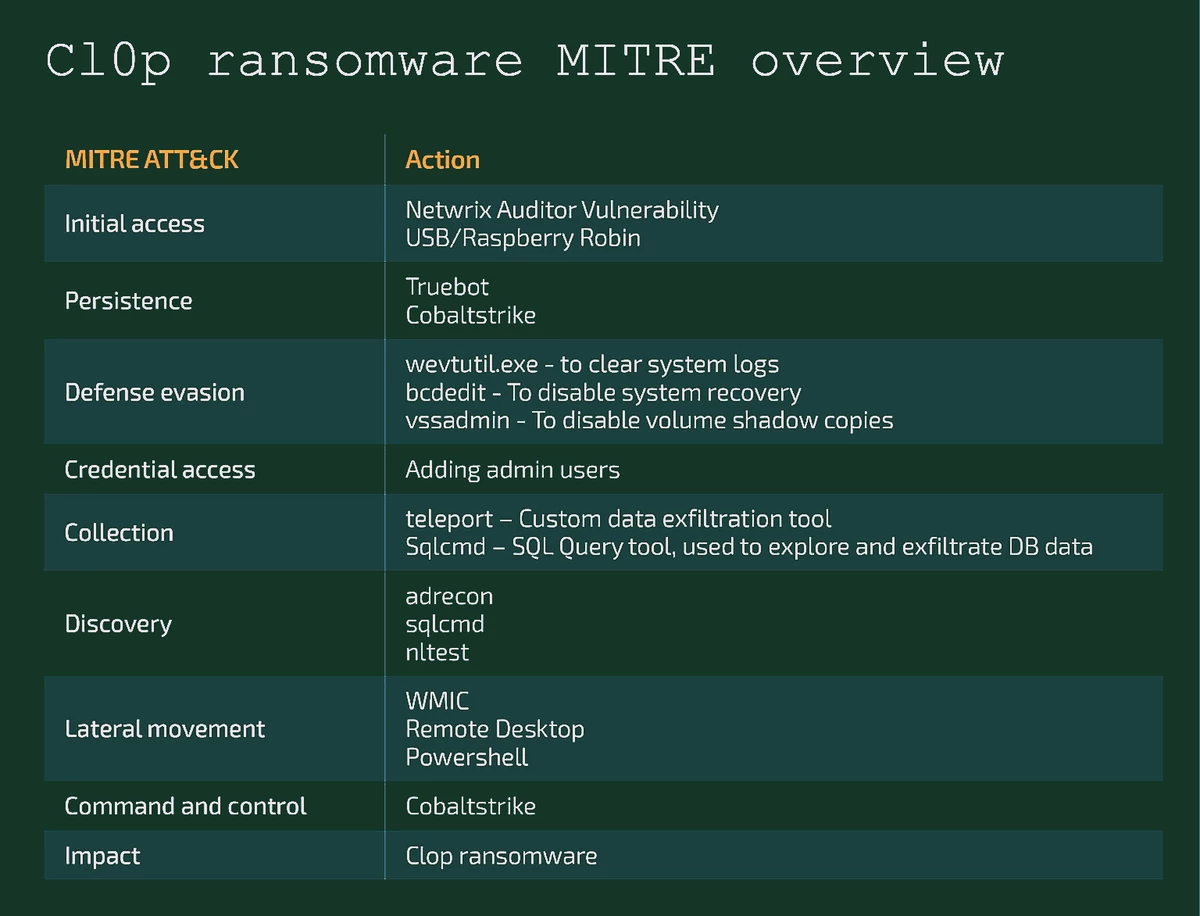

Згідно Cisco Talos, оператори шкідливих програм в даний час перейшли від використання шкідливих електронних листів до альтернативних методів доставки. Вони включають використання вразливості RCE в Netwrix Auditor, а також використання хробака Raspberry Robin. Нагадаю, авторство TrueBot експерти приписують російськомовній хак-групі Silence, відомої завдяки великим пограбуванням фінансових установ.

Як повідомляється зараз, зловмисники не тільки перейшли на нові способи доставки шкідливого ПЗ, але й стали використовувати для крадіжки даних спеціальний інструмент Teleport. Вони ж поширювали шифрувальник Cl0p, яким зазвичай користуються хакери з групи TA505, пов’язаної з іншою російсько-мовною хак-групою – FIN11.

Дослідники Cisco Talos пишуть, що виявили кілька нових векторів атак ще у серпні 2022 року. За їхніми спостереженнями, учасники Silence впровадили своє шкідливе програмне забезпечення в 1500 систем по всьому світу. Такий успіх пояснюється використанням шелкодів, маяків Cobalt Strike, шкідливого ПЗ Grace, інструменту для крадіжки даних Teleport та програми-вимагача Cl0p.

Зазначається, що у більшості атак, виявлених у період з серпня по вересень, хакери заражали системи жертв Truebot (Silence.Downloader), використовуючи критичну вразливість серверів Netwrix Auditor, яка відстежується як CVE-2022-31199. У жовтні 2022 року хакери повністю перейшли на використання шкідливих USB-накопичувачів та хробака Raspberry Robin. Останній доставляв на машини жертв корисні навантаження IcedID, Bumblebee та Truebot.

Нагадаю, що в жовтневому звіті Microsoft цей черв’як був пов’язаний з поширенням шифрувальника-вимагача Clop і хакерським угрупуванням DEV-0950, шкідлива активність якої пов’язана з діяльністю груп FIN11 та TA505. Як тепер зазначає Cisco Talos, оператори Truebot використовували Raspberry Robin для зараження понад 1000 хостів, багато з яких були недоступні через Інтернет. Найбільше жертв хакерів припадає на Мексику, Бразилію та Пакистан.

У листопаді хакери атакували сервери Windows, служби SMB, RDP та WinRM яких можна знайти в Інтернеті. Дослідники нарахували понад 500 випадків таких інфекцій, близько 75% їх у США.

Чим являлється Truebot?

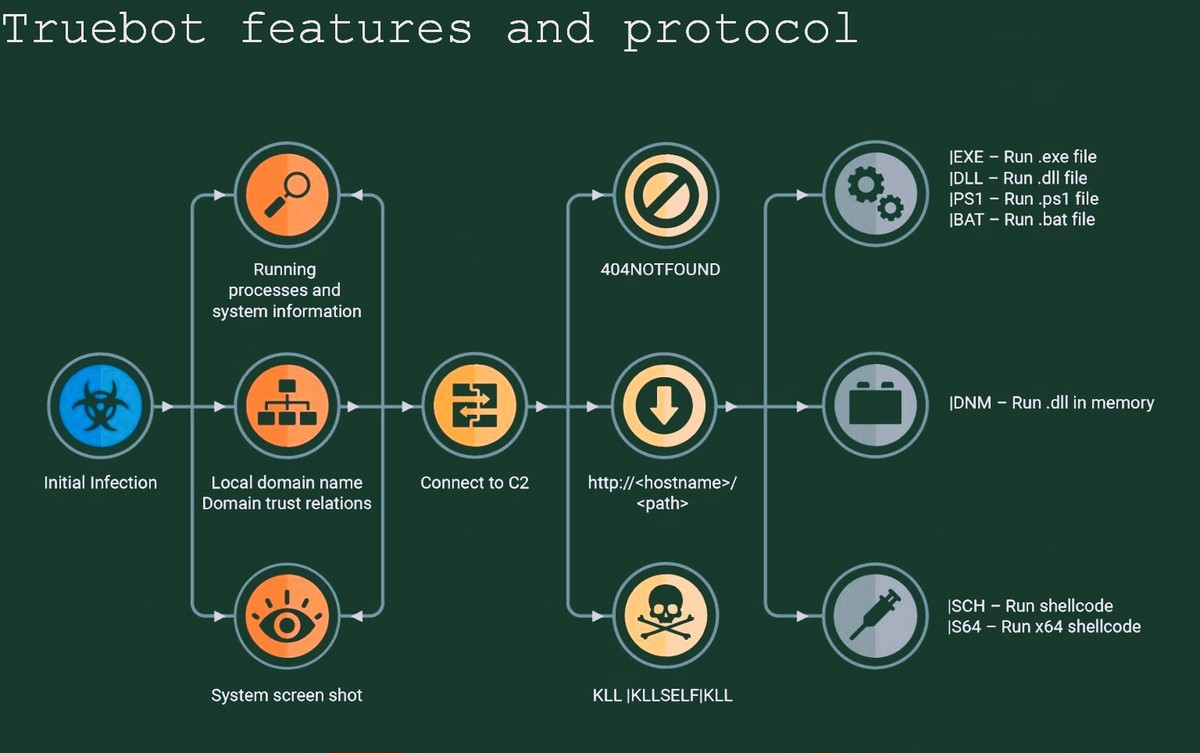

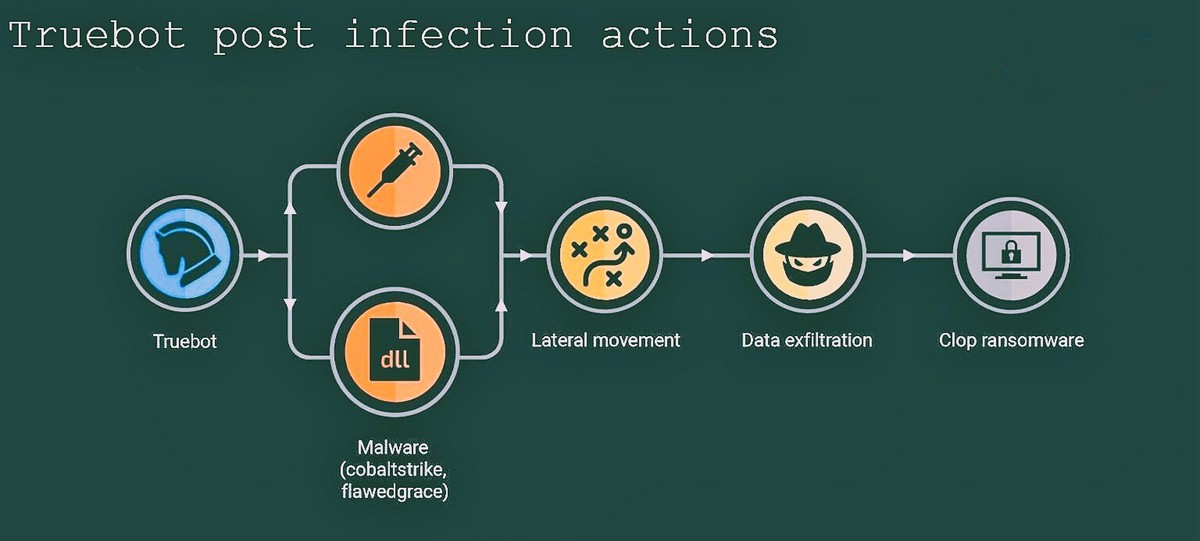

Аналітики нагадують, що по суті Truebot – це модуль першого рівня, який збирає базову інформацію про систему жертви та робить скріншоти. Він також отримує інформацію про Active Directory, яка допомагає хакерам планувати свої наступні дії після зараження.

Як працює Truebot?

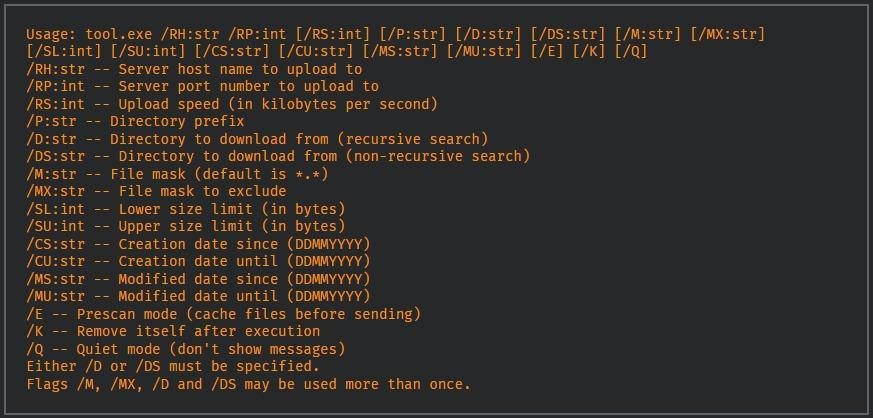

Сервер керування та контролю зловмисника може дати команду Truebot завантажити шелл-код або бібліотеки DLL у пам’ять, виконати додаткові модулі, видалити себе або завантажити файли DLL, EXE, BAT та файли PS1. Крім того, після злому хакери використовують Truebot для впровадження маяків Cobalt Strike або шкідливих програм Grace (FlawedGrace, GraceWire) у системи жертв. Потім зловмисники розгортають Teleport, який Cisco описує як новий інструмент, написаний на C++, який допомагає безшумно красти дані.

Канал зв’язку між Teleport та C&C сервером зашифрований. Оператори можуть обмежувати швидкість завантаження, фільтрувати файли за розміром (щоб вкрасти більше) або видаляти корисні навантаження. Teleport також може викрадати файли з папок OneDrive, збирати пошту жертви з Outlook та шукати файли з певними розширеннями.

Як хакери розповсюджують шифрувальник Clop?

Зазначається, що після розповсюдження всередині мережі, зараження максимальної кількості систем за допомогою Cobalt Strike та крадіжки даних, хакери в ряді випадків впроваджують у системи жертв вже згаданий вище шифрувальник Clop.

На етапі дослідження та горизонтального переміщення зловмисники переглядали ключові серверні та настільні файлові системи, підключаються до баз даних SQL та збирали дані, які потім передавалися на віддалений сервер за допомогою інструмента Teleport. Як тільки зібрано достатньо даних, зловмисники створили заплановані завдання на великій кількості систем, щоб одночасно запустити на них програму-вимагач Clop і зашифрувати якомога більше даних.”- пояснюють дослідники.