Фахівці Fortinet виявили нове шкідливе програмне забезпечення GoTrim, написане мовою Go, яке сканує Інтернет у пошуках сайтів WordPres. Також воно здійснює їх перебір шляхом підбору пароля адміністратора.

Такі атаки можуть призвести до розміщення шкідливого ПЗ, впровадження на сайти скриптів для крадіжки банківських карт, розміщення фішингових сторінок та інших сценаріїв атак, які потенційно зачіпають мільйони користувачів (залежно від популярності зламаних ресурсів).

Нагадаю, ми також писали про те, що нова версія Truebot використовує вразливість у Netwrix Auditor і черв’яка Raspberry Robin. Також про те, що Україна зазнала DDoS-атаків зі зламаних сайтів WordPress.

Робота GoTrim

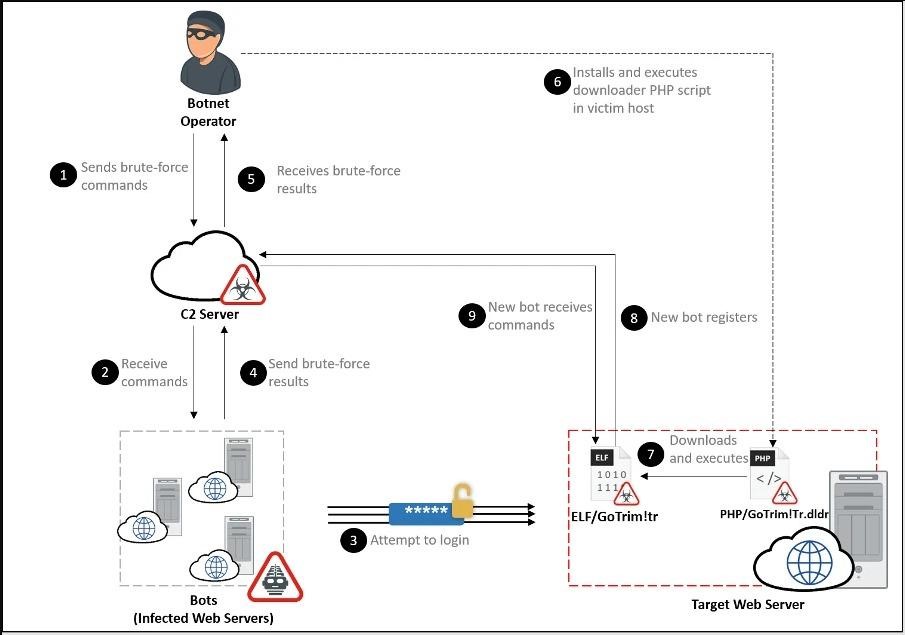

Експерти пишуть, що GoTrim все ще знаходиться в розробці, але вже має потужні функції. Атаки ботнетів почалися наприкінці вересня 2022 року і продовжуються досі. Оператори зловмисного програмного забезпечення надають своїм роботам довгий список цільових ресурсів і список облікових даних. Після чого зловмисне програмне забезпечення підключається до кожного сайту і намагається зламати облікові записи адміністратора, використовуючи логіни та паролі з існуючого списку.

У разі успіху GoTrim авторизується на зламаному сайті та надсилає інформацію про нове зараження на керуючий сервер (включаючи ідентифікатор бота у вигляді хеша MD5). Потім шкідлива програма використовує PHP-скрипти для вилучення бота-клієнта GoTrim із жорстко заданої URL-адреси. Після чого видаляє як скрипт, так і компонент брутфорсу із зараженої системи.

Власне, GoTrim може працювати у двох режимах: «клієнт» та «сервер». У клієнтському режимі шкідливе ПЗ ініціює підключення до керуючого сервера ботнета, а в серверному запускає HTTP-сервер і чекає на вхідні запити. Наприклад, якщо зламана кінцева точка безпосередньо підключена до Інтернету, зловмисне програмне забезпечення використовує режим сервера.

GoTrim відправляє запити на сервер зловмисника кожні кілька хвилин, і якщо бот не отримає відповіді після 100 спроб, він перестане працювати. C&C-сервер може надсилати GoTrim наступні зашифровані команди:

- перевірте надані облікові дані для доменів WordPress;

- перевірте надані облікові дані для Joomla! (ще не реалізовано);

- перевірити надані облікові дані для доменів OpenCart;

- перевірити надані облікові дані для доменів Data Life Engine (ще не реалізовано);

- виявити установки CMS WordPress, Joomla!, OpenCart або Data Life Engine у домені;

- усунути шкідливе ПЗ.

Цікаво, що ботнет намагався уникнути уваги команди безпеки WordPress і не атакував сайти, розміщені на WordPress.com, а лише сайти із власними серверами. Це реалізується шляхом перевірки заголовка HTTP Referer для «wordpress.com».

Постачальники керованого хостингу WordPress зазвичай мають більше заходів безпеки для відстеження, виявлення та блокування спроб грубої сили, ніж сайти, розміщені на власному хостингу. Отже, потенційно успішна атака не вартує ризику виявлення.” – пояснюють дослідники.

Навіщо GoTrim застосовує CAPTCHA

Також зазначається, що якщо цільовий сайт використовує плагін CAPTCHA для боротьби з ботами, шкідливе програмне забезпечення виявить його і завантажить відповідний вирішувач. В даний час GoTrim підтримує сім популярних плагінів CAPTCHA.

Крім того, фахівці помітили, що ботнет уникає атакувати сайти, розміщені на 1gb.ru, проте точних причин такої поведінки не встановлено. Цілком можливо, що хакери, які створили шкідливе програмне забезпечення, просто знаходяться в Росії, і шукають можливість відмити гроші. Для захисту від GoTrim та інших подібних загроз експерти рекомендують адміністраторам сайтів використовувати надійні паролі, не використовувати паролі повторно та по можливості завжди використовувати двофакторну аутентифікацію.

1 Коментар