24 листопада 2021 року дослідники з SafeBreach Labs опублікували дослідження щодо нової виявленої кібер загрози можливо іранського походження, в якій задіяно експлойт Microsoft MSHTML Remote Code Execution (RCE). Зловмисники атакуюють жертв за допомогою розширюваної оболонки від Майкрософт PowerShell. ShadowChasing вперше повідомила про загрозу нового PowerShortShell на своїй сторінці в Twitter. Однак спеціалістам не вдалося одразу отримати хеш/код PowerShell Stealer, оскільки він тривалий час був недоступний у загальнодоступних репозитаріях шкідливих програм.

hi threat

— Shadow Chaser Group (@ShadowChasing1) September 15, 2021

why did you use it 😀

ITW:858404225565c80972ba66d2c612e49f

filename:جنایات خامنه ای.docx

URL:

hxxp://hr.dedyn.io/word.html

hxxp://hr.dedyn.io/word.cab

hxxp://hr.dedyn.io/1.ps1

hxxp://hr.dedyn.io/upload.aspx?fn=

hxxp://hr.dedyn.io/upload2.aspx pic.twitter.com/fHsgAshCNc

Дослідники кажуть, що з новим PowerShortShell могли оперувати іранські хакери

У своєму дослідженні SafeBreach Labs зробила аналіз повного ланцюга атаки, деталізувала виконання фішингових атак, які вперше почалися в липні цього року. Але найважливіше, зі слів самих дослідників, їм вдалося отримати код PowerShell Stealer, який отримав назву PowerShortShell. Скрипт був названий ними саме так через свою структуру, він містив трохи більше 150 рядків. Проте незважаючи на це, скрипт PowerShell дозволяв зловмиснику отримати доступ до широкого спектру інформації: файлів облікових записів в Телеграм, знімків екрана та оточення жертви.

«Майже половина жертв зафіксована у Сполучених Штатах. Виходячи з вмісту документа Microsoft Word, який звинувачує лідера Ірану у «короновірусній різанині» та характеру зібраних даних, ми припускаємо, що жертвами можуть бути іранці, які живуть за кордоном і можуть розглядатися як загроза ісламському режиму в Ірані», SafeBreach Labs пише у своєму дослідженні.

У своїх атаках зловмисник за допомогою PowerShortShell користався CVE-2021-40444. Це вразливість віддаленого виконання коду Microsoft Office MSHTML, яка дозволяє жодних макросів і вимагає лиш одноразового схвалення «відображення вмісту». Дослідники вважають, що атаки можуть бути пов’язані з ісламським режимом Ірану, судячи з використання методу нелегального доступу до облікового запису Telegram. Rampant Kitten, Infy і Ferocious Kitten, іранські хакерські угрупування, також використовували його. Цікаво, що в даному випадку застосовувалось досить виняткове використання експлойту, тому що більшістю все ж застосовуються трюки соціальної інженерії.

Атака пройшла у двоє етапів

Сама атака з використанням PowerShortShell складалася з двох етапів: спочатку проведення фішингу, а потім розсилання електронних листів зі шкідливими вкладеннями. Дві хвилі фішингових атак мали місце в липні 2021 року, коли хакери “виловлювали” у жертв дані для входу у їхні аккаунти Instagram та Gmail. Для цього використовували той самий сервер C2 Deltaban[.]dedyn[.]io. Зловмисники змаскували фішингову HTML-сторінку під справжнє туристичне агентство deltaban.com. Клік на який перенаправляв натомість на коротку іранську URL-адресу: https://yun[.]ir/jcccj. Ця URL-адреса виводила вікно з рядками для введення даних для входу у Гугл аккаунт [.]dedyn[.]io/Social/Google_Finish. Домен було зареєстровано у липні 2021 року.

Зловмисники скидали таким чином викрадені облікові дані у файл out.txt, який будь-хто міг запросто переглянути у відкритому доступі. Друга фішингова кампанія зачепила Instagram. Тут облікові дані також відправлялися до того самого файлу out.txt. Усі фішингові, C2 та сервери зараження виходили з 95.217.50.126.

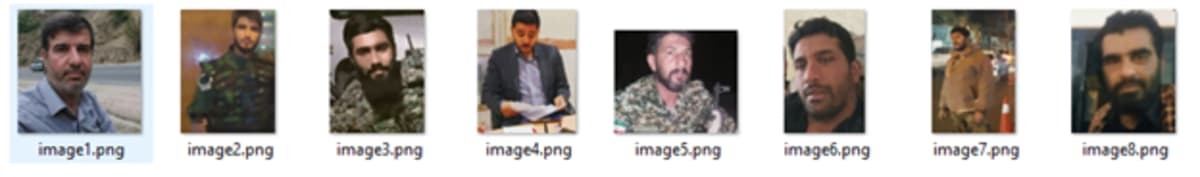

У свою чергу, експлойт-атака почалася 15 вересня 2021 року. Жертва отримувала електронний лист із документом Winword написаний фарсі. Перший документ під назвою Mozdor.docx. містив декілька зображень іранських солдатів. У другому із заголовком جنایات خامنه ای.docx (Злочини Хаменеї.docx) йшлося: «Один тиждень з Хаменеї; Скаржіться на винуватців короновірусної різанини, за яку винен і лідер». У ньому також були прикріпленні посилання на іранський новинний сайт та обліковий запис журналістки IranWire у Twitter. Файли Word підключалися до хакерського сервера, запускали шкідливий html, а потім перекидали dll (динамічно-з’єднувальна бібліотека) до каталогу %temp%. Файл Mozdor.docx містив експлойт у файлі document.xml.rels. Він виконував mshtml:http://hr[.]dedyn[.]io/image.html, а другий документ виконував mshtml:http://hr.dedyn.io/word.html. Ексфільтрація файлів Telegram здійснювалася до”https://hr.dedyn.io/upload2.aspx”. Дослідникам не вдалося знайти конкретних жертв атак, але вони оформили карту їх найбільшої кількості на основі отриманих даних. Найбільше було зареєстровано в США, Російській Федерації та Нідерландах.