USB-хробак LitterDrifter тісно пов’язаний із сумнозвісною групою “Gamaredon”, яка походить з Росії. Він націлений на українські організації. Це ще один інструмент у арсеналі російсього державного кібершпигунства. Це не лише демонструє адаптивність та інноваційність “Гамаредона”, але й піднімає питання про потенційні геополітичні наслідки цієї новітньої кіберзброї.

Хто такі Gamaredon?

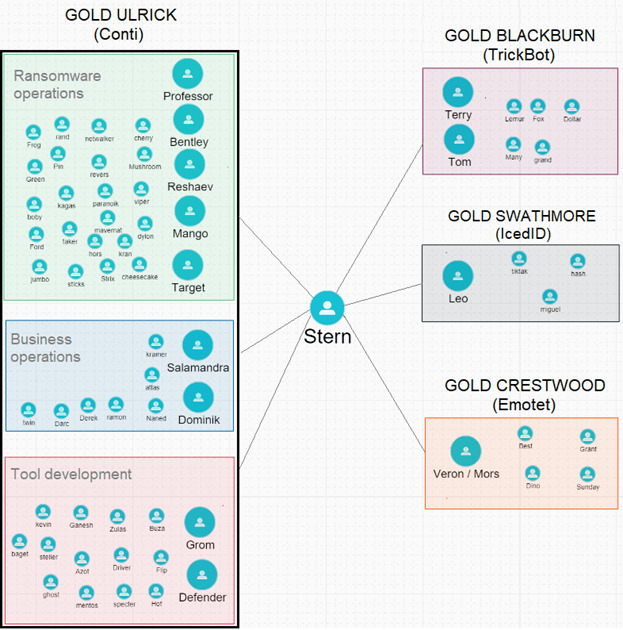

Служба безпеки України (СБУ) пов’язала співробітників “Гамаредона” з Федеральною службою безпеки Росії (ФСБ), що додає діяльності групи геополітичного характеру. ФСБ, відповідальна за контррозвідку, боротьбу з тероризмом і військовий контроль, проливає світло на стратегічний і спонсорований державою характер операцій “Гамаредона”. Незважаючи на постійно змінний характер цілей, інфраструктура Gamaredon демонструє стійкі закономірності, що підкреслює необхідність ретельної перевірки з боку експертів з кібербезпеки.

LitterDrifter – Хробак у 2023?

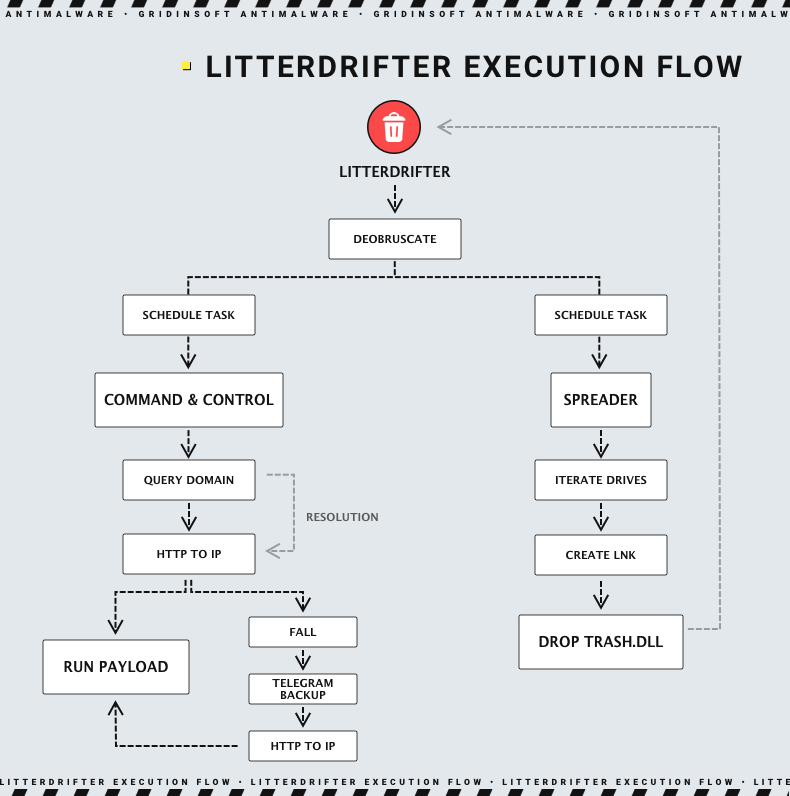

Один з новітніх інструментів “Гамаредона” – черв’як LitterDrifter, що розповсюджується через USB накопичувачі. Це шкідливе програмне забезпечення, написане на VBS, демонструє адаптивність та інноваційність “Гамаредона”. Незважаючи на застарілий номінальний тип шкідника, він містить досить багато функцій, які необхідні в сучасних кібератаках.

Як частина інфраструктури APT (advanced persistent threat), LitterDrifter вносить глобальний аспект в діяльність “Гамаредона”. Окрім запланованих цілей в Україні, цей черв’як залишив по собі потенційні інфекції в таких країнах, як США, В’єтнам, Чилі, Польща, Німеччина і навіть у Гонконгу. Глобальне поширення LitterDrifter збільшує загальний потенціал загрози для кібератак світового масштабу.

Основна функціональність черв’яка LitterDrifter полягає в тому, що він є інструментом віддаленого доступу. Іншими словами, це бекдор з можливостями саморозповсюдження, подібними до тих, які були притаманні вірусам-хробакам. Він функціонує як прихована несанкціонована точка доступу в комп’ютерній системі, програмному забезпеченні або мережі, яка дозволяє отримати доступ до цільового середовища. У кібератаках бекдори здебільшого діють як інструменти початкового доступу та розвідки, які потім “відкривають двері” для подальшого проникнення шкідливого програмного забезпечення.

Діяльність Гамаредона проти України

Група “Гамаредон” проводить тривалу та цілеспрямовану кампанію кібершпигунства проти України та її структур. До її складу входять військові, неурядові організації, судові, правоохоронні та неприбуткові установи. Активність групи вперше зафіксована щонайменше у 2013 році. Група, яку підозрюють у зв’язках з російським кібершпигунством, послідовно зосереджується на проникненні в українські установи. Про це свідчить вибір україномовних приманок та основних цілей у регіоні.

LitterDrifter ще один інструмент, який використовує ця група у своїх різноманітних кіберопераціях. Як виявили дослідники, що здійснюють постійний моніторинг та аналіз, Gamaredon використовує LitterDrifter разом з іншими інструментами та шкідливим програмним забезпеченням для досягнення своїх цілей. Це ще більше зміцнило статус угруповання як APT, сконцентрованої на перешкоджанні інтересам України та її союзників.

Як захиститися від LitterDrifter?

У міру того, як LitterDrifter демонструє свій глобальний вплив, з’являється очевидний стимул до об’єднаного посилення глобального захисту у кіберпросторі. Здатність черв’яка долати кордони підкреслює актуальність міжнародної співпраці у боротьбі з кіберзагрозами та їх пом’якшенні.

Захист від таких загроз, як LitterDrifter, вимагає поєднання проактивних практик кібербезпеки та пильності. Ось кілька рекомендацій, які допоможуть посилити ваш захист:

- Будьте обережні, підключаючи USB-накопичувачі до комп’ютера, особливо якщо вони з невідомих або ненадійних джерел. Використовуйте USB-накопичувачі, які мають режим “тільки для читання”, щоб запобігти несанкціонованому запису.

- Регулярно створюйте резервні копії важливих даних і зберігайте їх у безпечному місці. У разі атаки зловмисників наявність останніх резервних копій допоможе вам відновити систему без сплати викупу.

- Дотримуйтесь найкращих правил безпеки, таких як використання надійних і унікальних паролів, двофакторна автентифікація та обмеження привілеїв користувачів. Ці заходи можуть створити додаткові рівні захисту від різних кіберзагроз.

- Слідкуйте за останніми новинами про загрози та слабкі місця у сфері кібербезпеки. Обізнаність у сфері загроз, що постійно змінюється, дозволить вам відповідно реагувати на них і адаптувати свої заходи безпеки.