Шкідники - Криптомайнери

September 16, 2023

Coin Miner – це зловмисне програмне забезпечення, яке використовує апаратні елементи комп’ютера жертви для майнінгу криптовалюти. Найчастіше шахраї, які контролюють такий криптомайнер обирають Monero (XMR) або Litecoin, оскільки вони найпростіші для майнінгу. Вони можуть використовувати програмне забезпечення, яке подібне або навіть повністю повторює те, який використовується для легального майнінгу. Ключова відмінність у тому, що люди, чиє апаратне забезпечення використовується для криптомайнінгу, ніколи не погоджувалися на це.

Зловмисне програмне забезпечення для криптомайнінгу зазвичай спрямоване на здійснення своєї діяльності на процесорі користувача. Це відбувається тому, що досить велика кількість ПК, особливо в офісних, де немає відеокарт. Навіть незважаючи на те, що GPU-майнінг ефективніший на порядки, шахраям важливо успішно запускати на кожному комп’ютері, на який вони атакують. Вони замінюють якість кількістю, що досить ефективно з обраними монетами.

Як працюють шкідники-криптомайнери?

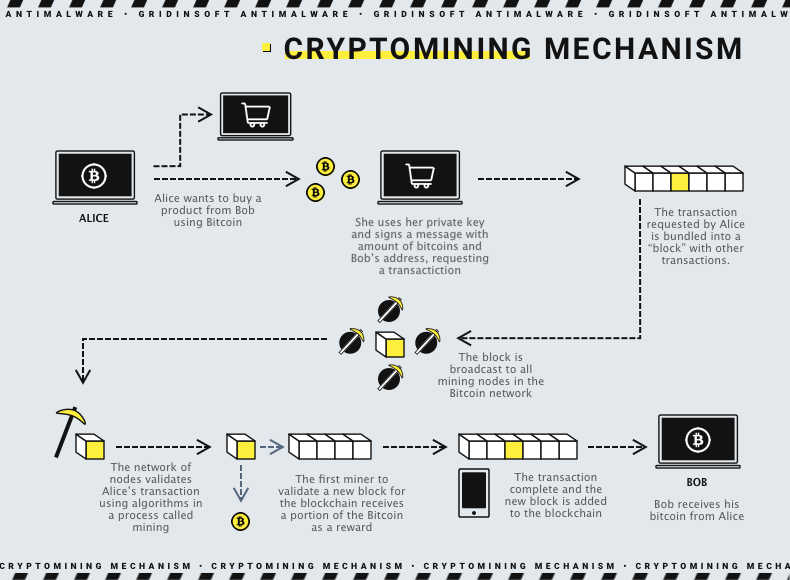

Як було зазначено, криптомайнери виконують майже те саме ПЗ, що й нормальні майнери, або використовують ту саму кодову базу – із інструментів з відкритим кодом. Вони зосереджуються на проведенні обчислень хешу транзакції за допомогою обчислювальних потужностей комп'ютера. Залежно від криптотокена, хеш може складатися з 64, 128, 256 або більше символів. Ця операція потрібна для додавання інформації про транзакції до блокчейну – глобальної книги обліку, унікальної для кожної криптовалюти.

Графічні процесори набагато ефективніші, ніж ЦП, для цього завдання, оскільки вони мають сотні і тисячі обчислювальних ядер, на відміну від ЦП, які зазвичай мають від 4 до 8 ядер. Через це, як ви мабуть чули, відбувся стрибок цін на відеокарти під час останнього криптобуму. Ви все ще можете виконувати майнінг за допомогою процесора, але завдання обчислення хешу часо-чутливе. Якщо ви не завершите його вчасно, то хтось інший отримає винагороду за те, що зробить це швидше. Щоб пом’якшити цю проблему з обох сторін, шахраї обирають криптовалюти, які легко майняться, і застосовують злам сотень комп’ютерів, щоб додати їх до своєї мережі . Таким чином, навіть використання старих і слабких процесорів буде компенсована їх кількістю.

Зловмисне ПЗ для криптомайнінгу зазвичай підпорядковується командному серверу, маючи лише дрібні повноваження щодо самостійного вибору. Однак початкове налаштування криптомайнера майже завжди відбувається незалежно від сервера, оскільки розповсюдження має величезний масштаб. Після налаштування шкідник підключається до сервера, отримує уніфіковані інструкції та починає працювати. Щоб зробити це з’єднання більш схожим на нормальне, шахраї орендують сервер на відомому хостингу – на їхнє щастя, сьогодні вони приймають платежі у криптовалюті.

Зразки Trojan CoinMiner у 2024 році:

| Risk.Win32.CoinMiner.sd!s1 | 7328225226ee3340086ccada9b7ff435e973cfc4506285899bec84217d54fb5d |

| Trojan.Win32.CoinMiner.bot!s1 | a407a1d342d9cb04f4b8754f5b3089a2e67f530428d944c60b53f9e3285e1734 |

| Trojan.Win64.CoinMiner.ca | 0510f1e57b0bc5967a8b658cea729948219d578b6c9b3a036ff33b4a6a46e495 |

| Trojan.Win32.CoinMiner.vb | 00e553773991ddebba0365bdeb67d46e4007b63d7e0ef508098c0a48a49885d0 |

| Risk.Win32.CoinMiner.dd!n | 0135aafc6a99a21d8bd2e890f91addf37a2702f0caa8863708a90825c44c9fc6 |

| Trojan.Win32.CoinMiner.vb | d96763a30957d23c7f728c53a24168d21e28147ebcd3e2b26033d7cfdced78c5 |

| Trojan.Win32.CoinMiner.dd!n | 2ad91b3e4f12530fafb6e50ed501942fac463ccf20cec374e0803f97f1920ebf |

| Trojan.Win32.CoinMiner.vl!n | 1e2f4d1ed17ef7d9f3ba2cfa16c1a8bab961d9eae78f611de822e8f41a057159 |

| Trojan.Win32.CoinMiner.ns | 0dd4434fe34de41c317a14592a1b6a3dcc4eb7450125cfa6f843caddfb2337fa |

| Trojan.Win32.CoinMiner.dd!n | 6a2b6c164972f13da372407d7190b147d9cc3211d3768d5d69fd9f6fe1447d2b |

Як розповсюджується Coin Miner?

Більшість шкідників-майнерів проникають на ваш комп’ютер як трояни – замасковані під легальні програми чи інструменти. Спосіб їх поширення може відрізнятися залежно від рішення шахрая, який керує розповсюдженням. Але загалом ви можете зустріти майнер у зламаних програмах, інструментах для зламу ліцензійних перевірок та в електронному спамі. У деяких із прикладів вам буде рекомендовано вимкнути антивірус – і це вже слід вважати загрозливим. Однак, як згадувалося раніше, є способи зробити його більш прихованим навіть без будь-яких маніпуляцій з налаштуваннями безпеки користувача.

Спам електронною поштою як спосіб розповсюдження монет-майнерів є досить новим і, здається, зараз використовується набагато менше. На початку літа 2022 року спостерігався бум таких майнерів, який, як правило, був націлений на іспаномовні країни. Зловмисне програмне забезпечення містилося у підроблених файлах .docx, .xlsx, .pdf або .txt, які були вкладені до листа. Замість класичної схеми зі шкідливим макроскриптом всередині документа, шахраї використали іншу, більш стару схему – подвійне розширення. За замовчуванням у Windows вимкнено відображення розширень файлів, тому жертви бачили лише «легальне» розширення документа. Насправді всі ці файли були виконуваними - за налаштуваннями інтерфейсу ховалося розширення .exe.

Чи є віруси-криптомайнери небезпечними?

Перш за все, шкідливі майнери доставляють масу дискомфорту при використанні ПК. Криптомайнінг – це дуже ресурсомісткий процес, тому використання комп’ютера, який бере участь у майнінгу, практично неможливо. Якщо ваш центральний або графічний процесор завантажено до межі, коли цього ледь вистачає для роботи ОС (~75-80%), це означає, що ймовірно, вам буде важко навіть запустити веб-браузер. Майнінг вичавлює якомога більше енергії, і оскільки він контролюється хакерами, у вас немає можливості керувати цим навантаженням.

Однак це не єдина небезпека майнінгу. Ефективне обчислення хешу передбачає постійне навантаження на ваше обладнання, і хакери ніколи не втрачають шансу використовувати заражену ними систему якомога довше. Для процесорів тривалі навантаження не дуже критичні - вони зламаються лише якщо мають якийсь дефект кристала або зламаний радіатор. Водночас графічні процесори сильно зношуються під час майнінгу – деякі моделі можуть втрачати понад 20% продуктивності за місяць, залежно від використаного ПЗ та способу керування навантаженням. Зазвичай це відбувається, коли температура та навантаження на апаратне забезпечення регулюються неправильно, але знову ж таки – коли кіберзлочинці звертали увагу на стан ПК жертви?

Існує також ризик, про який зазвичай ніхто не говорить. Майнери монет можуть збирати пакети даних, які більш характерні для шпигунського програмного забезпечення та крадіїв. Інформація про місцезнаходження, справжню IP-адресу жертви, конфігурацію комп’ютера, особисту інформацію – ці речі, зібрані в базу даних, можуть коштувати чимало у Даркнеті. А пройдисвіти, які поширюють шкідливі майнери, ніколи не упустять шанс заробити додаткову сотню доларів. Вбудовування функції шпигунського програмного забезпечення займає кілька хвилин, а результати можуть бути тривожно поганими для жертви.

Як виявити шкідника-майнера?

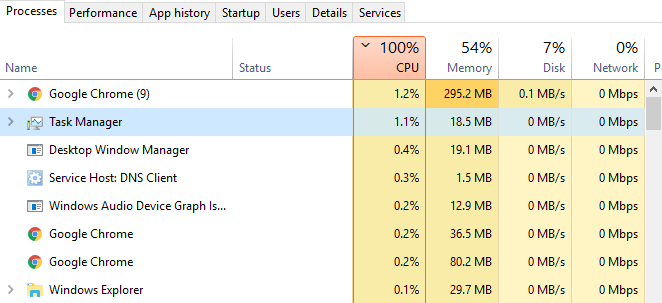

Ключовою ознакою діяльності майнера є загальна повільність системи. Очевидно, що будь-якій системі буде важко працювати, коли ключовий елемент системи відволікається на інше завдання. Зловмисні криптомайнери витрачають всю доступну обчислювальну потужність, незалежно від того, встановлений в комп'ютері 10-річний Celeron чи Threadripper. Крім того, ви обов’язково почуєте, як вентилятор у корпусі крутиться на максимальних обертах. Тим не менш, такі ситуації можуть траплятися під час виконання щоденних завдань, тому важливо провести додаткові дослідження.

На відміну від вищезгаданих шпигунських програм, криптомайнери ніколи не приховують своєї присутності. Це неможливо хоча б тому, що є неусувна ознака його наявності – екстремальне навантаження на обладнання. Оскільки шахраї не можуть його позбутися, вони намагаються замаскувати шкідливий процес (який точно буде присутній у диспетчері завдань) за щось відоме та законне. Найбільш поширеною формою приховування є копіювання назви певного системного процесу. Більшість користувачів не мають уявлення про внутрішні механізми Windows і тому не можуть судити про адекватність навантаження від процесів, що працюють у фоновому режимі.

Бачачи такий процес, як “winlogon.exe” або “msmpeng.exe”, який споживає понад 70% потужності апаратного забезпечення, навряд чи наштовхне користувачів на якісь висновки. Пошук у Google, швидше за все, покаже, що ці процеси є частиною Windows. Однак немає ситуацій, коли ці процеси можуть потребувати стільки потужності ЦП. Звісно, є кілька виняткових випадків, але вони дуже рідкісні, і, швидше за все, така ситуація означає, що у вашій системі є шкідник-майнер.

Типові ознаки наявності вірусу-криптомайнеру у системі:

- Високе навантаження на ЦП або відеокарту, незалежно від того, які програми запущені користувачем;

- Системний (за назвою) процес, відображений посеред користувацької гілки процесів;

- Відсутність реакції на перезавантаження ПК. Завислий легітимний процес після перезавантаження зазвичай припиняє навантажувати апаратне забезпечення – але не криптомайнер;

- Microsoft Defender вимкнено без вашого бажання;

Тим не менш, найкращий спосіб переконатися, що у вас саме ця проблема, — скористатися антивірусним програмним забезпеченням. Ви, звичайно, можете здогадуватися, і ймовірність бути правим може бути досить високою, але в такій ситуації покладатися на випадковість не можна. Спеціалізоване ПЗ, яке має кілька систем виявлення, обов'язково покаже всі деталі того, що відбувається, і видалить зловмисника, якщо він дійсно присутній.

Як захистити ПК від шкідливих криптомайнерів?

Коін-майнерів не так легко передбачити та видалити, оскільки хвилі їх поширення рідко відповідають активності інших шкідливих програм. Цей тип шкідливих програм скоріше орієнтується на вартість криптовалюти - і вони набагато менш передбачувані, ніж інші шкідливі програми. Отже, ви повинні очікувати нових хитрощів і методів з іншою хвилею криптолихоманки.

Найкращий спосіб уникнути ризиків – уникати можливих джерел зловмисного програмного забезпечення. Звичайно, ви не можете уникнути використання основного їх джерела – Інтернету – але точно можете припинити відвідувати небезпечні місця та використовувати ПЗ, яке може завдати шкоди вашій системі. Сайти, які пропонують зламані версії популярних програм (т.зв варезники), форуми чи спільноти у Discord, де поширюються саморобні програми та утиліти, електронні листи від незнайомців – їм не варто довіряти. Навіть якщо ви впевнені, що це джерело не є шкідливим, краще перевірити його перед установкою - ніколи не можна бути впевненим на 100%.

Кращим методом, який все ще має виступати як останній аргумент, є ефективне програмне забезпечення для захисту від шкідливого ПЗ, яке включає в себе проактивний захист. За допомогою менш складних програм ви точно можете виявити вже запущеного шкідника-майнера, але проактивний захист може зупинити її ще до того, як вона бодай щось зробить. І пам’ятайте, що віруси-майнери нерідко можуть діяти і як шпигунське програмне забезпечення – і давати їм більше часу для дії рівнозначно публікації всіх ваших особистих даних. GridinSoft Anti-Malware зробить все як має бути - швидко і не даючи зловмисному ПЗ навіть шансу.