І знову вашим комп’ютером стали прокочуватися просто таки незліченні орди реклами. Але ви звісно зайшли туди куди треба, бо ми вже підготували для вас покрокову інструкцію як позбутися такої неприємності як поп-ап реклама від SaveFrom.net. Перед тим як перейти до безпосереднього наполегливо радимо не клікати на жодні з повідомлень, що з’являтимуться у вашому комп’ютері. Адже це часто призводить лише до зайвих проблем.

Таким нехитрим способом, розрахованим чисто на людську цікавість ви можете, не хотячи того, встановити собі на комп’ютер крім звісно дрібних шкідливих програм, ще й інші більш серйозніші неприємності. Окрім реклами вірус може генерувати фейкові повідомлення про загрози, що становлять окрему небезпеку, якщо відповідати на них.

SaveFrom. net пропонує послуги завантаження відео, для цього ви маєте вставити посилання на відео, яке хочете завантажити у відповідний рядок. Додатково ви ще можете обрати формат в якому ви б хотіли його завантажити. Одразу сайт пропонує вам ще додатково завантажити програмне забезпечення, яке пропонує SaveFrom.net. Спеціалісти з кібербезпеки говорять, що фактично сайт через пропоноване ним програмне забезпечення розповсюджує рекламу.

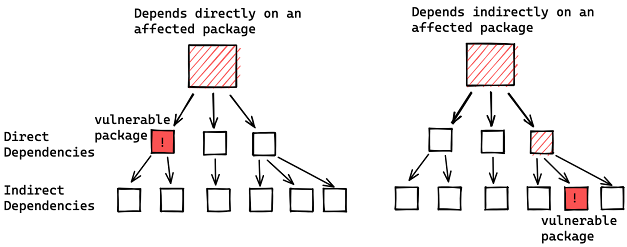

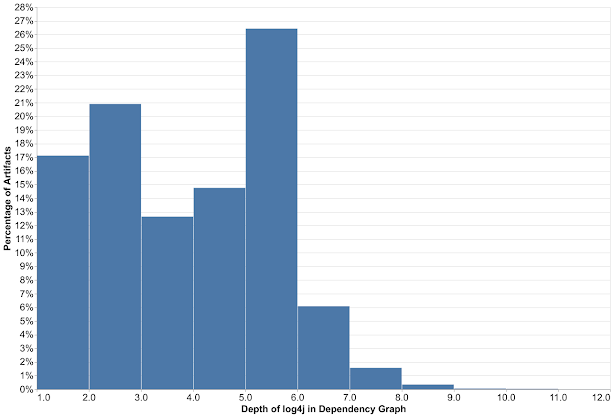

Також користувач може випадково дозволити такому сайту показувати рекламу, клікнувши дозволити у вікні, що з’являється згодом під час перебування користувача на сайті. І таким способом набридлива реклама теж прокрадається на ваш комп’ютер. Варто зауважити, що крім сайту вірус SaveFrom.net також потрапляє до користувачів і через пакети зазвичай безкоштовного програмного забезпечення. Тому для тих хто ніколи не користувався SaveFrom.net ми наведемо програми, які сам сайт рекламує і які потім і генерують рекламу:

Ummy Video Converter;

Ummy Radio Player;

VPD: Best Video Downloader;

Televzr Downloader;

SaveFrom.net Helper – MeddleMonkey (розширення для браузера Chrome);

Коли будете проходити перший спосіб інструкції як позбутися SaveFrom.net шукайте саме такі програми на вашому комп’ютері. Сам собою SaveFrom.net не є небезпечним, а скоріше обридливим. Проте радимо уникати і йому подібних сайтів як ytmp3.cc, y2mate.com та інші. Все ж користуючись сервісом цього сайту, не давайте свого дозволу у спливаючому вікні.

Внизу ви знайдете повні інструкції про те, як видалити SaveFrom. net з Віндовс та найпопулярніших браузерів. На майбутнє ми ще радимо потурбуватися про встановлення якісного антивірусного програмного забезпечення для уникнення цих та інших випадків. Тому, що навіть така безневинна дрібнота як SaveFrom.net опріч викидання безмежної кількості реклами, збирає пов’язану з вашим браузером інформацію.

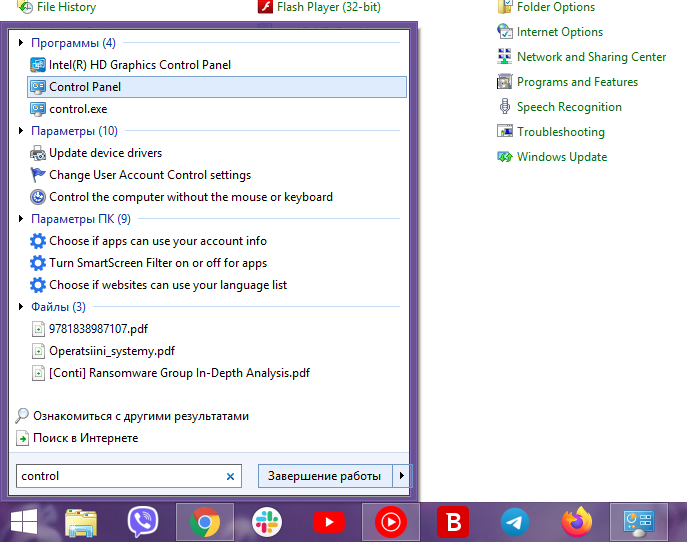

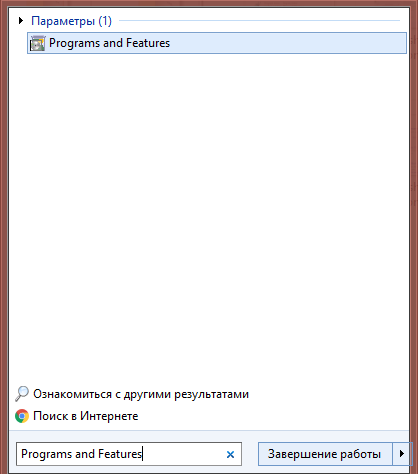

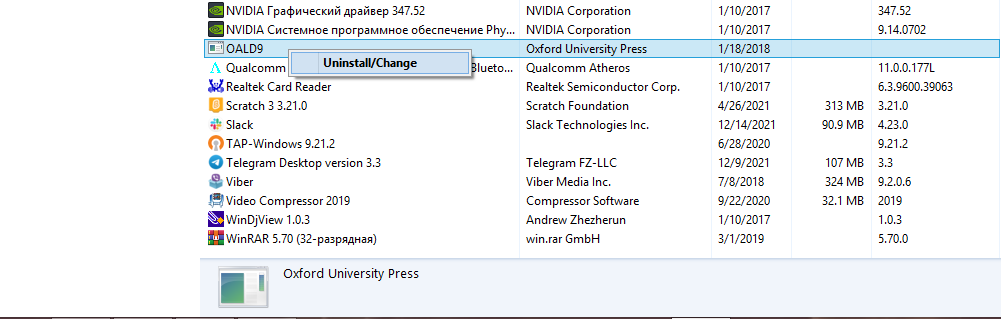

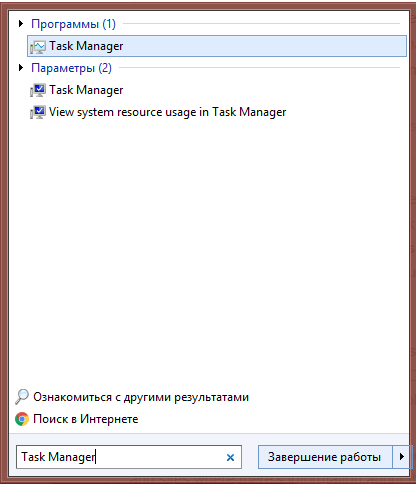

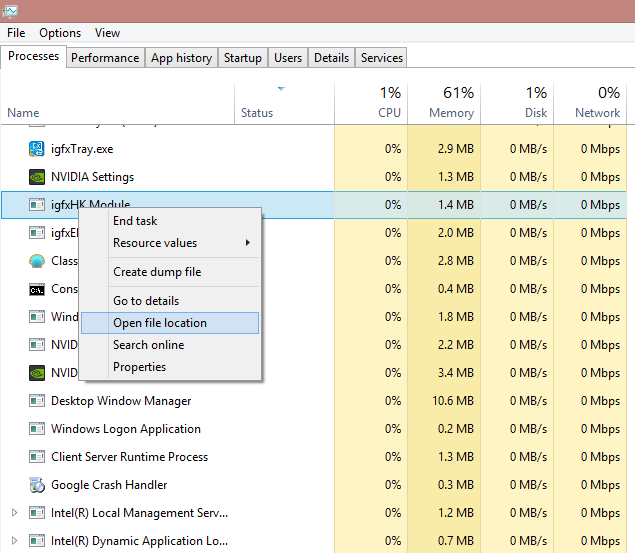

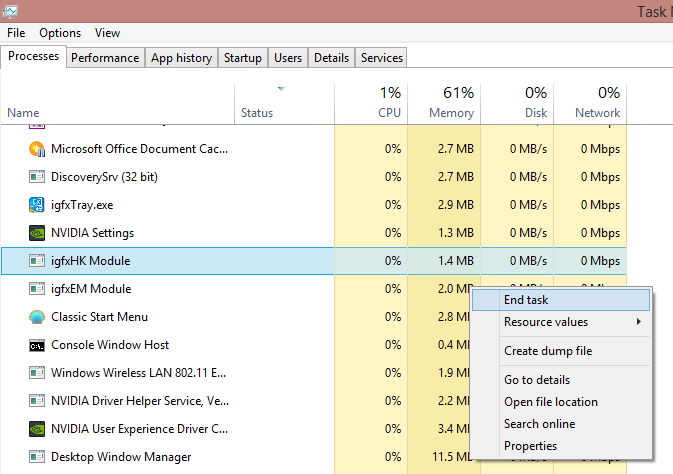

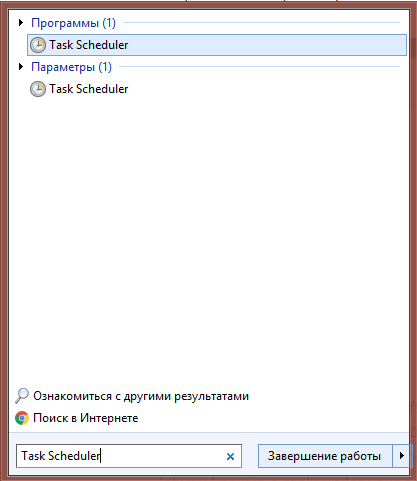

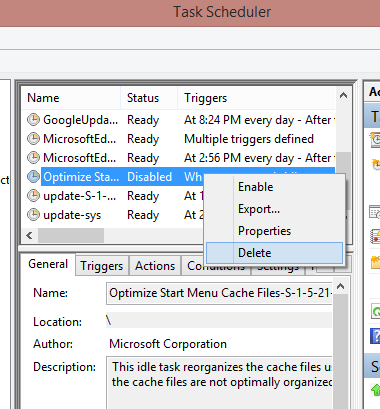

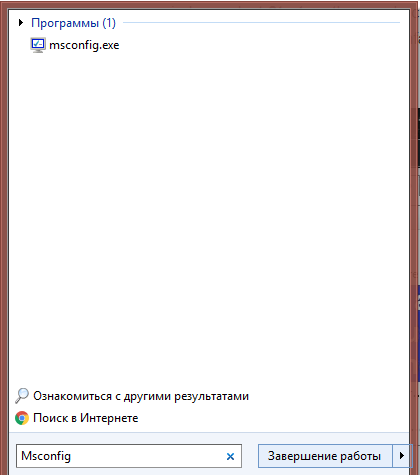

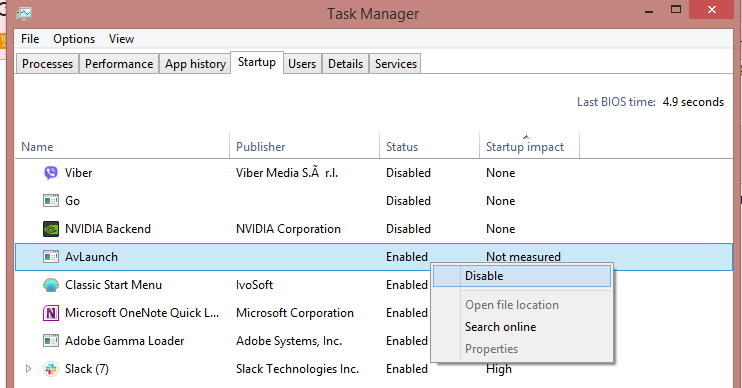

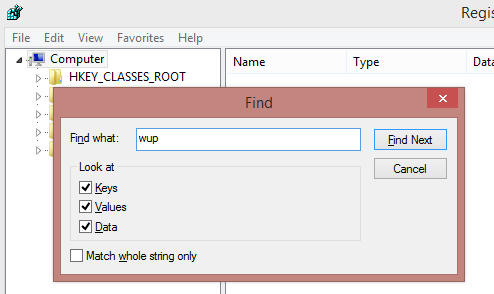

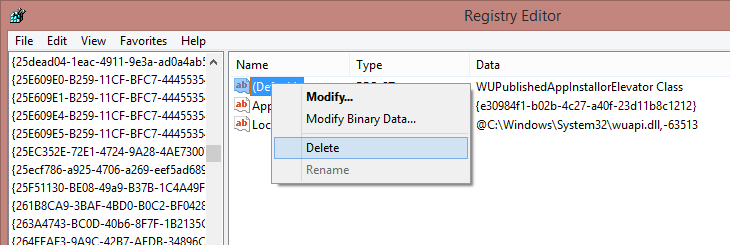

Як видалити SaveFrom.net з Віндовс?

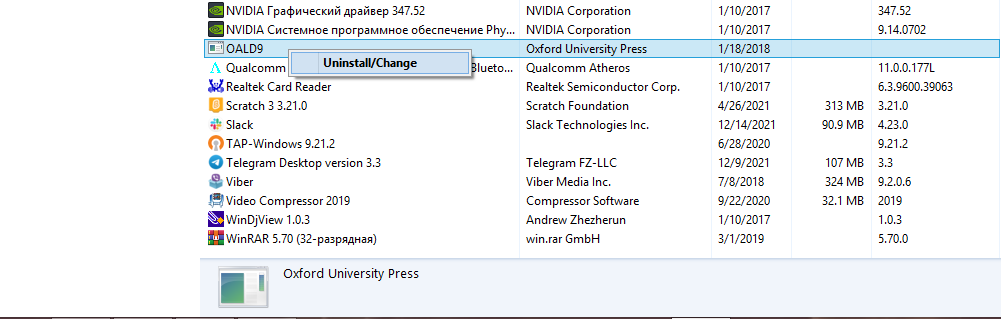

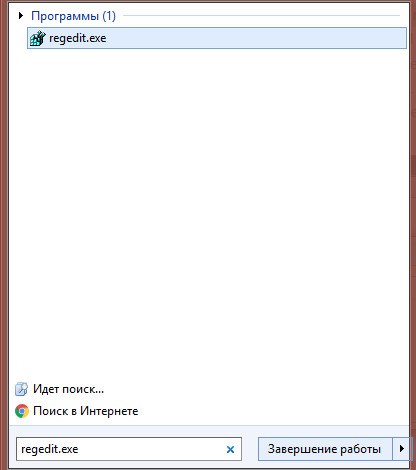

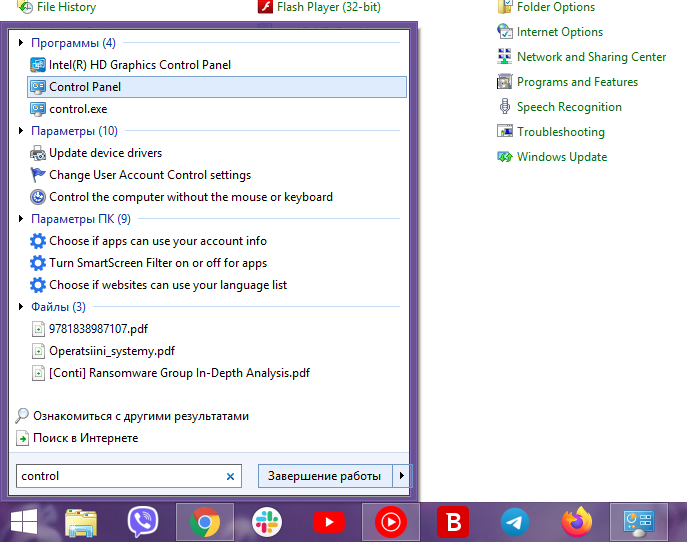

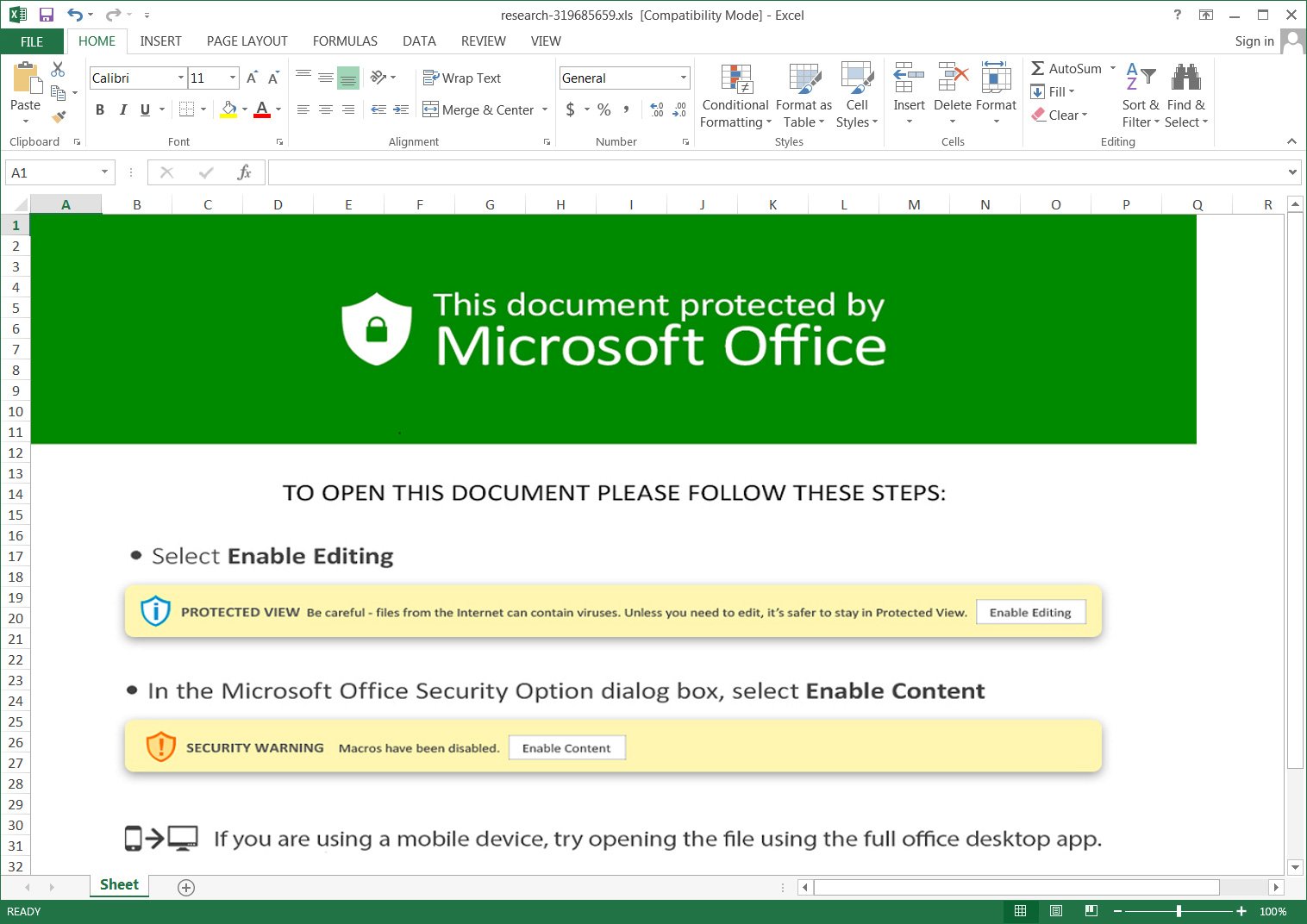

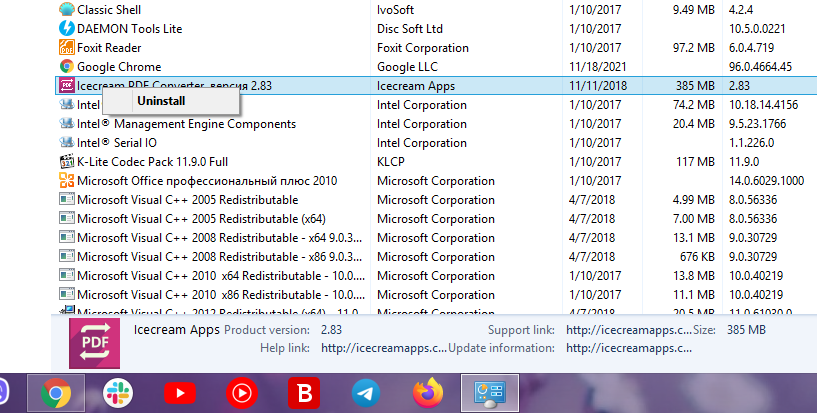

Введіть Панель керування (Control Panel) у вікні пошуку Windows і натисніть Enter, або натисніть на результат пошуку.

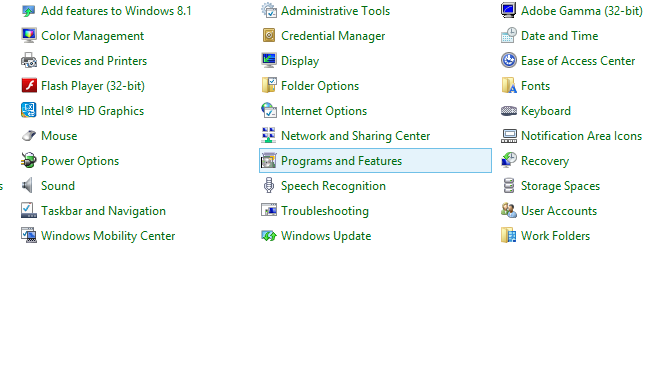

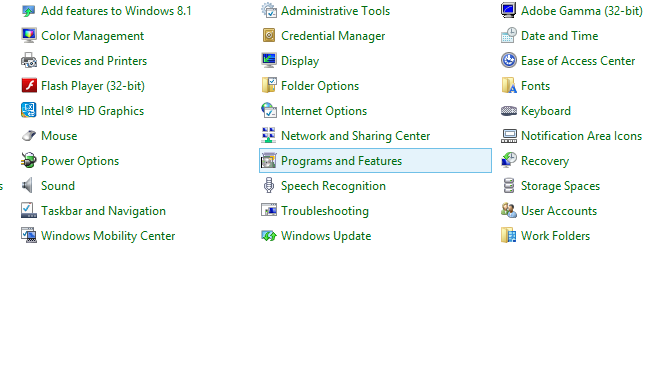

Знайдіть розділ Керування програмами (Programs and Features).

Клацніть правою кнопкою миші програму та виберіть Видалити (Uninstall).

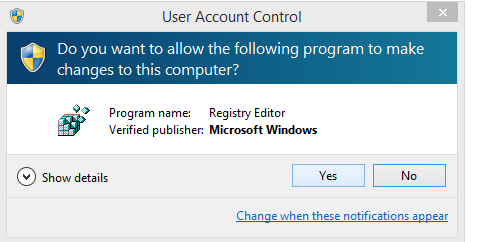

За необхідності підтвердіть свою дію в службі захисту користувачів (User Account Control).

Дочекайтеся завершення процесу видалення та натисніть OK.

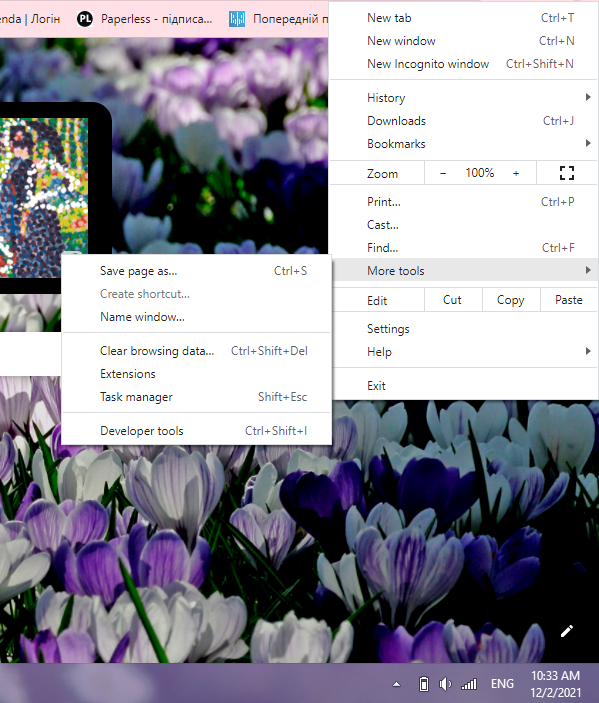

Як видалити SaveFrom.net з Google Chrome?

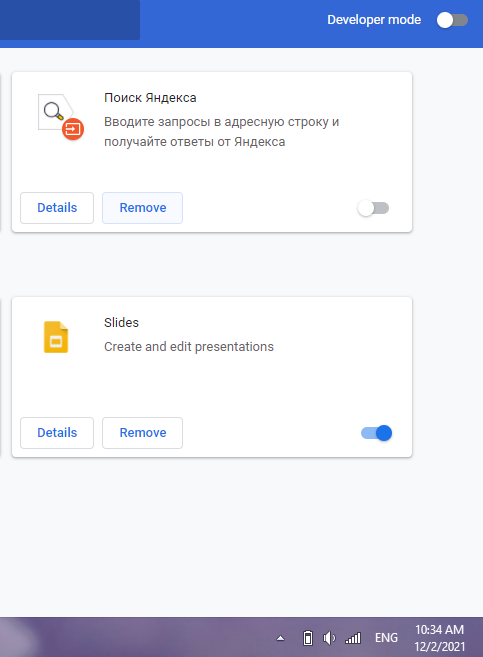

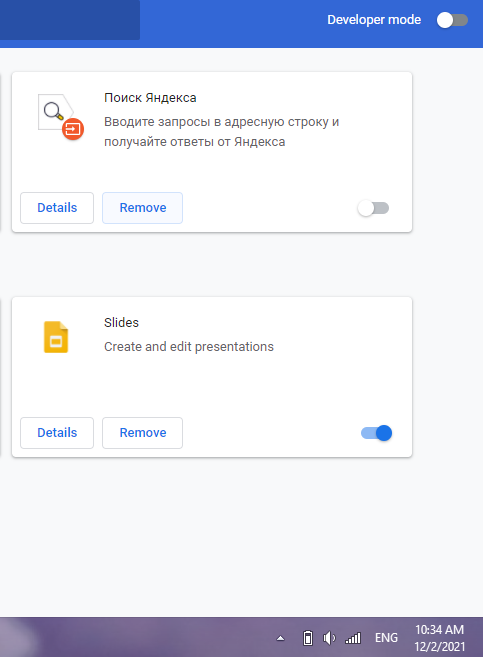

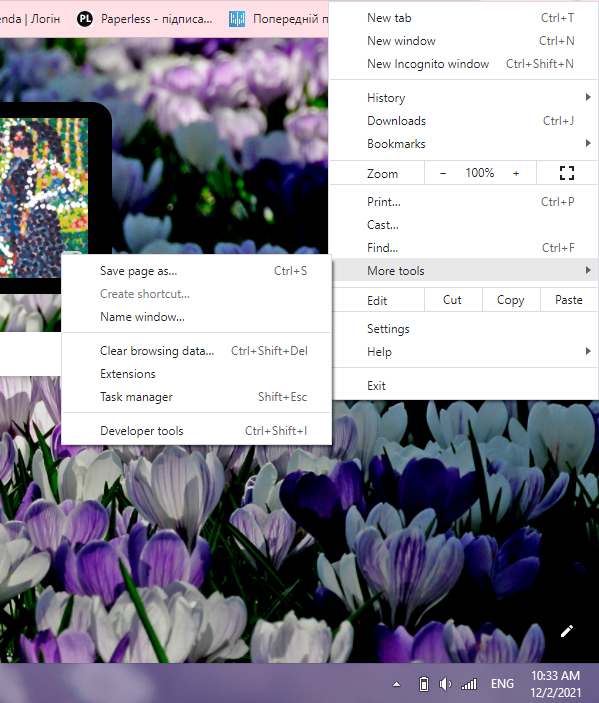

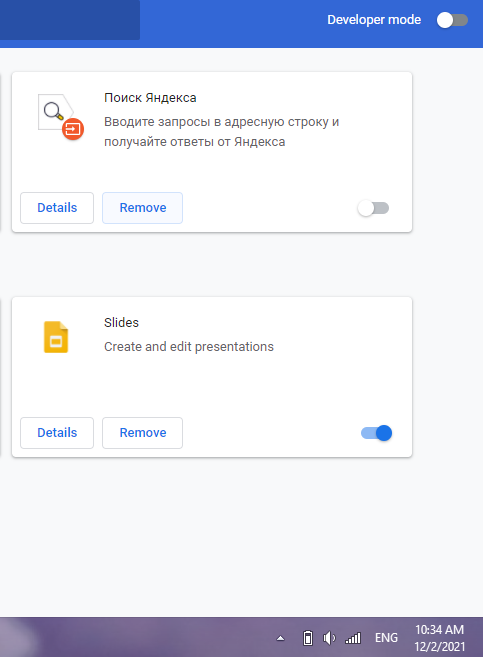

Видаліть шкідливі розширення з Google Chrome:

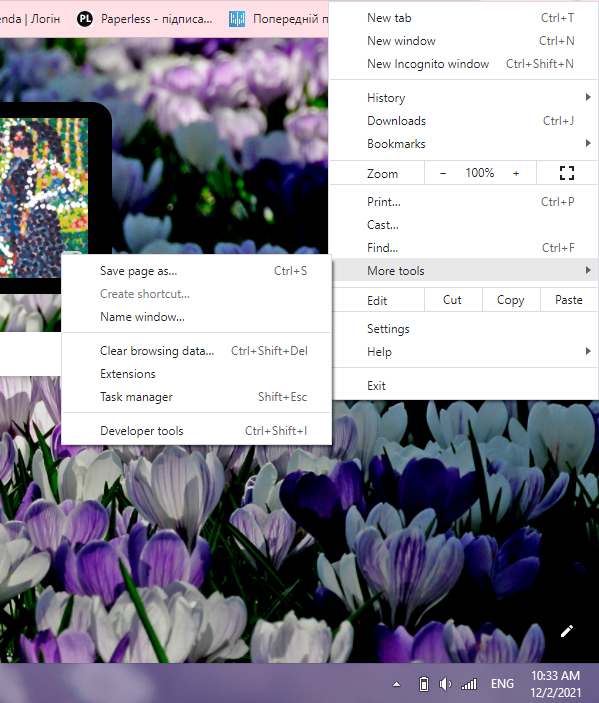

Відкрийте Google Chrome, натисніть Меню (Три вертикальні точки у верхньому правому куті) і виберіть Інші інструменти (More tools). Натисніть Розширення

(Extensions).

У відкритій вкладці ви побачите всі встановлені на браузері розширення. Видаліть всі підозрілі плагіни, які можуть бути пов’язані з небажаною програмою, натиснувши Видалити (Remove).

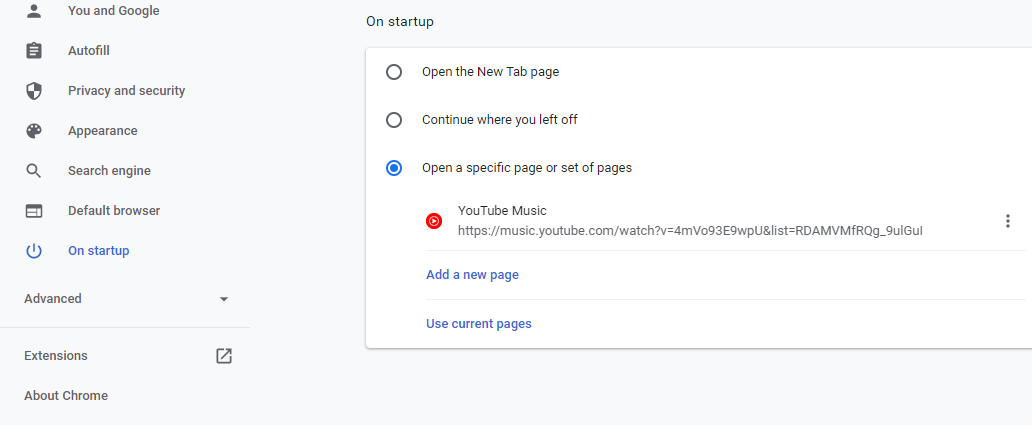

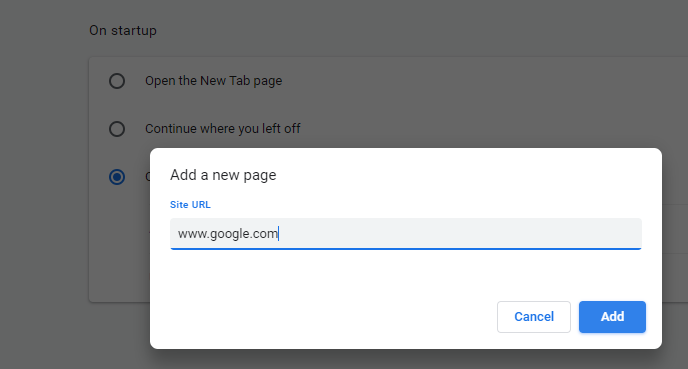

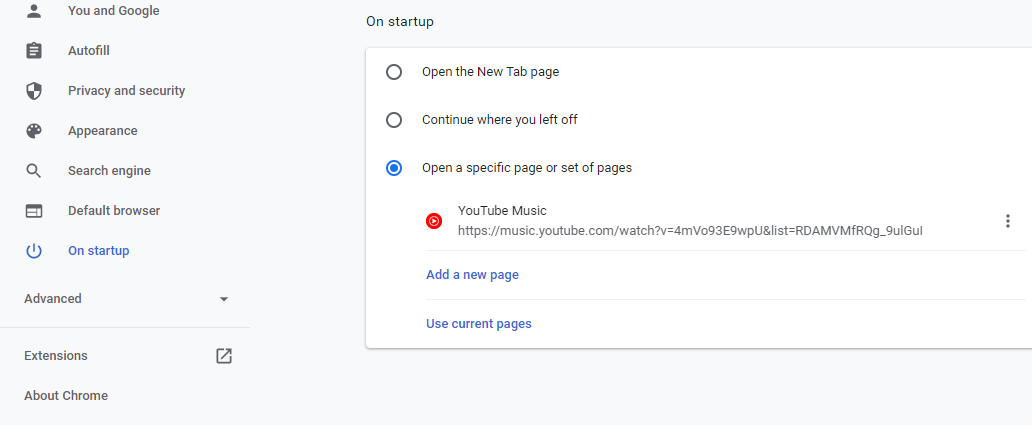

Змініть налаштування стартової сторінки:

В адресному рядку Chrome введіть chrome://settings і натисніть Enter.

Прокрутіть униз до розділу Під час запуску( On the startup).

Перевірте наявність підозрілих розширень, які контролюють ці налаштування, і вимкніть їх.

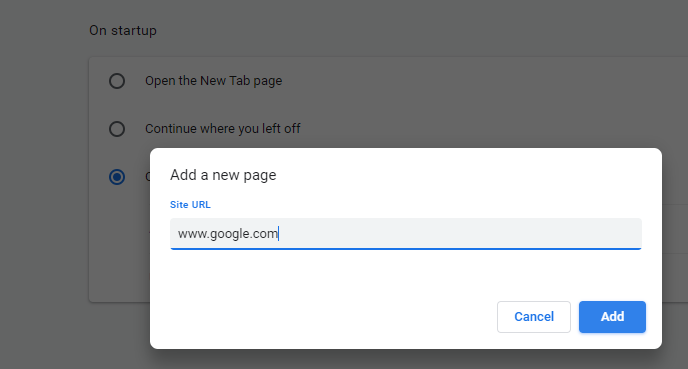

Крім того, за допомогою цих налаштувань ви можете налаштувати браузер на відкриття певної сторінки або набору сторінок.

Просто виберіть цей параметр, натисніть Додати нову сторінку (Add new page), введіть бажану URL-адресу (наприклад, www.google.com) і натисніть Додати.(Add)

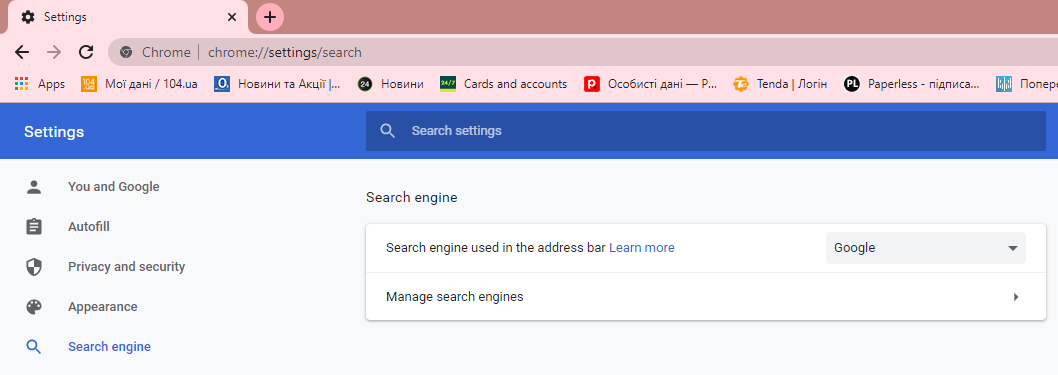

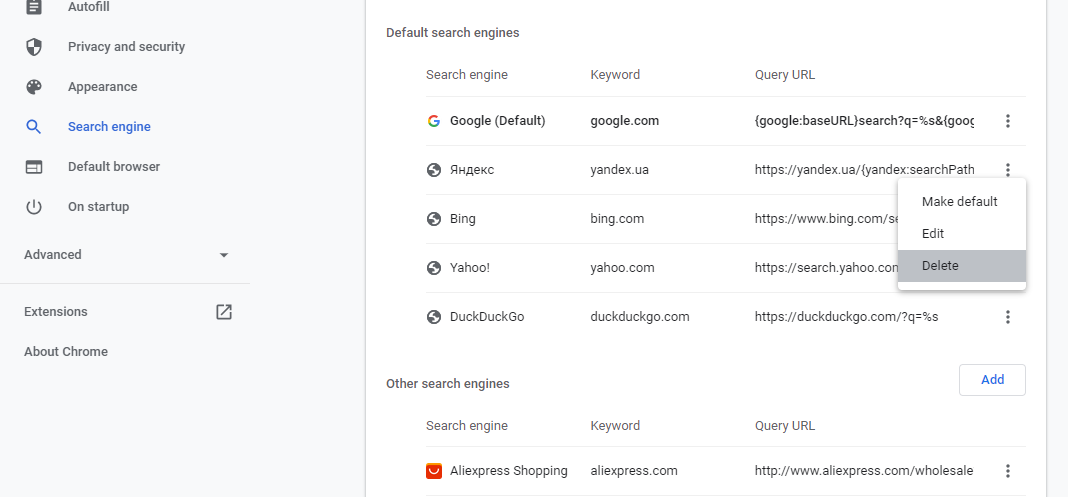

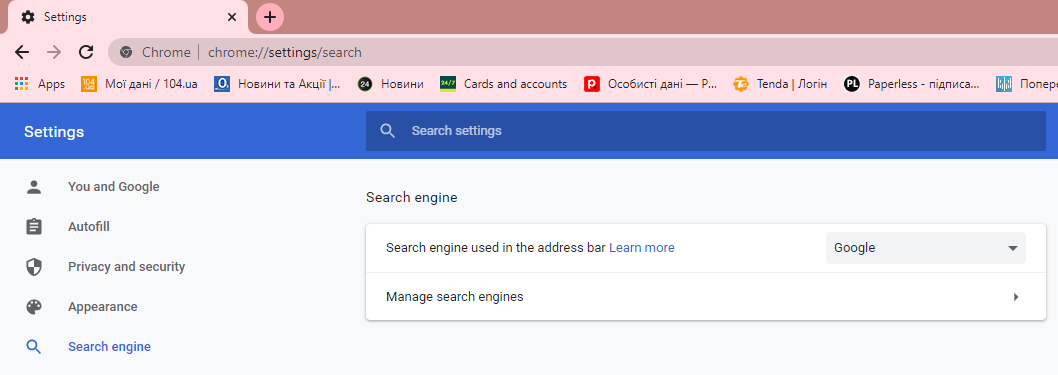

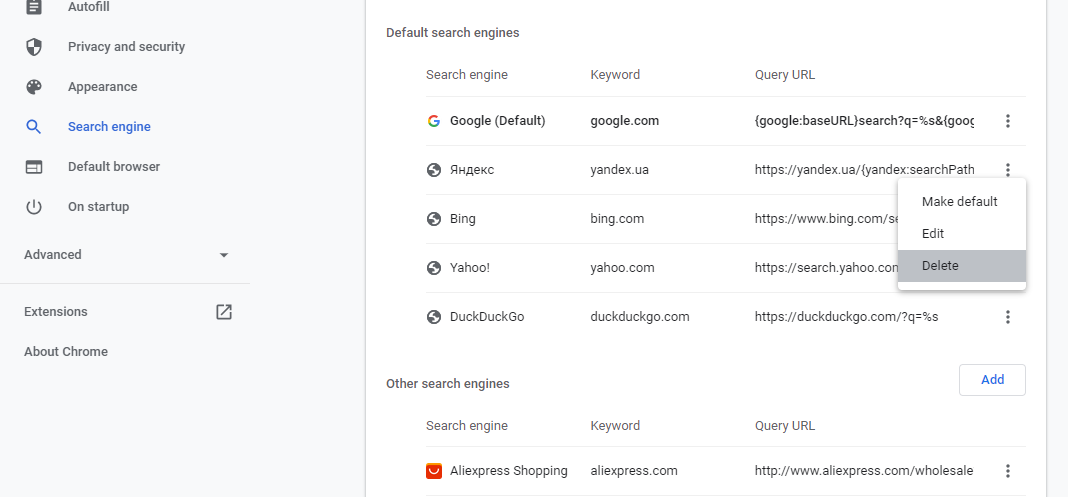

Змініть налаштування пошуку за замовчуванням:

У рядку URL-адреси Chrome введіть chrome://settings/searchEngines і натисніть Enter.

Клацніть три крапки поруч і виберіть Зробити за замовчуванням (Make default).

Нарешті, перегляньте список і видаліть підозрілі записи. Клацніть правою кнопкою миші три точки та виберіть Видалити(Remove).

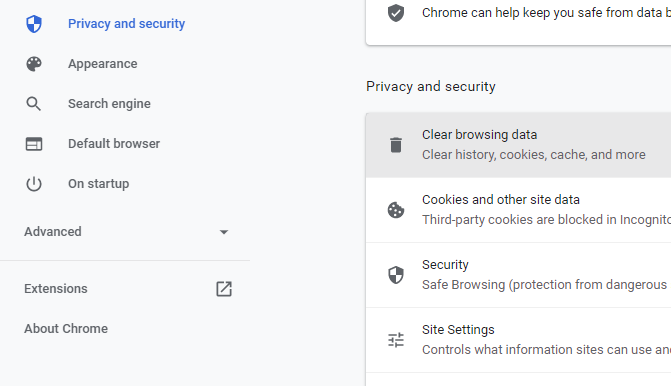

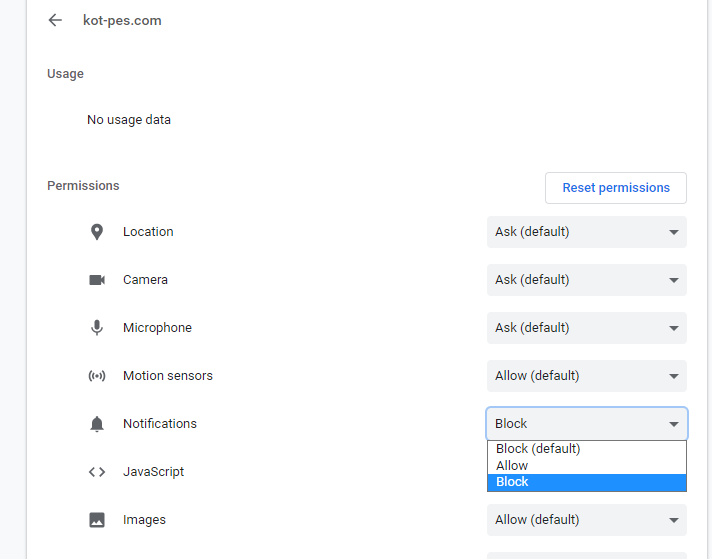

Видаліть push-сповіщення з Chrome:

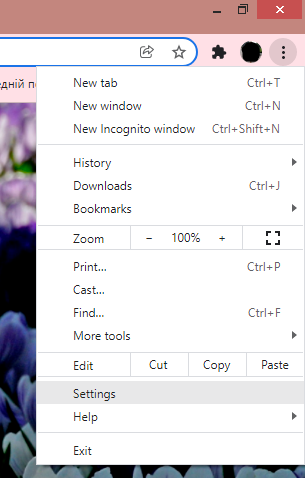

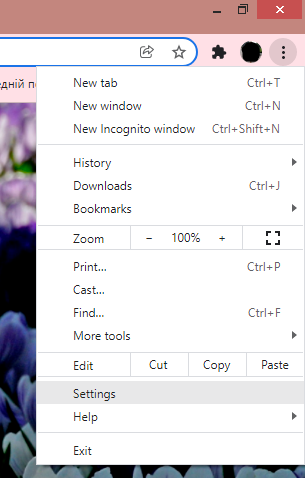

У Google Chrome натисніть Меню (стрілка вгору) у верхньому правому куті вікна.

Виберіть Налаштування (Settings)

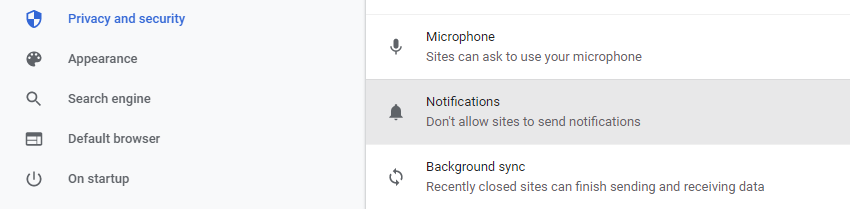

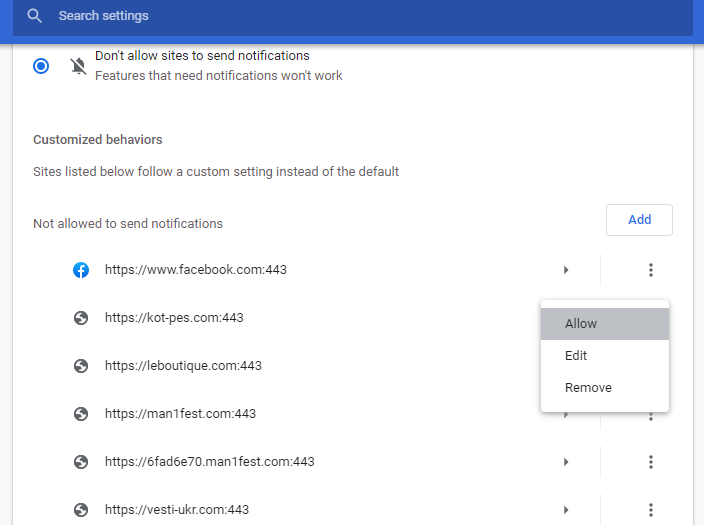

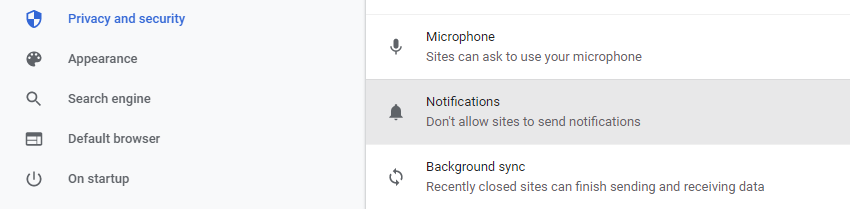

Перейдіть до Конфіденційність та безпек (Privacy and Security); Налаштування сайту (Site Settings).

Відкрийте Сповіщення. (Notifications)

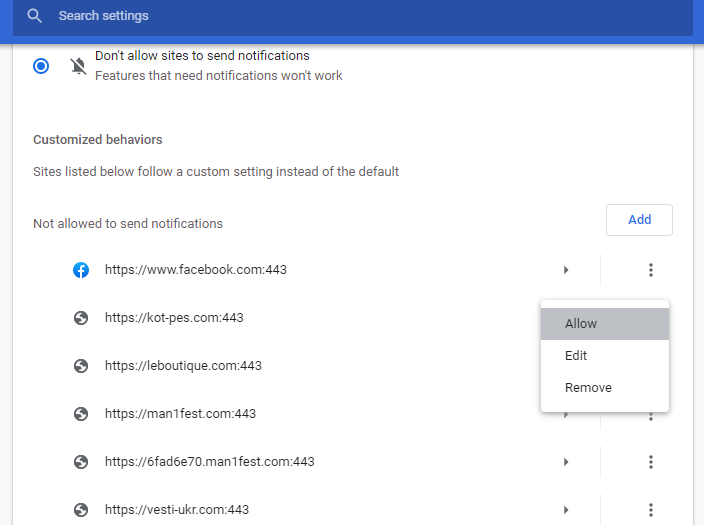

Тут перейдіть до списку дозволів і визначте підозрілі URL-адреси.

Ви можете заблокувати або видалити, натиснувши три вертикальні точки праворуч від URL-адреси.

Проте ми пропонуємо обрати параметр Блокувати, щоб сайт більше не просив вас увімкнути сповіщення, якщо ви коли-небудь відвідаєте його знову.

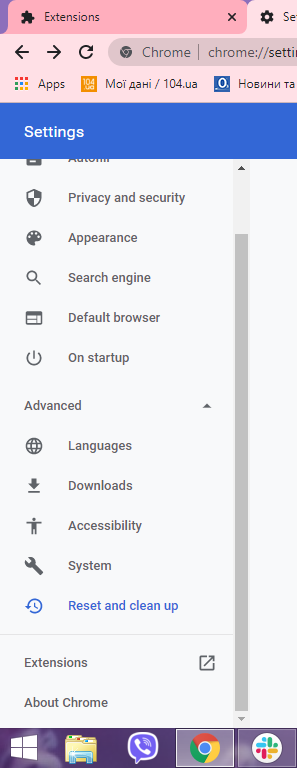

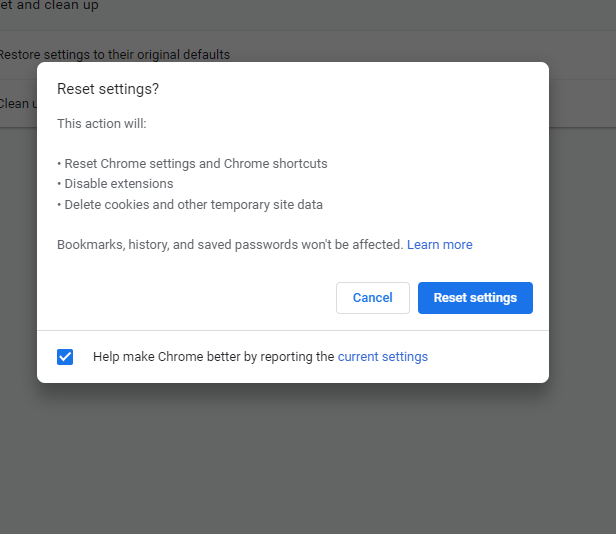

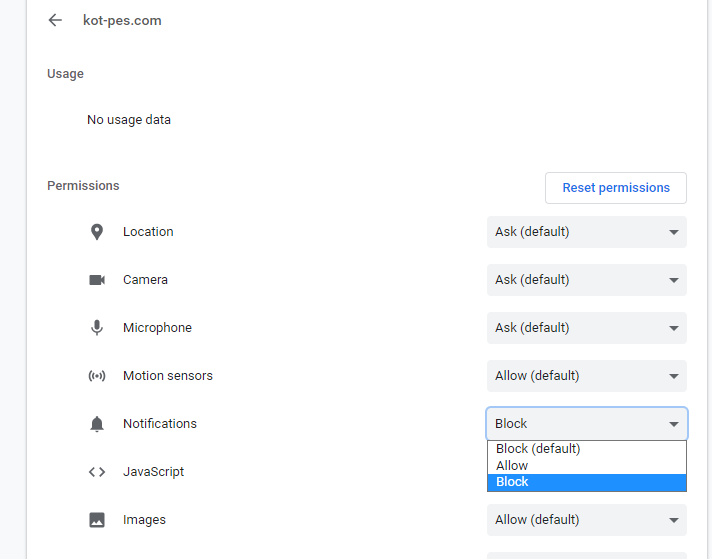

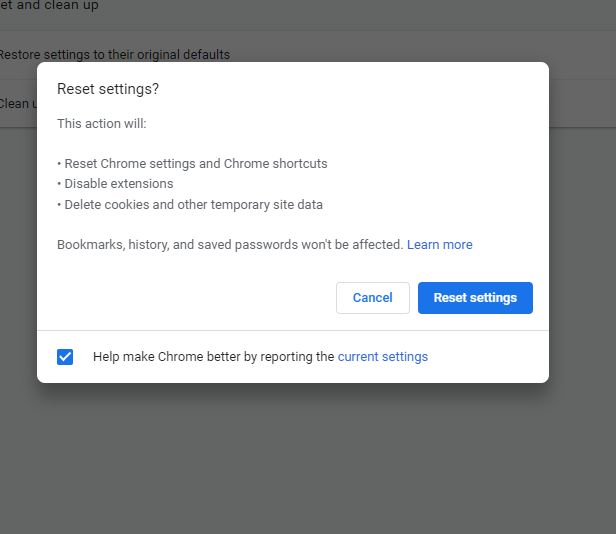

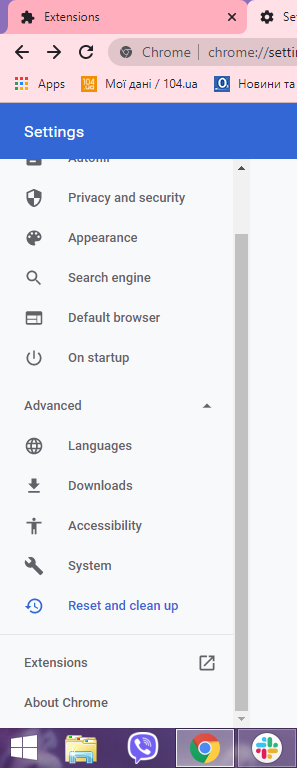

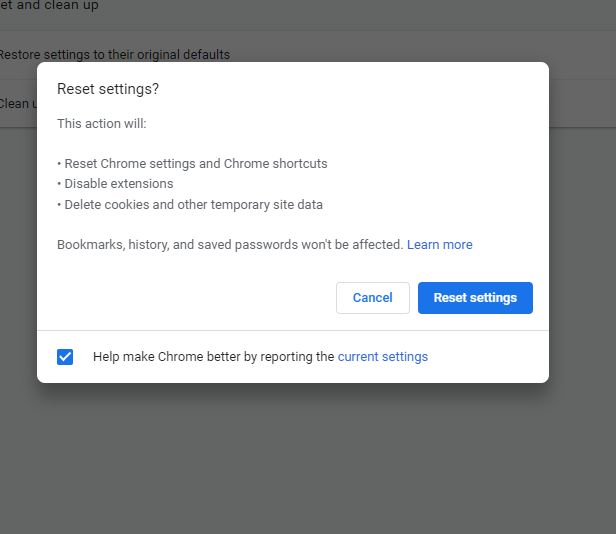

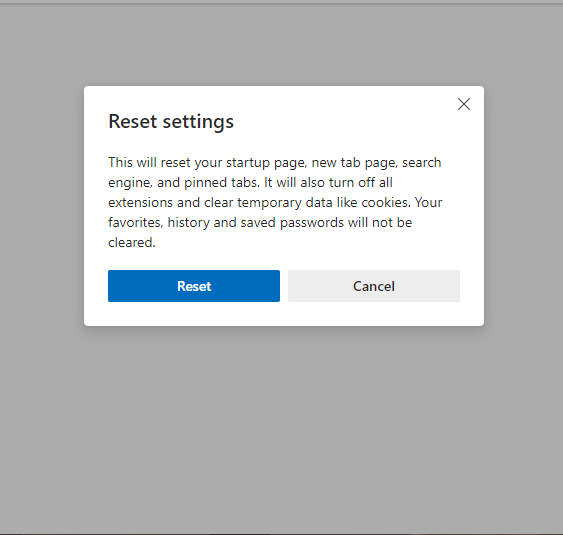

Скиньте налаштування Google Chrome:

Якщо попередні методи вам не допомогли, скиньте налаштування Google Chrome, щоб усунути всі небажані компоненти:

Натисніть Меню та виберіть Налаштування (Setting).

Прокрутіть вниз і знайдіть розділ Скидання налаштувань та очищення даних (Reset and clean up).

Тепер натисніть Відновити налаштування до початкових за замовчуванням (Restore settings to their original defaults).

Підтвердьте Скинути налаштування (Reset setting).

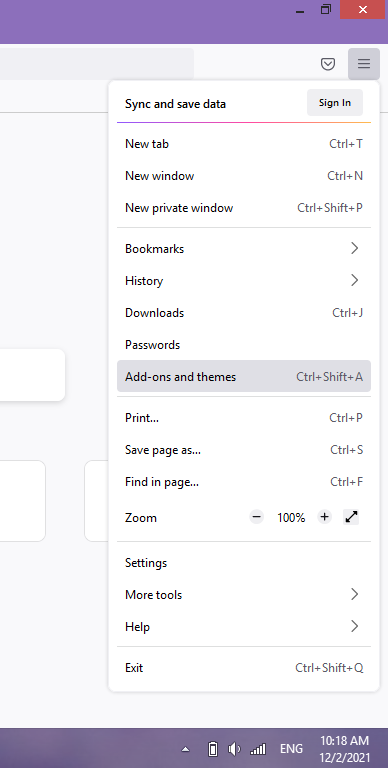

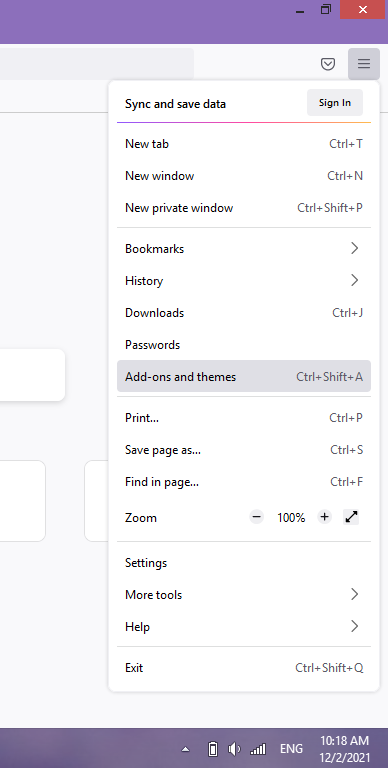

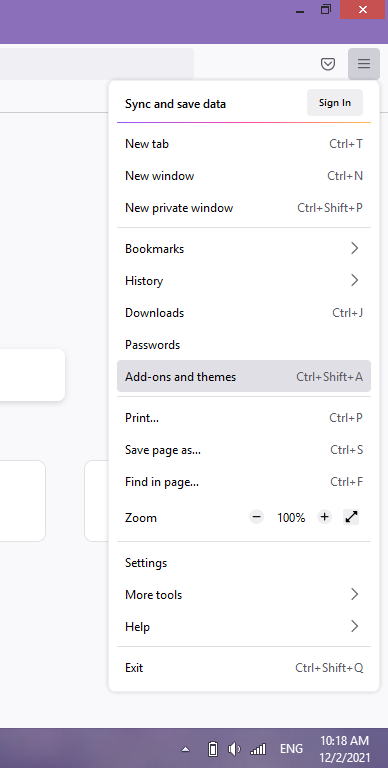

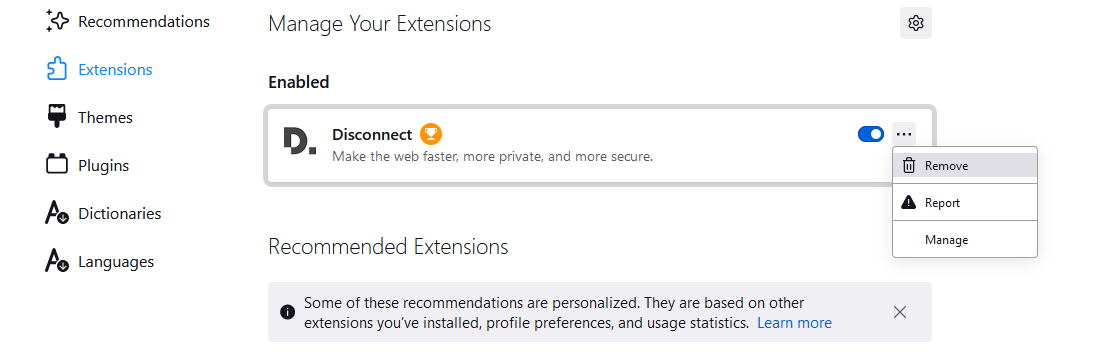

Як видалити SaveFrom.net з браузера Mozilla Firefox (FF)?

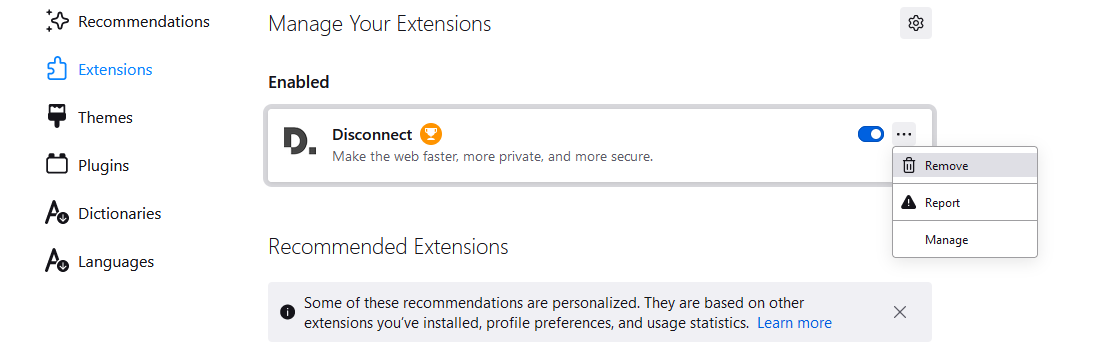

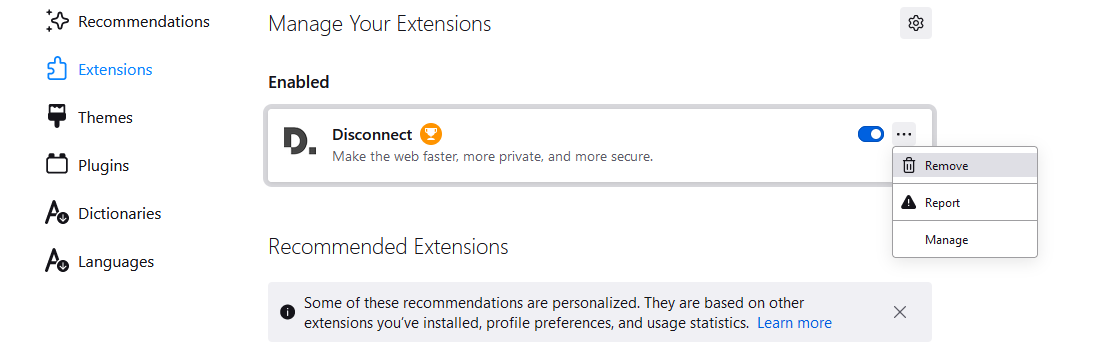

Видаліть небезпечні розширення:

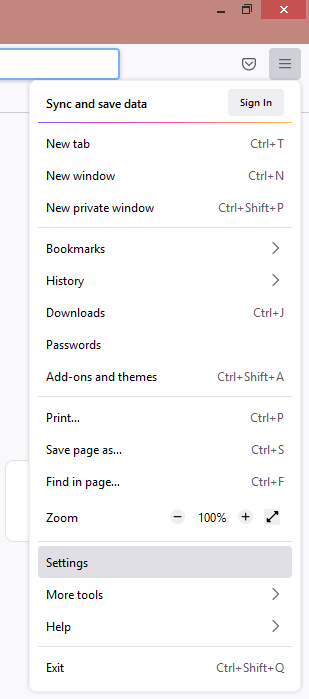

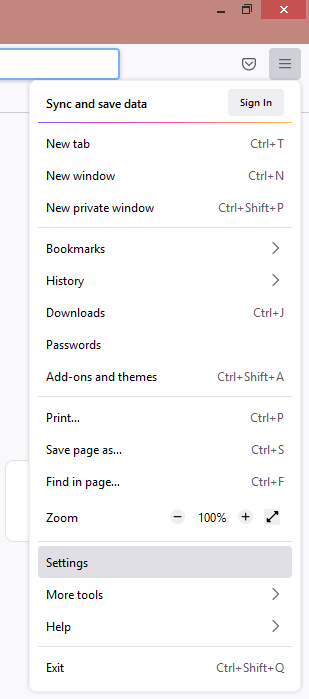

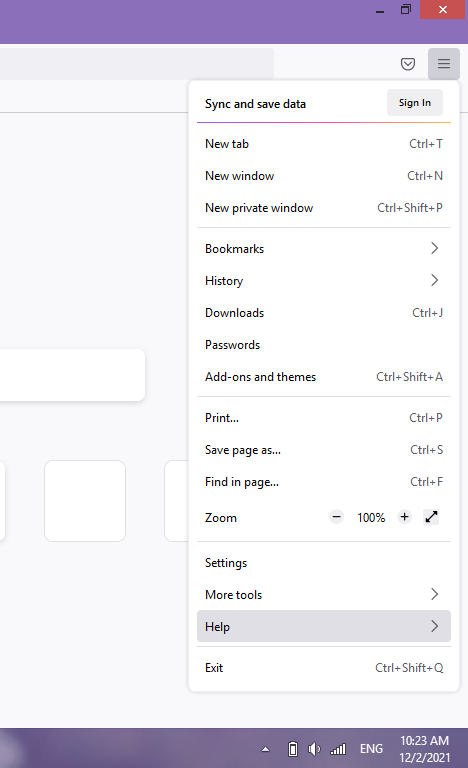

Відкрийте браузер Mozilla Firefox і натисніть Меню (три горизонтальні лінії у верхньому правому куті вікна).

Виберіть Додатки (Add-ons and themes).

Тут виберіть підозрілий на вигляд плагін і натисніть Видалити (Remove).

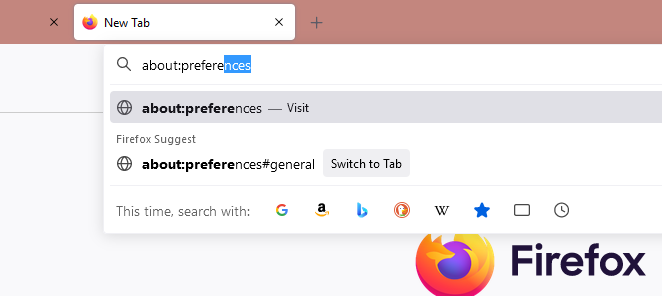

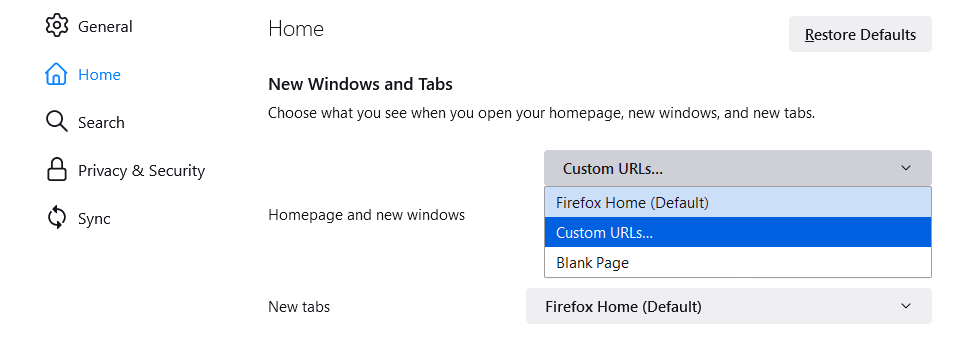

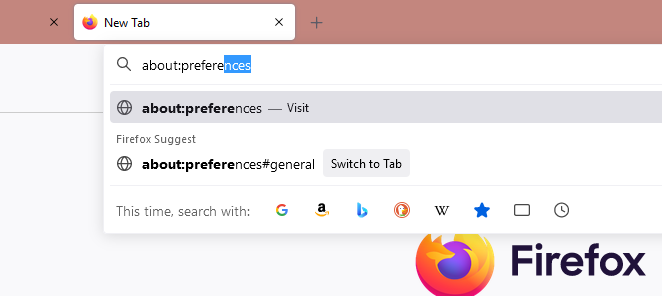

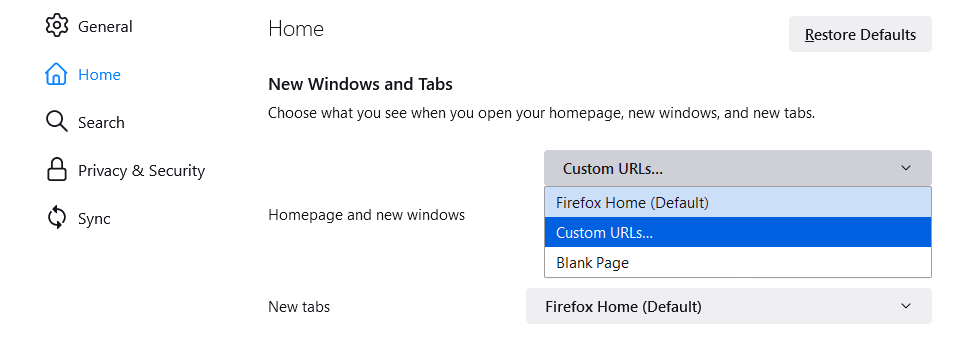

Змініть домашню сторінку Firefox:

В адресному рядку Firefox введіть about:preferences і натисніть Enter.

Подивіться ліворуч і натисніть вкладку Головна (Home).

Тут або видаліть підозрілу URL-адресу та введіть,або вставте URL-адресу веб-сайту, який ви хочете встановити як домашню сторінку.

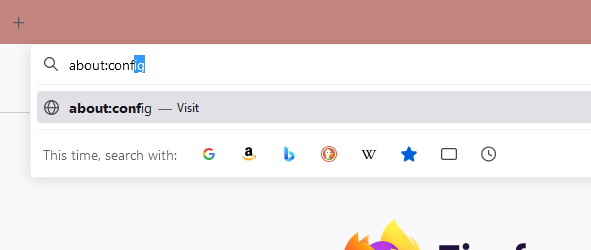

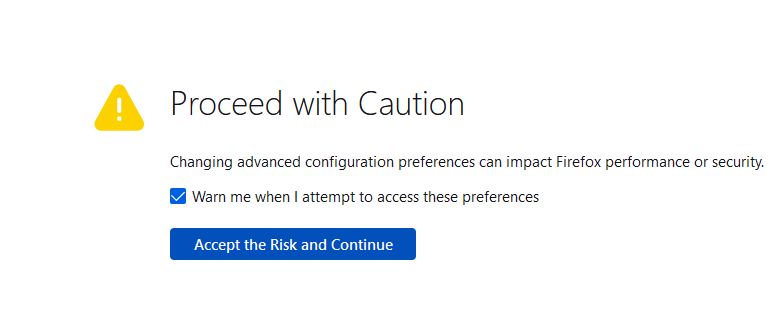

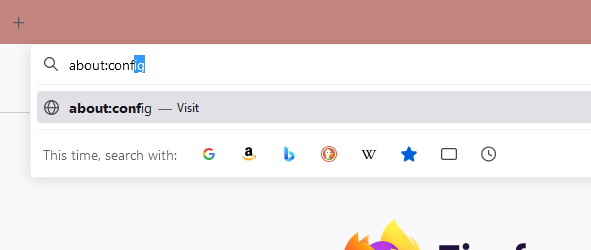

Змініть налаштування в Firefox:

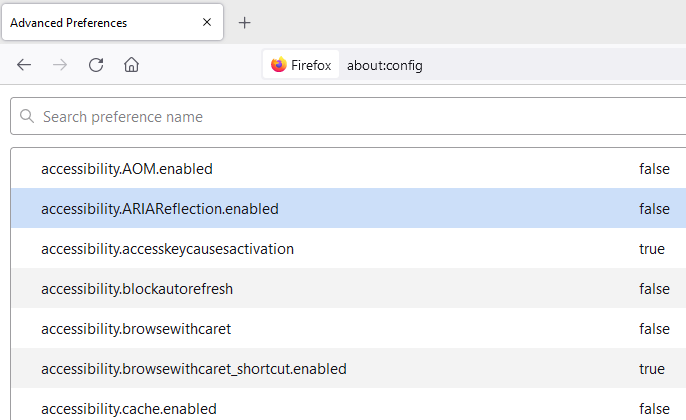

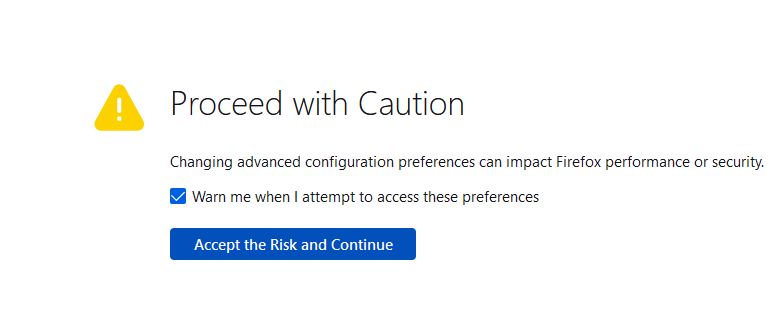

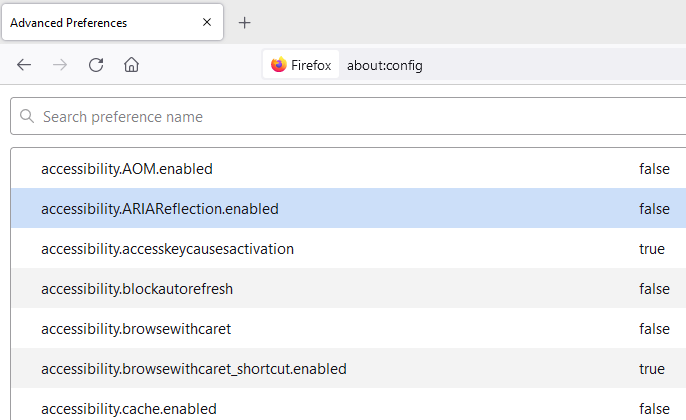

Введіть about:config в адресному рядку Firefox і натисніть Enter.

Натисніть Я приймаю ризик! (Proceed with Caution), щоб продовжити.

Тут введіть шкідницьку URL-адресу

Клацніть правою кнопкою миші кожне значення, яке містить його, і виберіть Скинути (Reset).

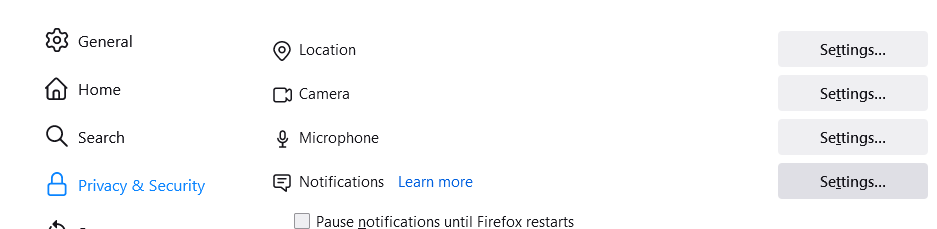

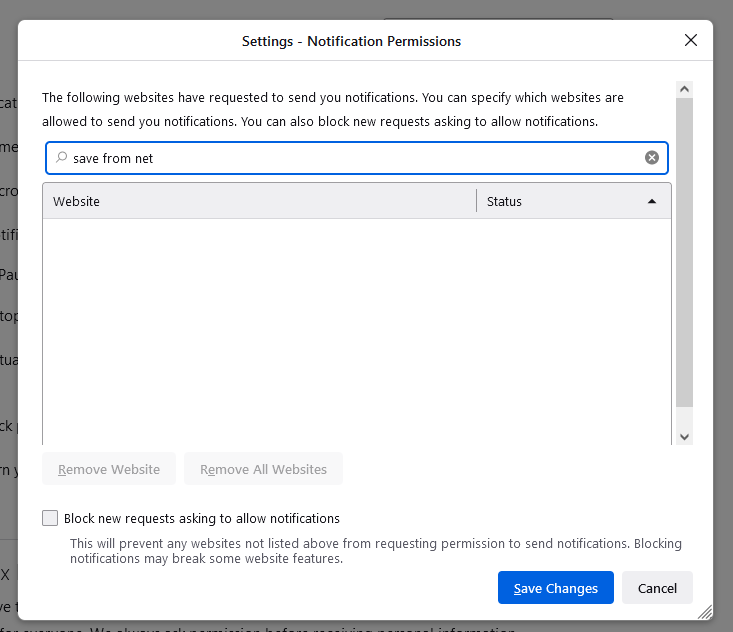

Видаліть дратівливі push-повідомлення з Firefox:

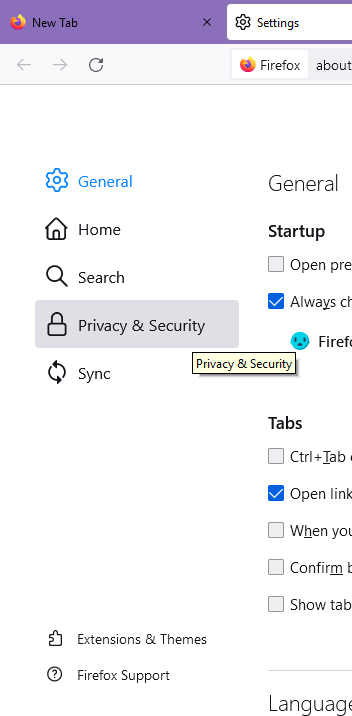

У Mozilla Firefox натисніть Меню (три горизонтальні смуги) у верхньому правому куті вікна, а потім виберіть Параметри (Settings).

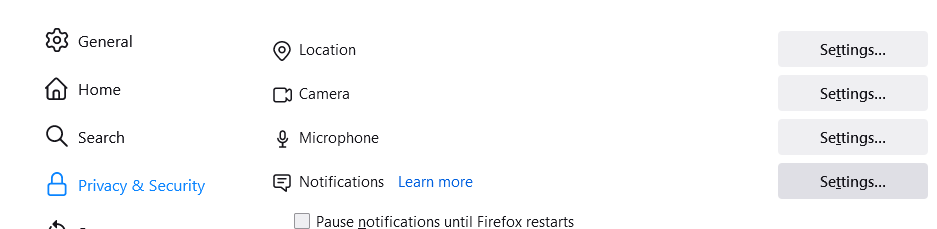

Натисніть Конфіденційність та безпека (Privacy and Security), а потім прокрутіть униз до розділу Дозволи (Allow).

Тут знайдіть Сповіщення (Notifications) та натисніть кнопку Налаштування (Settings) поруч із ним.

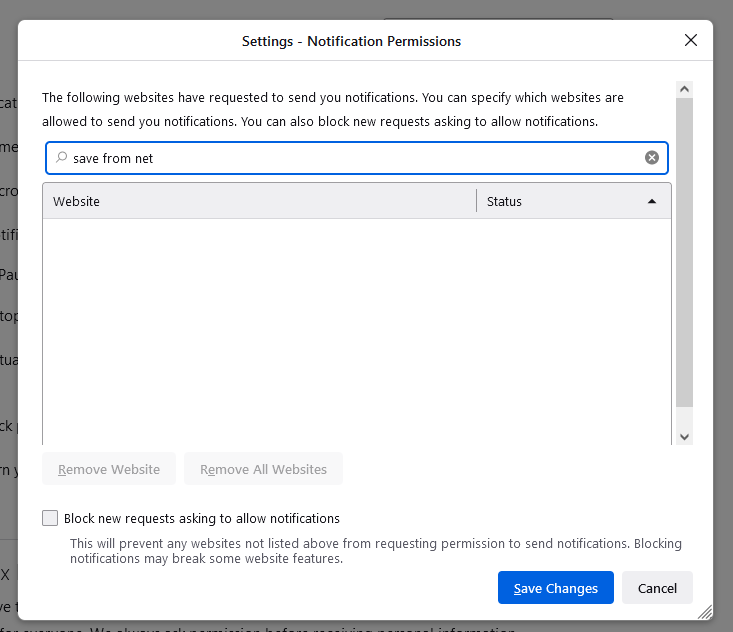

Визначте всі невідомі URL-адреси та виберіть Заблокувати (Block).

Після цього натисніть Зберегти зміни (Save changes).

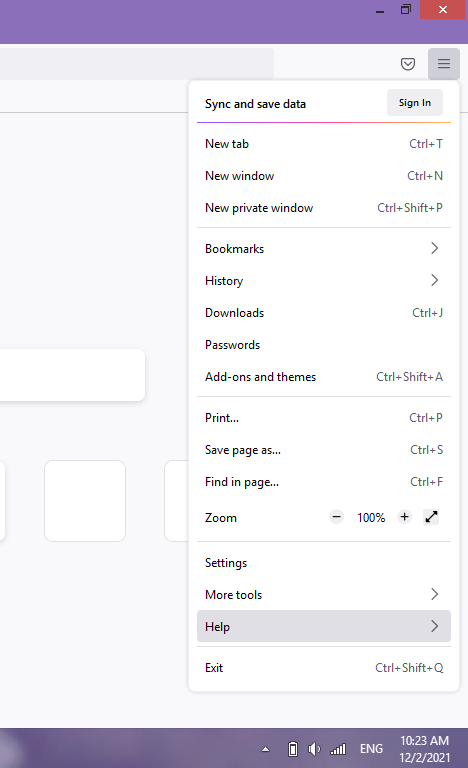

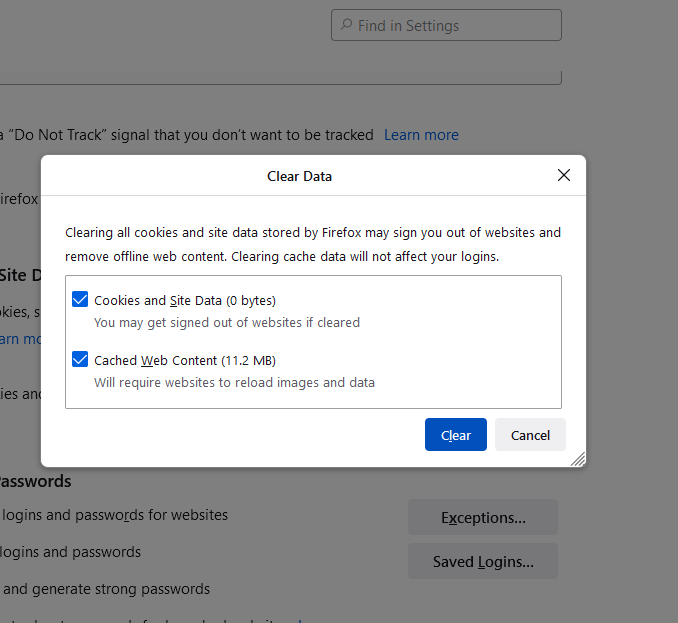

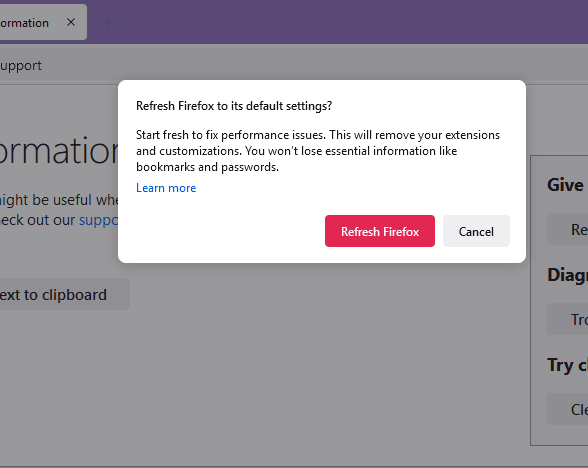

Скиньте налаштування Mozilla Firefox:

Якщо очищення даних браузера, як описано вище, не допомогло, спробуйте скинути налаштування Mozilla Firefox:

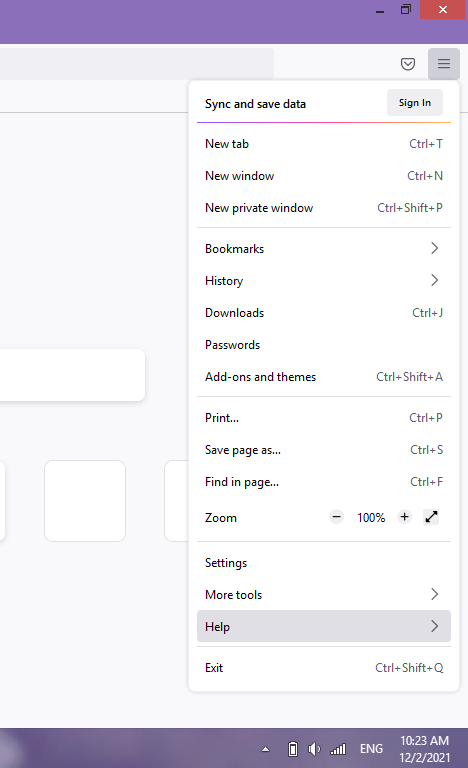

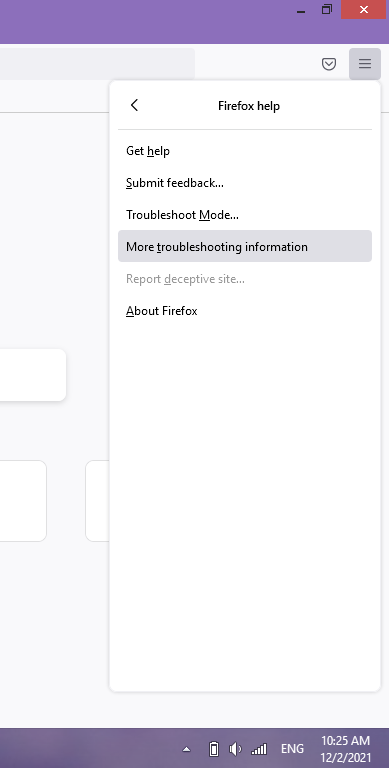

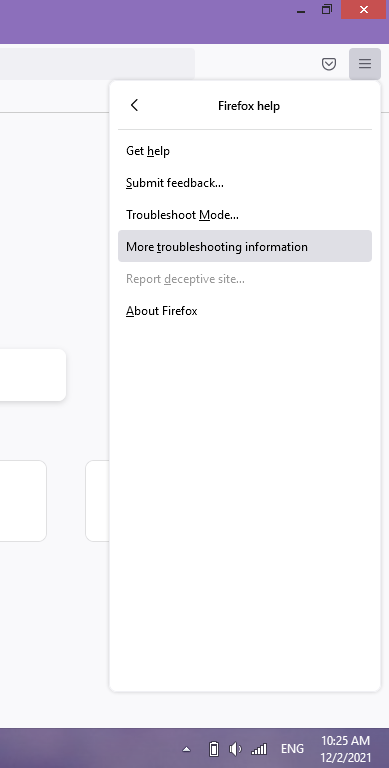

Відкрийте браузер Mozilla Firefox і натисніть Меню (Три горизонтальних риски в правому верхньому кутку).

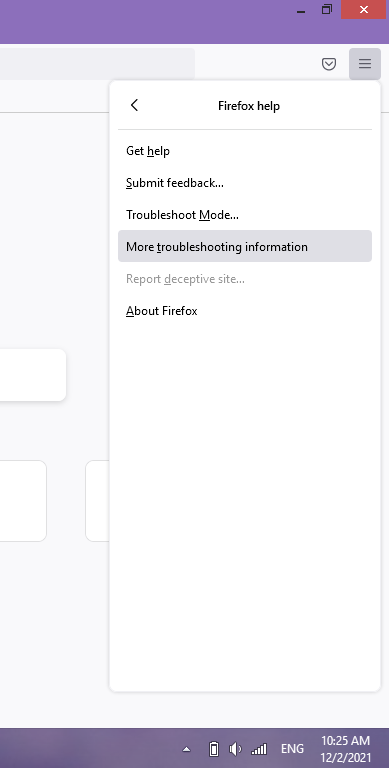

Перейдіть до Довідки (Help), а потім виберіть Усунення несправностей (More troubleshooting information).

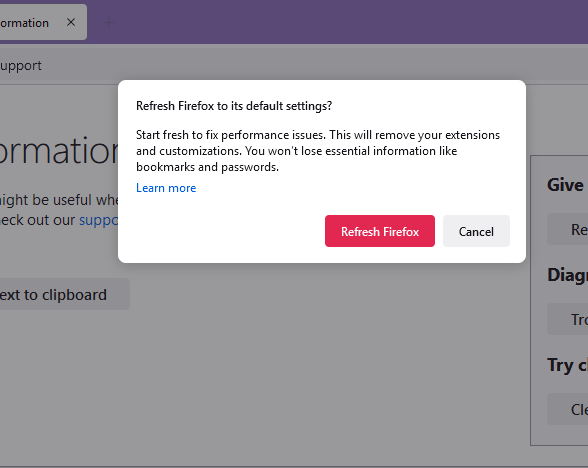

Натисніть Оновити Firefox ( Refresh Firefox).

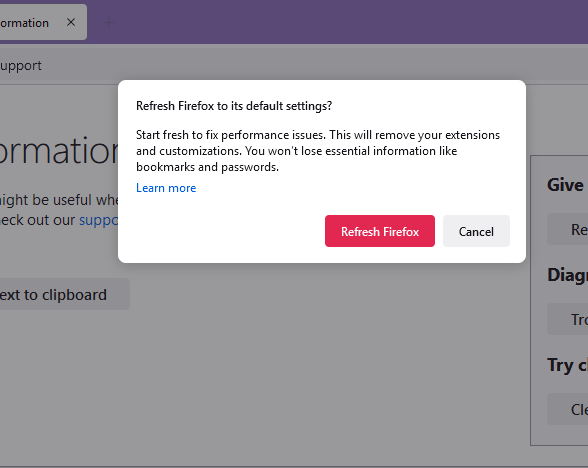

Підтвердіть свою дію, натиснувши ще раз у спливаючому вікні Оновити Firefox ( Refresh Firefox).

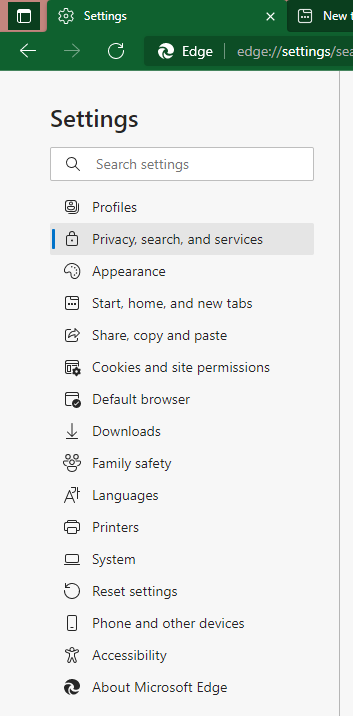

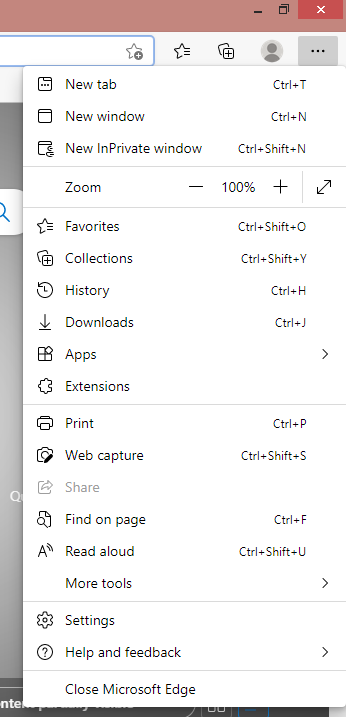

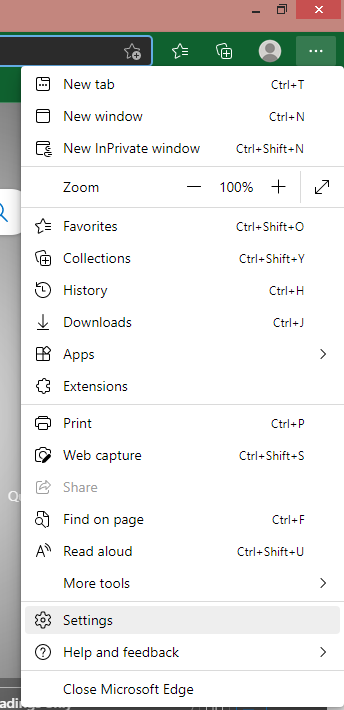

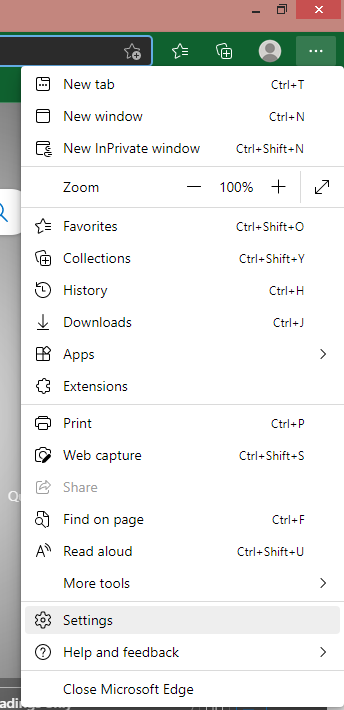

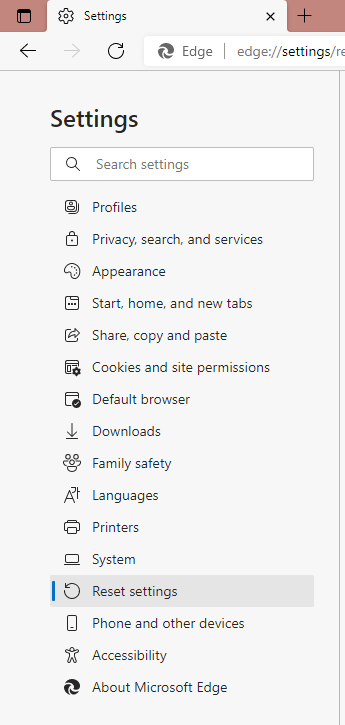

Як видалити SaveFrom.net з MS Edge?

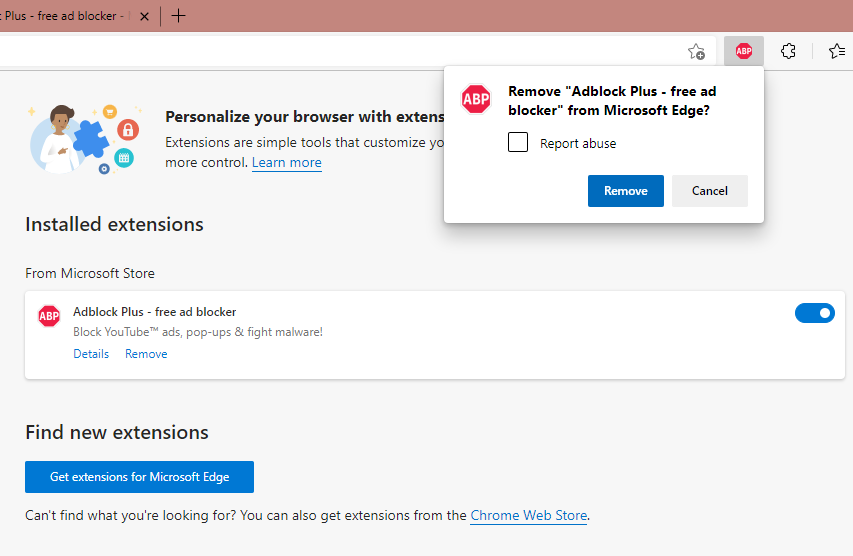

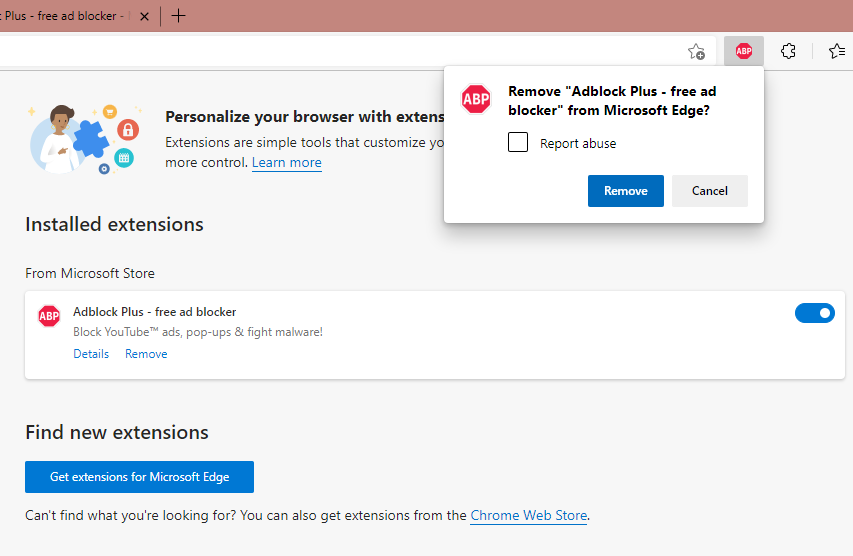

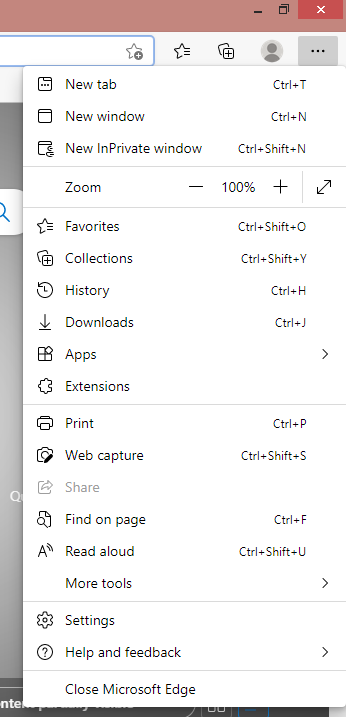

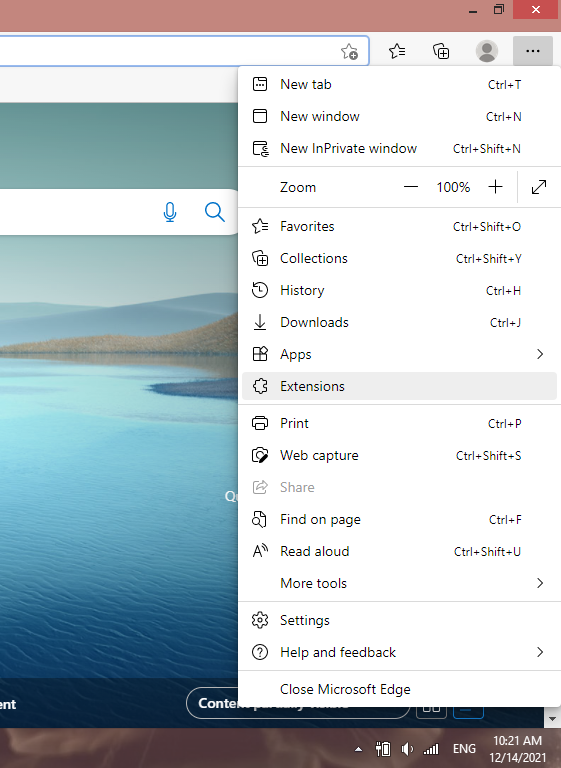

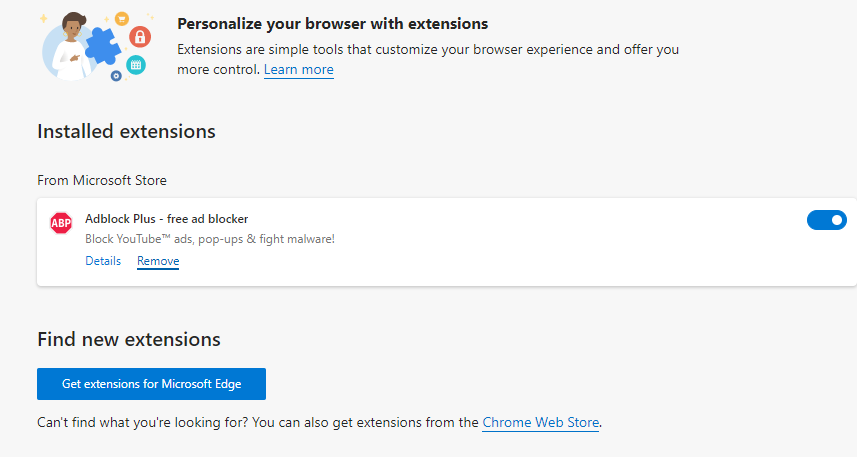

Видаліть розширення з MS Edge :

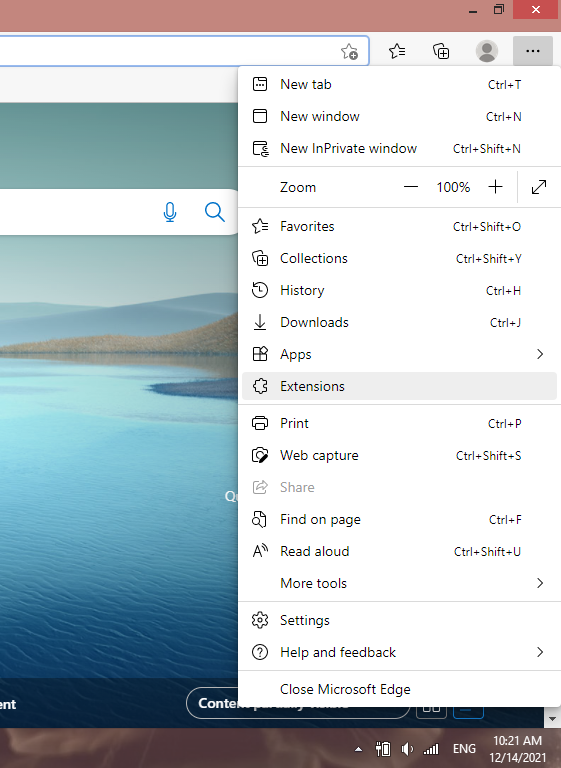

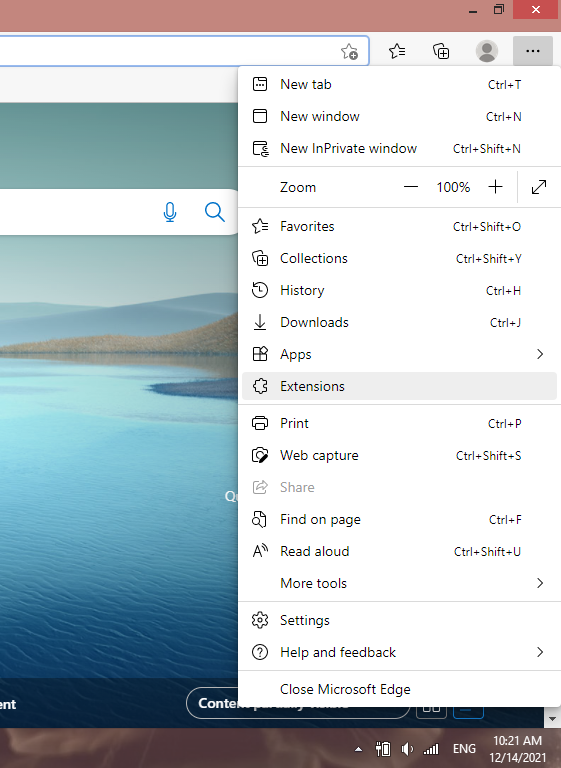

Відкрийте Edge і натисніть Меню ( три горизонтальних лінії в правому верхньому кутку), знайдіть Розширення (Extensions).

Видаліть всі підозрілі на вигляд розширення, натиснувши Видалити (Remove).

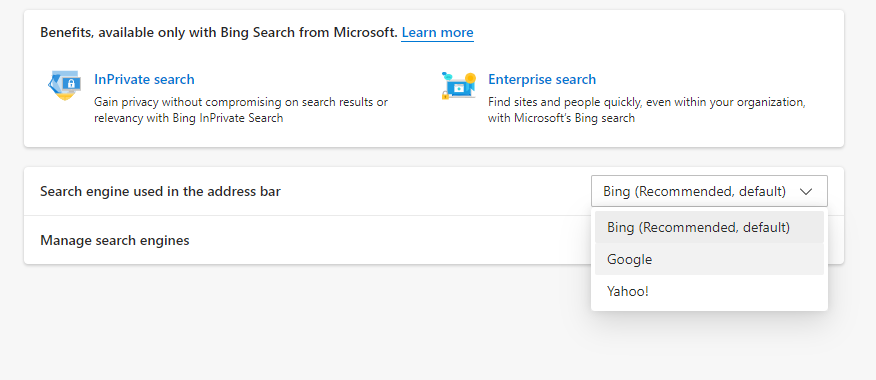

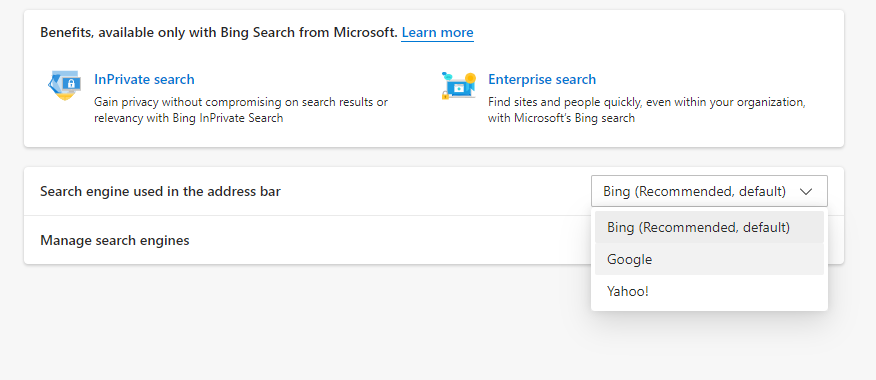

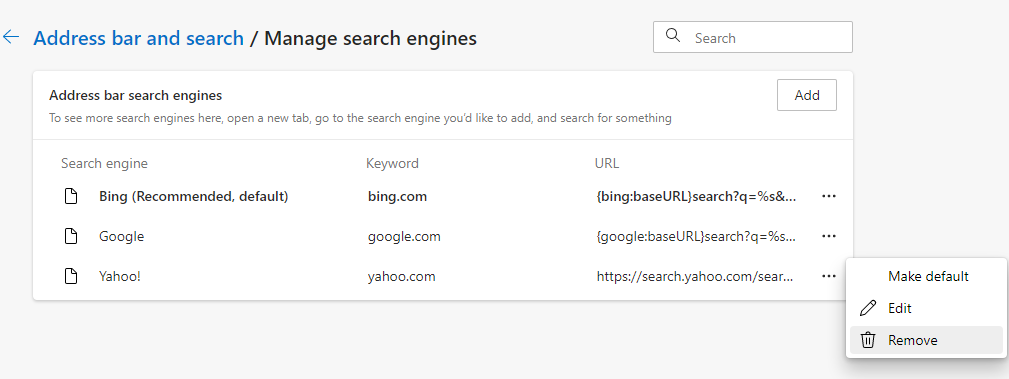

Змініть початкову сторінку MS Edge та пошукову систему за замовчуванням:

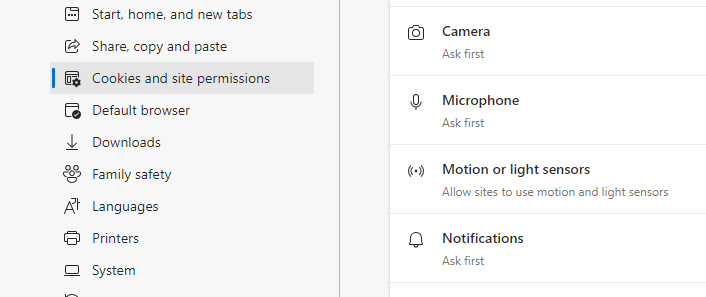

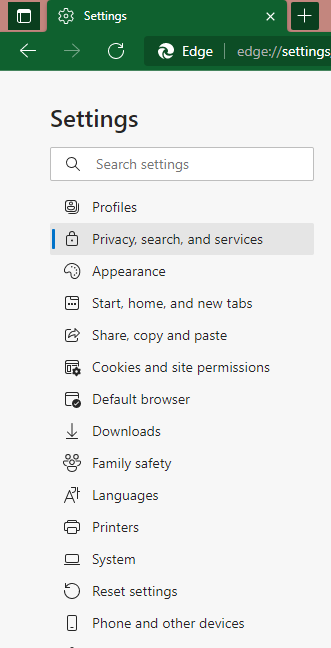

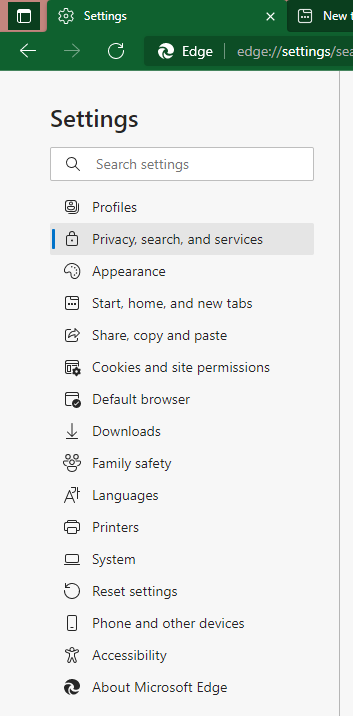

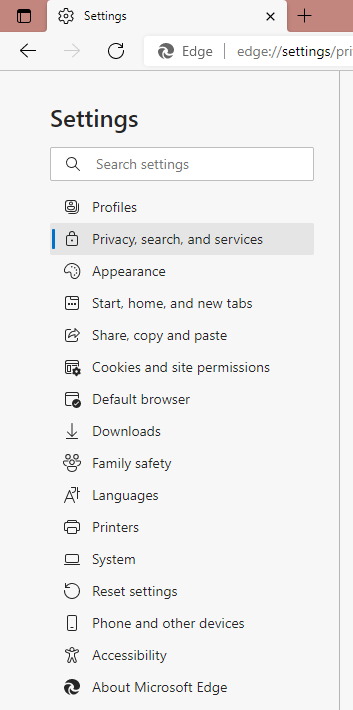

Знову натисніть на три крапки та перейдіть до Налаштувань (Settings), потім Домашня сторінка, приватність та сервіси (Privacy, search and services).

Потім клацніть на URL-адреси та введіть ту, яку хочете встановити як домашню сторінку.

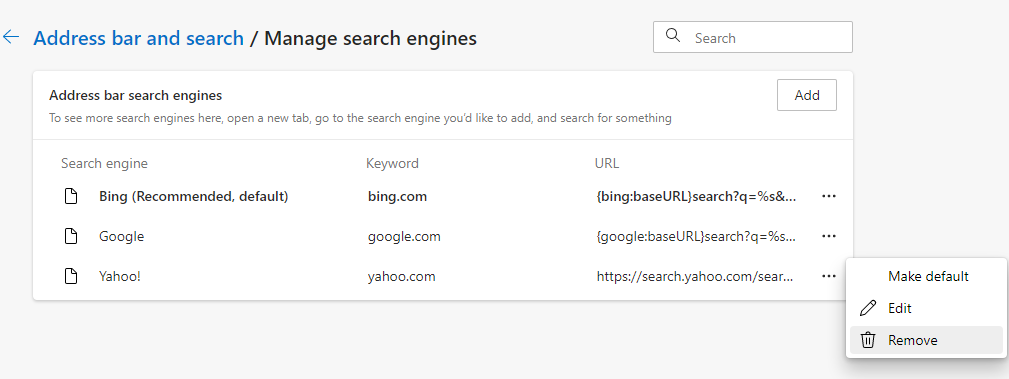

Потім знайдіть Керувати пошуковими системами (Manage search services).

Натисніть його.

Тут виберіть пошукову систему, яку ви бажаєте використовувати, і натисніть Встановити за замовчуванням (Make Default).

Крім того, ми рекомендуємо видалити всі інші підозрілі пошукові системи.

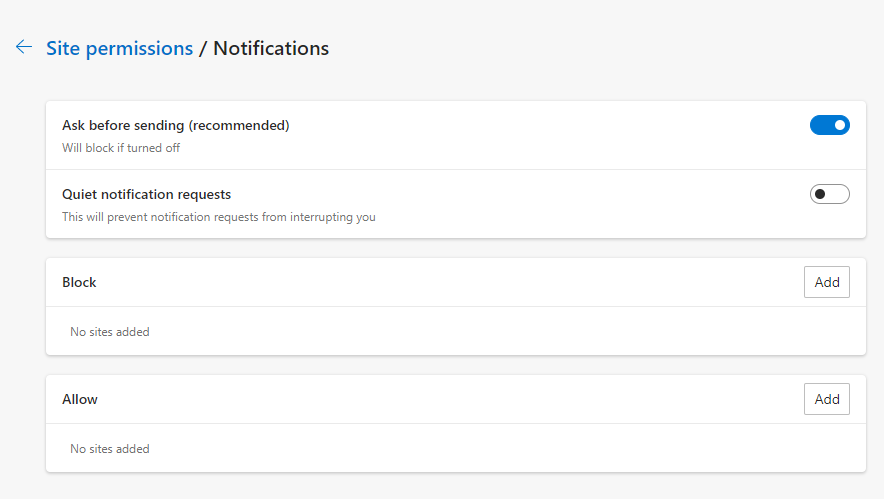

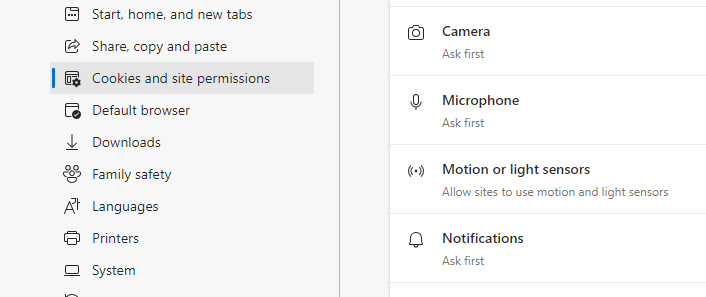

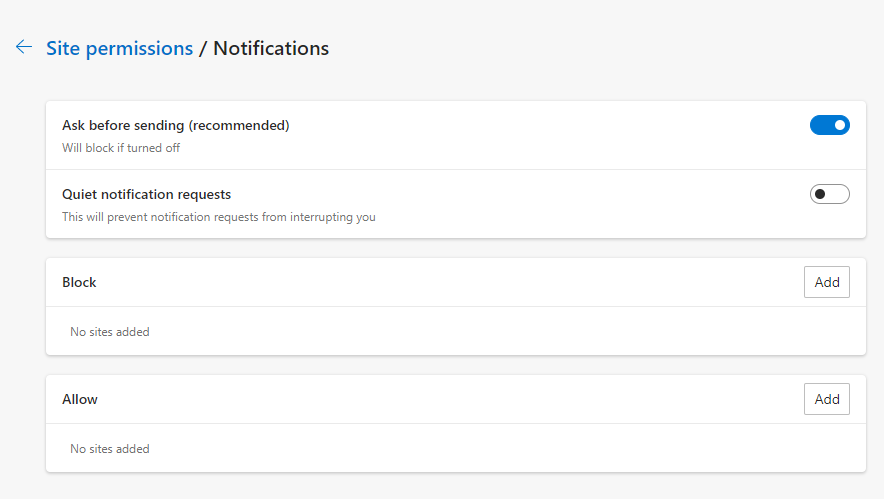

Вимкніть push-сповіщення в Edge:

У Microsoft Edge відкрийте Меню (Три горизонтальні точки) у верхньому правому куті екрана та натисніть Налаштування (Settings);

Натисніть на Додаткові налаштування (Cookies and site permissions).

Перейдіть до Сповіщенння (Notifications), і заблокуйте всі підозрілі сайти (Block)

Знайдіть сповіщення та видаліть всі підозрілі веб-сайти.

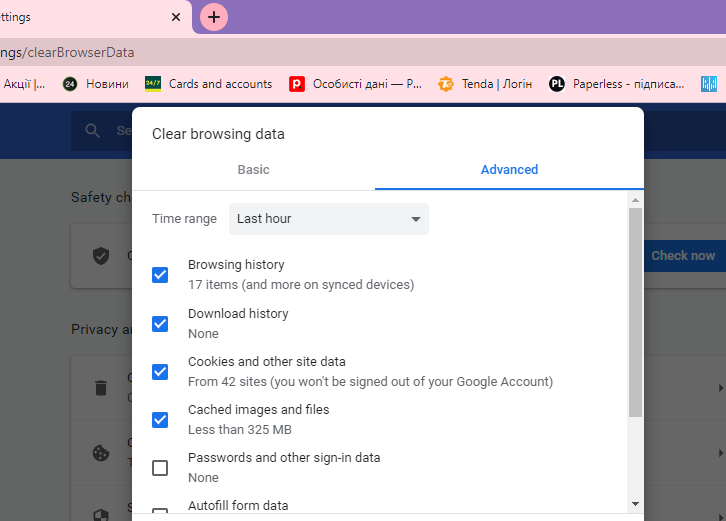

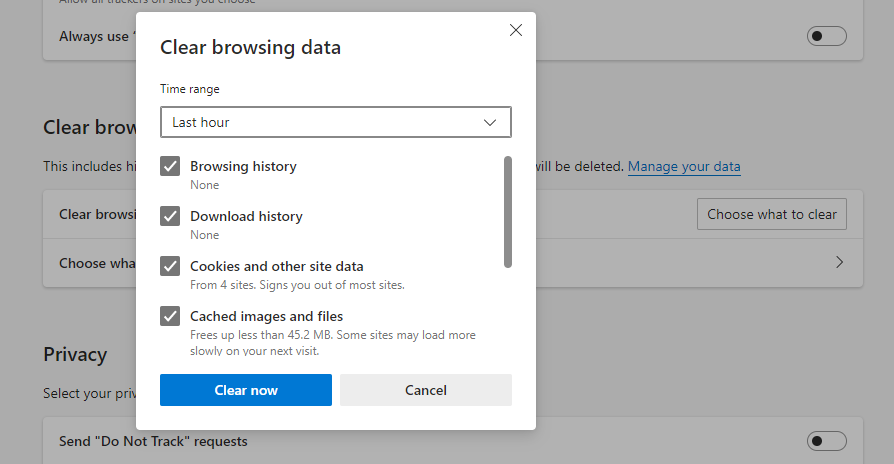

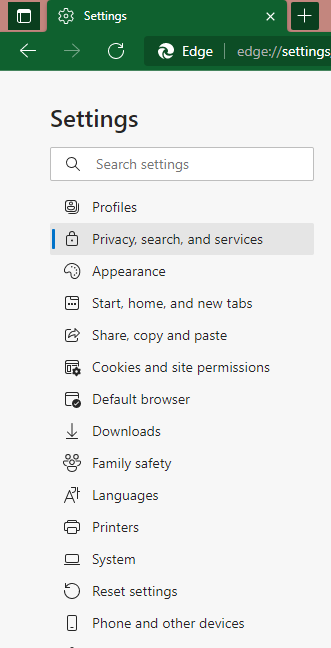

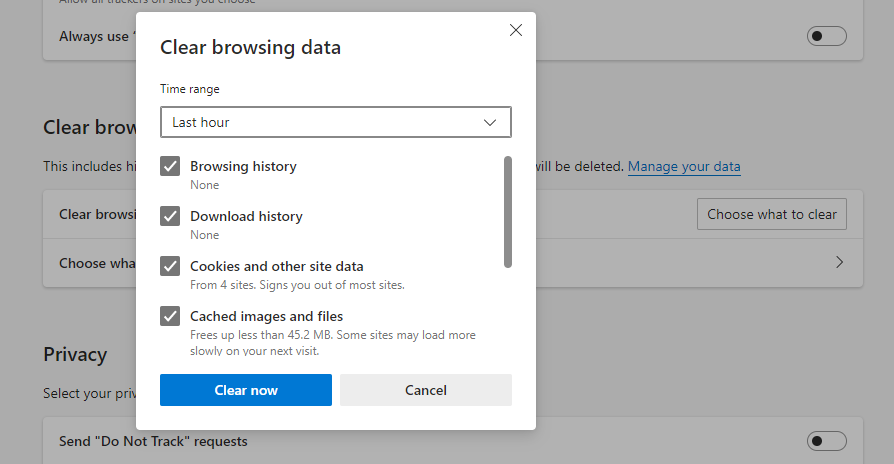

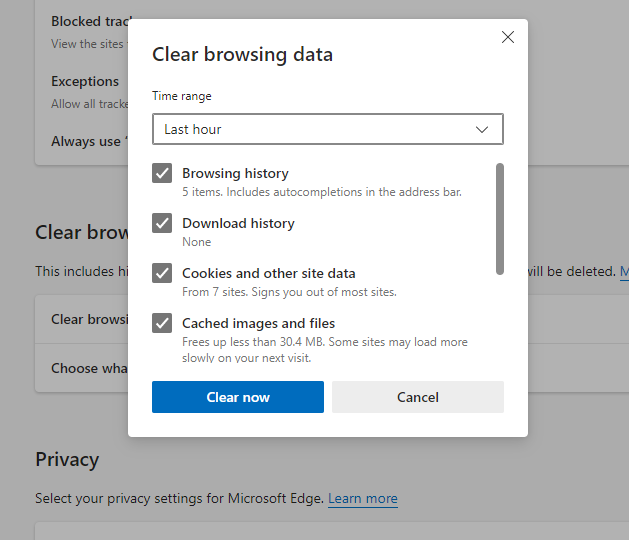

Очистіть кеш і дані сайту:

Натисніть Меню (Три горизонтальних лінії в правому верхньому кутку) і перейдіть до Налаштування (Settings).

Виберіть Конфіденційність та безпека (Privacy, search and services).

У розділі Очистити дані веб-перегляду (Choose what to clear) виберіть, що саме ви збираєтеся очистити.

У розділі Часовий діапазон (Time Range) виберіть Весь час (All time).

Натисніть Розширення

Натисніть Розширення