Дослідники з Check Point Research (CPR) повідомляють про новий виявлений тип зловмисного програмного забезпечення, що поширюється через офіційний магазин Microsoft. Нова загроза здатна брати під контроль облікові записи соціальних мереж у SoundCloud, Google і Facebook.

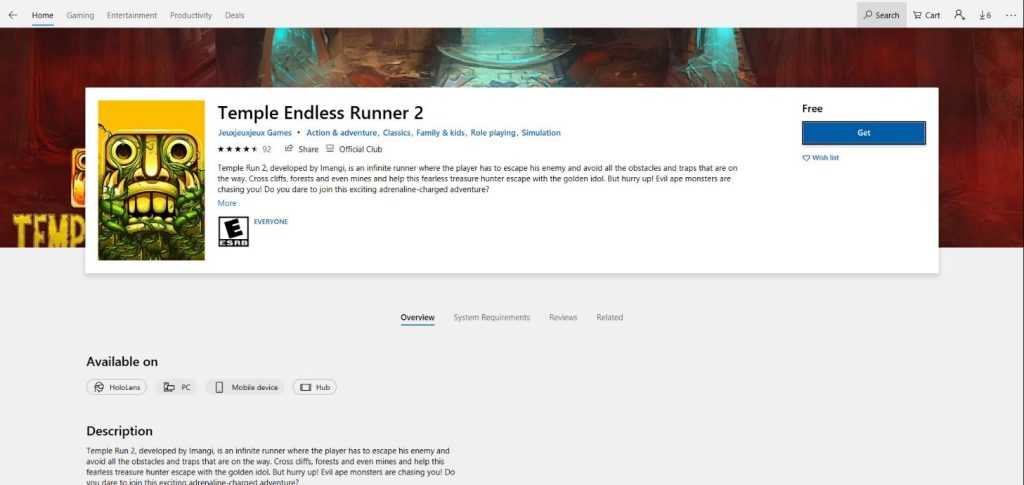

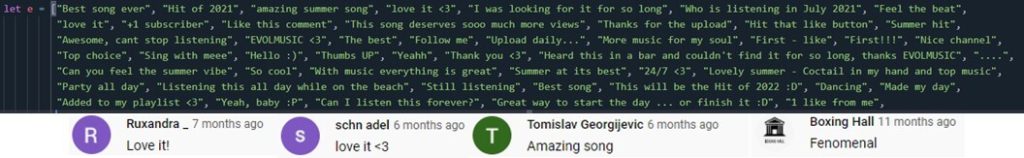

Дослідники повідомляють, що шкідливе програмне забезпечення вже заразило понад 5000 активних пристроїв у всьому світі. Воно виявляє здатність реєструвати нові облікові записи, входити в акаунти, коментувати і навіть лайкати інші публікації. Зловмисники маскувалися під такі популярні ігри, як «Subway Surfer» і «Temple Run», для розповсюдження шкідливого програмного забезпечення.

Згодом зловмисники зможуть використовувати його як бекдор, щоб потім отримати повний контроль над пристроєм жертви. Більшість жертв шкідливого програмного забезпечення Electron Bot були зі Швеції, Бермудських островів, Іспанії, Болгарії та Росії.

Що таке Electron Bot?

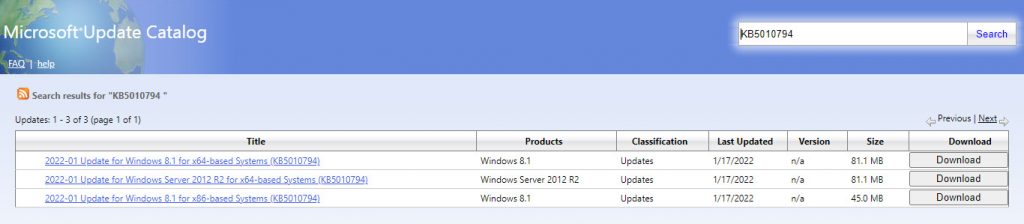

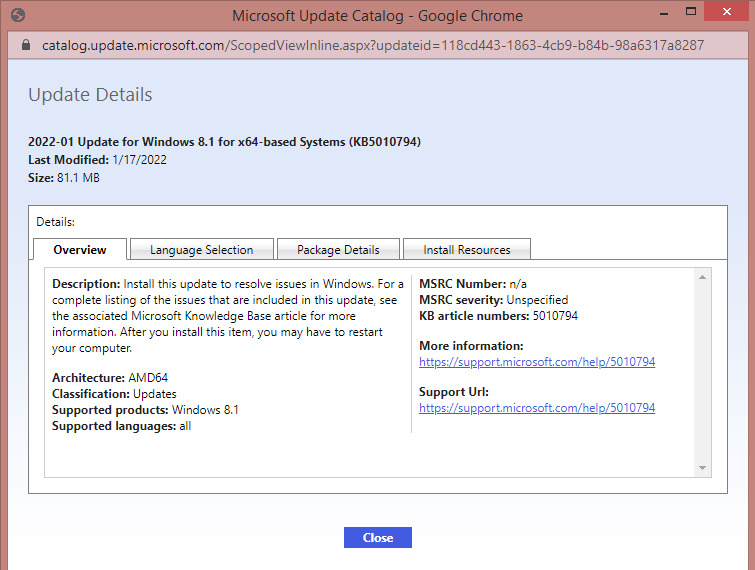

CPR вже повідомив компанію Microsoft про знайдене зловмисне програмне забезпечення та всіх виявлених видавців ігор, які стоять за кампанією. Своє ім’я шкідливе програмне забезпечення отримало від останньої зафіксованої дослідниками його активності C&CdomainElectron-Bot[.]s3[.]eu-central-1[.]amazonaws.com. Шкідливе програмне забезпечення, яке є модульним SEO, використовувалося для шахрайства з кліками та просуванням в соціальних мережах.

Зловмисники розпочали свою зловмисну діяльність як кампанію кліків реклами наприкінці 2018 року. У той час зловмисне програмне забезпечення ховалося за програмою під назвою «Альбом від Google Photos» в Microsoft Store, яка видавала себе за легальний продукт Google LLC. Протягом багатьох років зловмисне програмне забезпечення отримувало значні оновлення, зокрема нові функції та методи. Сьогодні хакери в основному поширюють його через платформу Microsoft Store, створюючи десятки заражених додатків (які в більшості випадків є іграми). Зловмисники також не забувають регулярно оновлювати шкідливе програмне забезпечення.

Electron Bot використовує фреймворк Electron, який імітує поведінку користувача під час перегляду веб-сайтів і має функцію оминання захисту веб-сайтів. Electron — це фреймворк, розроблений для створення кросплатформних настільних додатків, які використовують веб-скрипти. Він поєднує час виконання Node.js і механізм візуалізації Chromium, що уможливлює функціонал браузера, який керується сценаріями, наприклад JavaScript.

Можливості Electron Bot

Щоб уникнути виявлення, зловмисники динамічно завантажують шкідливе програмне забезпечення під час виконання зі своїх серверів. Такі дії дозволяють їм у будь-який момент змінити поведінку ботів і змінити зловмисне навантаження програмного забезпечення. Дослідники описали наступний “функціонал” Electron Bot:

- Він просуває онлайн-продукти, приносячи прибутки за допомогою кліків по рекламі або збільшенням рейтингу магазину, в свою чергу збільшуючи його продажі;

- Він просуває облікові записи в соціальних мережах, наприклад SoundCloud і YouTube, спрямовуючи трафік на певний контент і таким чином збільшуючи перегляди та кількість кліків по оголошеннях для отримання прибутку;

- Це також рекламний клікер, комп’ютерний вірус, який працює у фоновому режимі, постійно підключаючись до віддалених веб-сайтів і таким чином створюючи кліки для реклами. Зловмисники отримають прибуток залежно від того, скільки разів було натиснуто оголошення;

- Чорне SEO, зловмисницький метод, коли хакери, використовуючи тактику пошукової оптимізації, створюють шкідливі веб-сайти, які потім відображатимуться першими в результатах пошуку. Зловмисники також використовують цей метод як сервіс для просування рейтингу інших веб-сайтів.

Як Electron Bot заражає своїх жертв?

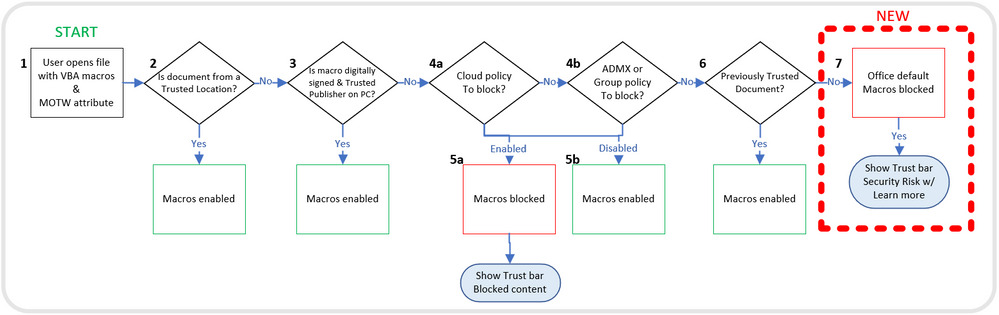

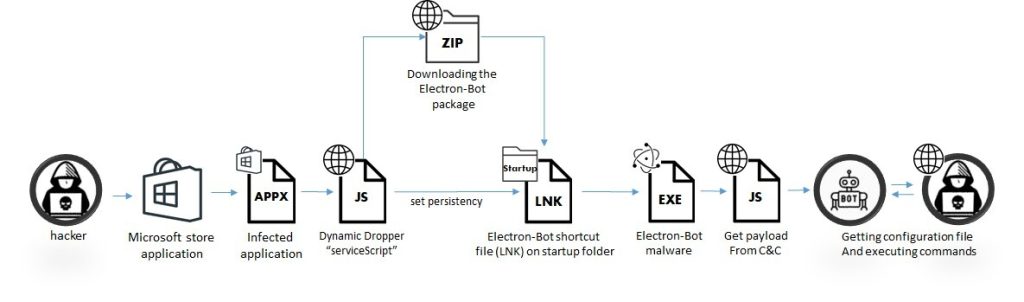

Дослідники описують ланцюжок зараження зловмисним ПЗ як звичайний для такого типу шкідливого ПЗ. Він починається з встановлення зараженої програми, яку користувач завантажує з Microsoft Store.

Коли користувач запускає гру, дроппер JavaScript динамічно завантажується у фоновому режимі із сервера зловмисників. Після цього виконується кілька дій, серед яких завантаження та встановлення зловмисного програмного забезпечення та його збереження в папці запуску.

Коли справа доходить до безпосередньої роботи шкідливого програмного забезпечення, при наступному запуску системи воно запускається. Шкідливе програмне забезпечення також встановлює з’єднання з C&C і згодом отримує динамічне шкідливе навантаження JavaScript з набором функцій можливостей. У самому кінці налаштування шкідливого процесу C&C надсилає файл конфігурації, що містить команди для виконання.

Як уникнути зараження шкідливим ПЗ?

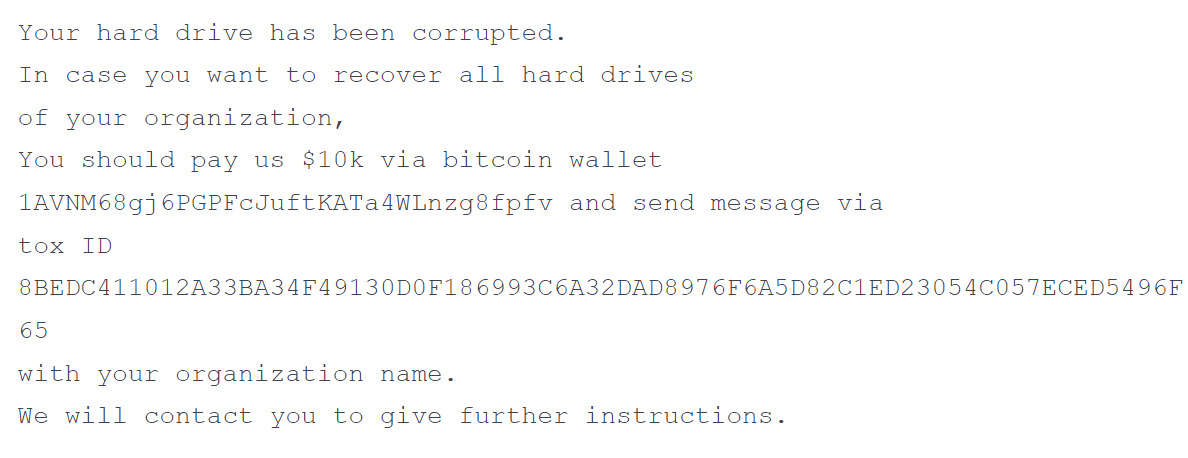

Дослідники відзначають, що наразі зловмисне програмне забезпечення не бере участі у високоризикованій діяльності на заражених машинах, але було б не зайве знати, як взагалі уникнути зараження. Electron Bot також може використовуватися хакерами в якості дропера для RAT або навіть програми-вимагача. Крім того, він виконує експлуатацію всіх ресурсів комп’ютера, включаючи обчислення GPU.

Користувачі зазвичай вірять у безпечність програм, що мають принаймні хоча б деяку кількість відгуків. Але користувачам все ж треба з серйозністю підходити до цього питання. Ми повторюємо це ще раз: недостатньо, щоб додаток вважався офіційним лише тому, що він має певну кількість відгуків.

Потрібно уважніше придивлятися до цих відгуків. Вони мають читаться так, як такі, що були написані реальними людьми. Це може бути нескладним завданням, щоб перевірити, якщо поставити себе на місце реального користувача.

Просто поміркуйте про власний відгук про програму, з якою ви працювали вже протягом тривалого часу. Те, що вам спадає на думку, якраз і може бути прикладом реального відгуку реальної людини.

Наприкінці своєї статті з оглядом нової загрози дослідники з CPR додали кілька порад з безпеки щодо того, як уникнути зараження таким та подібним видом шкідливої програми. І поради будуть наступними:

- Перш ніж прийняти рішення про завантаження будь-якої програми, уважно придивіться до її назви. Чи звучить вона так само, як, як ви знаєте звучить оригінальна назва цієї програми?

- Краще не завантажувати програму з відносно невеликою кількістю відгуків. Щось 100 відгуків або менше для програми, як-от якийсь месенджер, повинно вас насторожити;

- Загальне правило полягає в тому, що відгуки повинні бути з різними часовими проміжками, позитивними та реалістичними.

На додаток до цих порад ви також можете перевірити видавця програми та знайти інформацію про нього в Інтернеті. Якщо це щось темне, ви, швидше за все, отримаєте очікуваний результат.