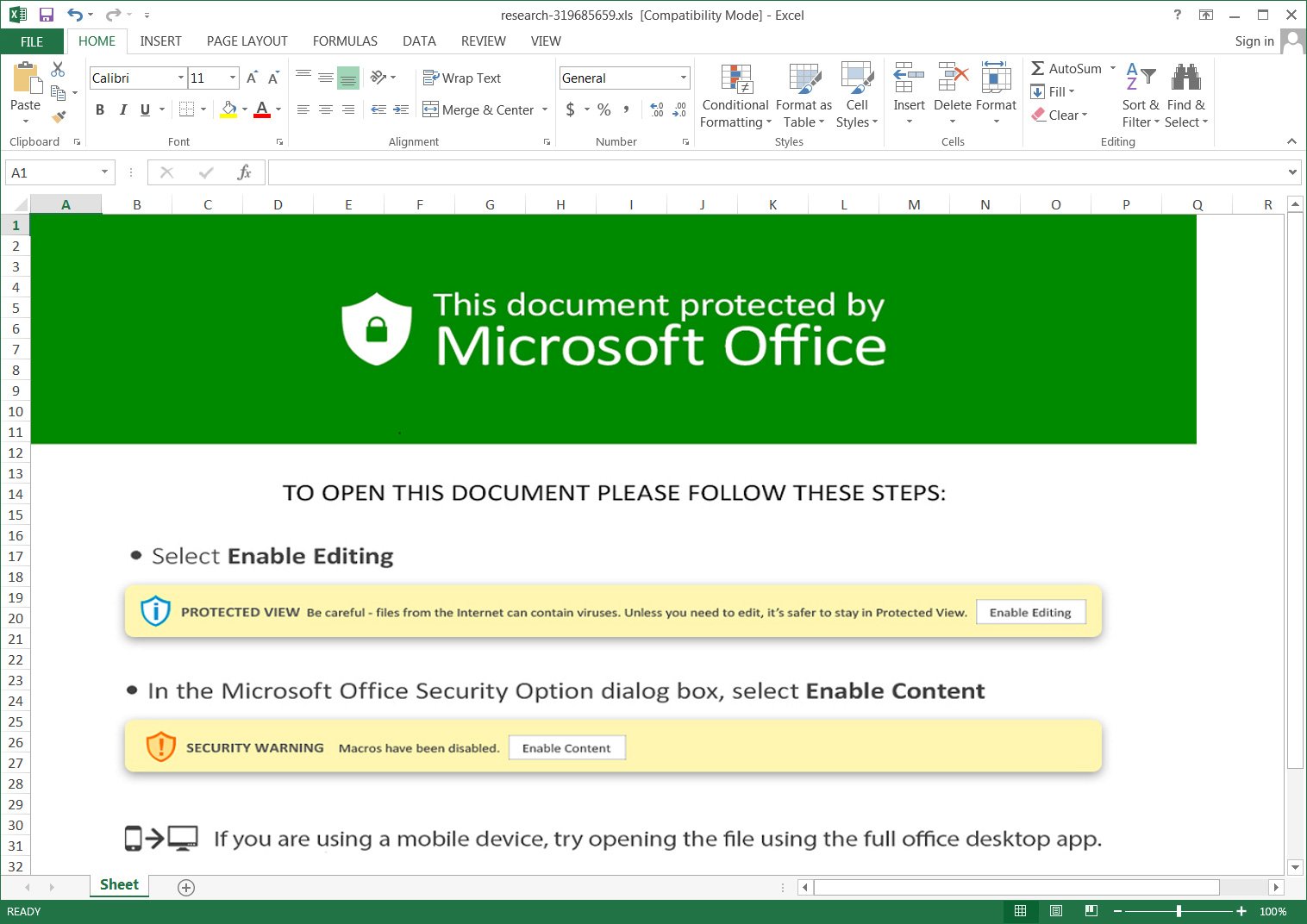

Фахівці з кібербезпеки попереджають про хвилю розповсюдження шкідливих програм, спрямованих на потенційних користувачів деяких найпопулярніших програм. Зловмисники використовують методи зловмисної реклами, щоб успішно розповсюджувати програму встановлення шкідливого програмного забезпечення. Схема має значний рівень успіху, оскільки до певної міри вже налаштовує своїх жертв на високий рівень довіри та відчуття легітимності. У проведенні зловмисної реклами хакери використовують ключові слова, пов’язані з шуканим програмним забезпеченням. А потім вони надають нічого не пяідозрюючим користувачам посилання для завантаження потрібного програмного забезпечення. Фахівці зазначають, що при таких типах загроз для забезпечення безпеки системи мають бути запроваджені сеанси безпеки, захист кінцевих точок та мережева фільтрація.

Зловмисні кампанії тривають майже три роки

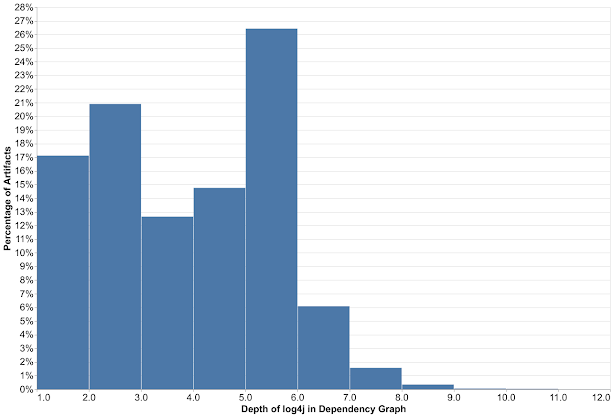

Зловмисні кампанії тривають майже три роки. Діяльність зловмисного програмного забезпечення почалася у 2018 році з численних адрес C2, які зловмисники використовували протягом кожного місяця. Однак один із доменів stataready[.]icu хакери використовували як MagnatExtension C2 лише у січні 2019 року. Вони все ще використовують його в налаштуваннях, отриманих із серверів C2, як оновлений C2. У серпні цього року один з дослідників безпеки повідомив про відновлення кампанії зловмисної реклами на своїй сторінці в Twitter. Було опубліковано скріншоти рекламних оголошень і завантажено один із зразків.

#RedLineStealer being delivered through fake WeChat installers, coming from @GoogleAds .

— Aura (@SecurityAura) August 9, 2021

.zip -> .iso -> .exehttps://t.co/J5npamHM1P

Creates a new user account, forwards RDP port, drops RDPWrap… Damn.

cc @JAMESWT_MHT @James_inthe_box @malwrhunterteam pic.twitter.com/0Jvaz4tChc

Загрози здебільшого були націлені на Канаду (50% від загальної кількості атак), США та Австралію. Також вони зосередили свої зусилля на Норвегії, Іспанії та Італії. Фахівці з кібербезпеки додають, що автори зловмисного програмного забезпечення регулярно вдосконалюють методи своєї роботи, неприпинна активність яких, чітко вказує, що будуть і інші хвилі атак. Спеціалісти з використовуваного у атаках зловмисного програмного забезпечення класифікують, одне як стілер паролів, а інше, що є розширенням Chrome, банківським трояном. Використання третього елемента, зловмисного бекдору RDP, залишається незрозумілим для спеціалістів. Перші два можна використовувати для вилучення облікових даних користувачів і подальшого їх продажу або використання для власних майбутніх цілей. У той час як третій, RDP, хакери, швидше за все, будуть використовуват для подальшої експлуатації в системах або продадуть як доступ до RDP.

Атака проходить ступенево

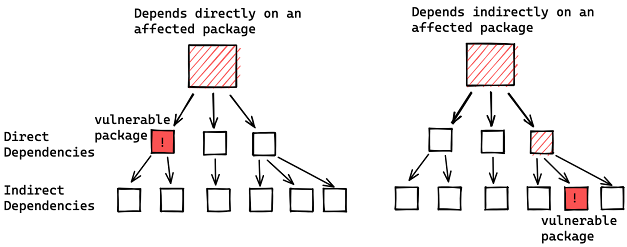

Атака проходить ступенево. Користувач шукає потрібне програмне забезпечення, коли натрапляє на оголошення з посиланням. Це перенаправляє його на веб-сторінку, де він може завантажити шукане програмне забезпечення. Зловмисники дали завантаженням різні імена. Це може бути nox_setup_55606.exe, battlefieldsetup_76522.exe, wechat-35355.exe, build_9.716-6032.exe, setup_164335.exe та viber-25164.exe. Під час виконання він не встановлює фактичне шукане програмне забезпечення, а натомість починає виконання шкідливого завантажувача в системі. Програма встановлення, у свою чергу, деобфускує та починає виконання трьох інших шкідливих завантажень: стілер паролів (Redline або Azorult), інсталятора розширення Chrome і Backdoor RDP.

Фахівці класифікують інсталятор/завантажувач як інсталятор nullsoft, який декодує та скидає легітимний інтерпретатор AutoIt або архів SFX-7-Zip. Тут також є три заплутані скрипта AutoIt, які декодують остаточні завантаження в пам’ять та вводять їх в іншому процесі. Останні завантаження складаються з трьох шкідливих програм:

- Програма встановлення розширення Chrome, що включає кілька шкідливих функцій крадіжки даних із веб-браузера: кейлоггер, скріншоттер, захоплювач форм, крадіжка файлів cookie та довільний виконавець JavaScript;

- Викрадач паролів. Спочатку це був Azorult, а тепер Redline. Обидва мають функції крадіжки облікових даних, що зберігаються в системі. Вони досить відомі в спільноті;

- Бекдор або бекдор інсталятор налаштовує систему для прихованого доступу до RDP, додає нового користувача і призначає заплановане завдання, а також періодично надсилає ping C2 і за інструкцією створює вихідний тунель ssh для відправки.