Нещодавна публікація ASEC описує нову кампанію розповсюдження бекдора SmokeLoader, спрямовану на урядові та громадські установи в Україні. Ця спроба кібершпигунства є черговим витком кібератак проти України. Злодії переважно використовують фішингові електронні листи, написані українською мовою, аби обманом змусити одержувачів відкрити вкладені архівні файли.

Коротко про бекдор SmokeLoader

SmokeLoader, також відомий як Dofoil або Smoke Bot, – це шкідливе програмне забезпечення, що належить до категорії бекдорів/лоадерів. Його основне призначення – надання віддаленого доступу до системи та завантаження додаткового шкідливого ПЗ. Оперуючи на надзвичайно низькому рівні, SmokeLoader має можливість запускати інші шкідники майже у будь-якій системі, не наражаючись на ризик бути виявленим. Тим не менш, як показує дана кампанія, його можливості як бекдора є не менш гнучкими та корисними для зловмисників.

Атаки, які використовують SmokeLoader, часто характеризуються високим ступенем складності. SmokeLoader часто змінює свій цифровий підпис, щоб уникнути ідентифікації антивірусними програмами. Крім того, він використовує передові методи маскування коду, що робить його аналіз і виявлення складним завданням для антивірусного програмного забезпечення. Після попадання в систему він може завантажувати та встановлювати такі шкідливі програми, як клавіатурні шпигуни, модулі для викрадення даних та різні штами вірусів.

Механізм атаки

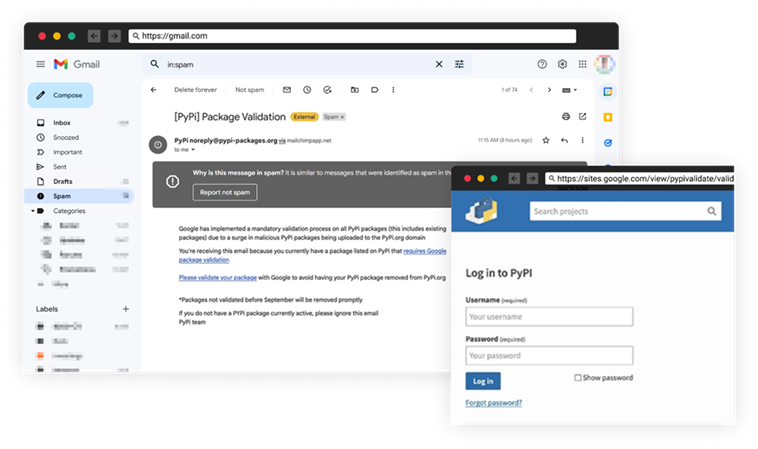

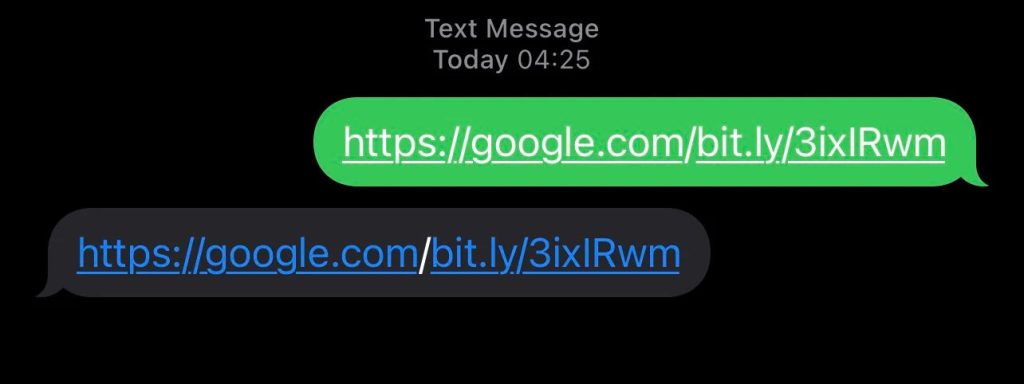

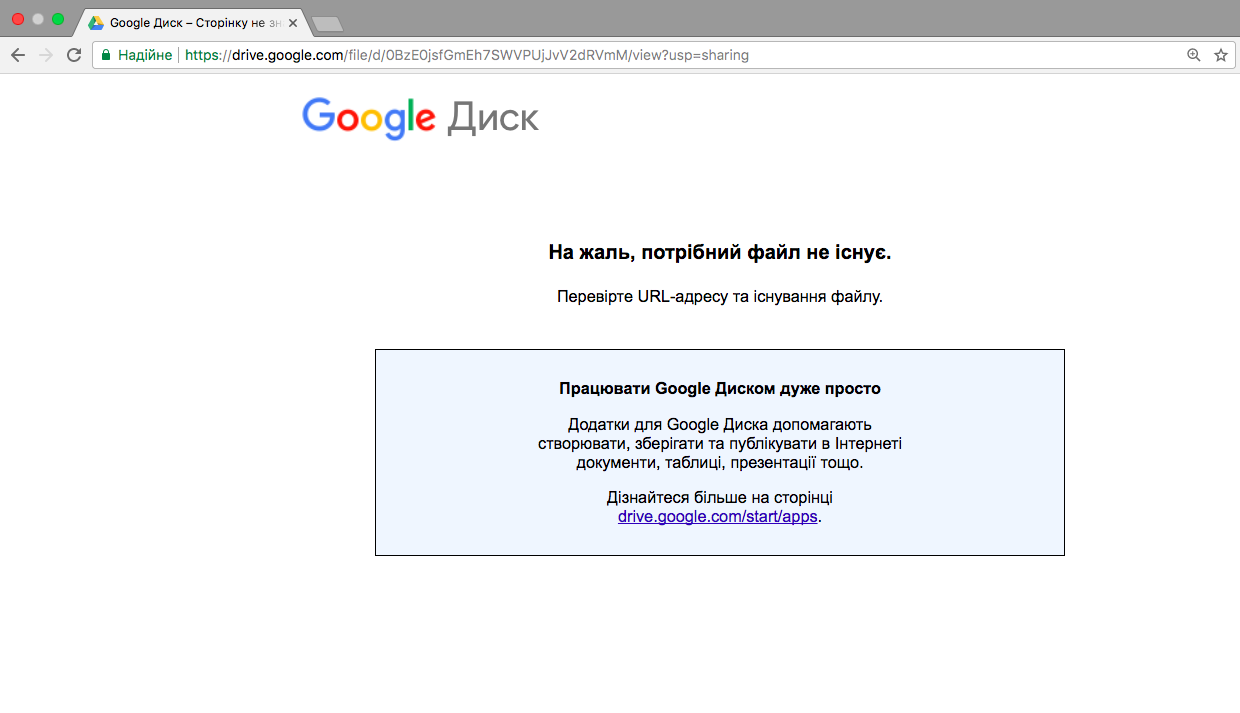

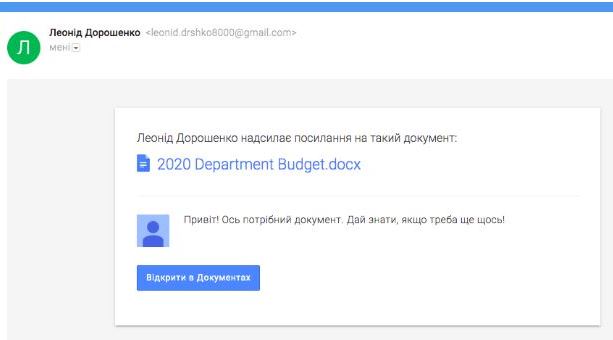

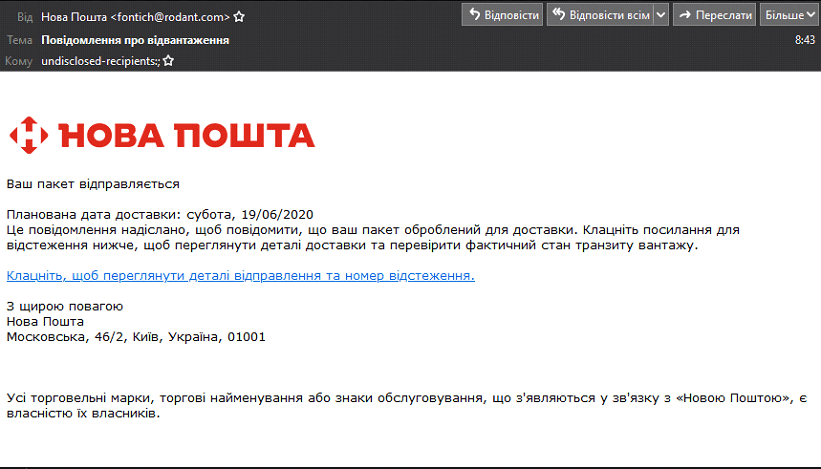

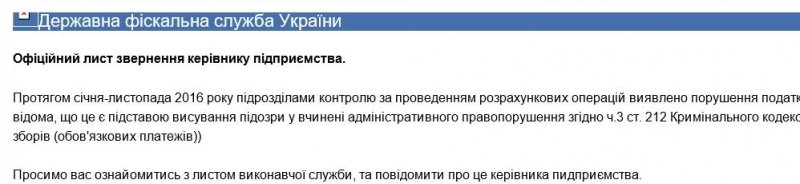

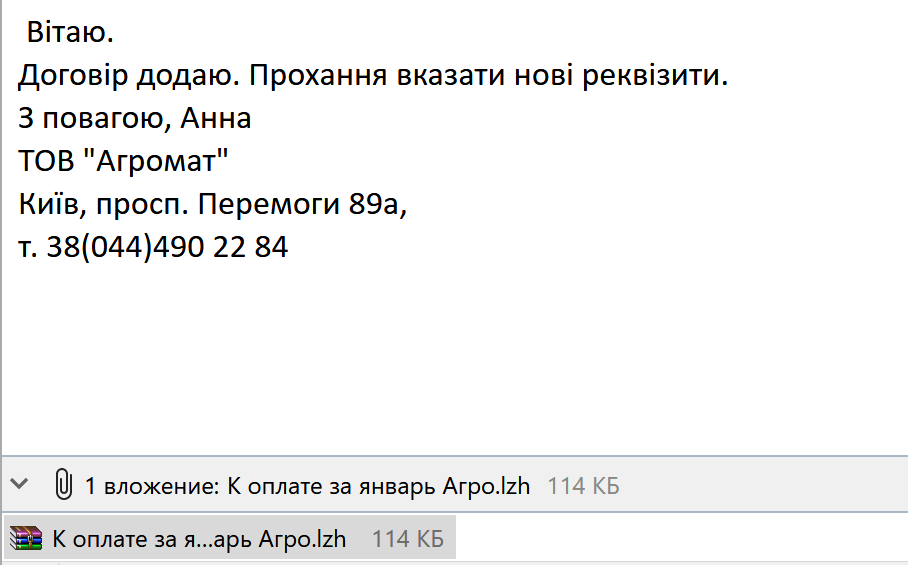

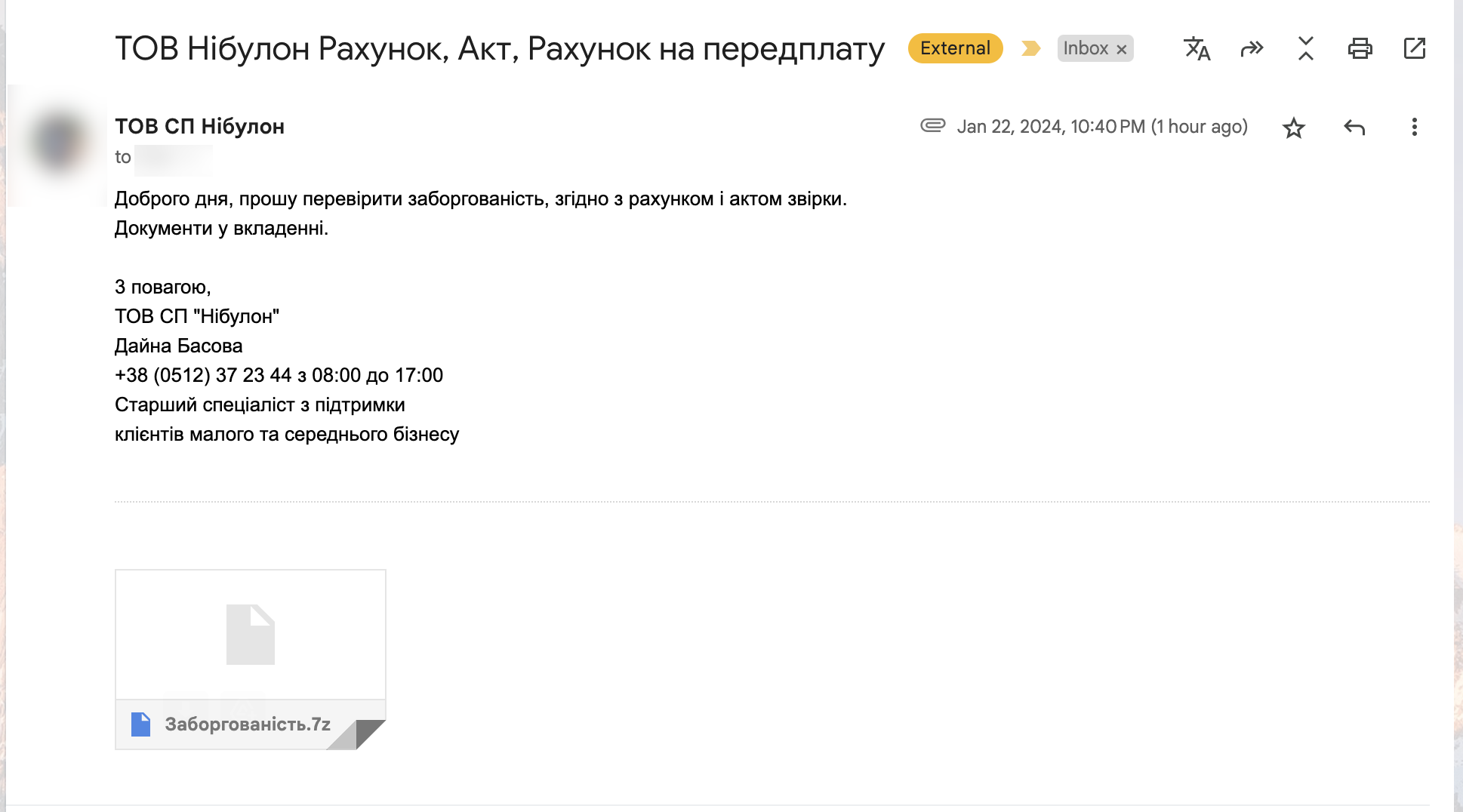

Злодії використовують ретельно створені фішингові листи українською мовою, щоб заманити в пастку жертву. Такий імейл надзвичайно легко зплутати з рутинною розсилкою, з якою зтикається більшість працівників великих підприємств. Ці листи можуть містити текст, що закликає отримувача відкрити вкладення або перейти за посиланням.

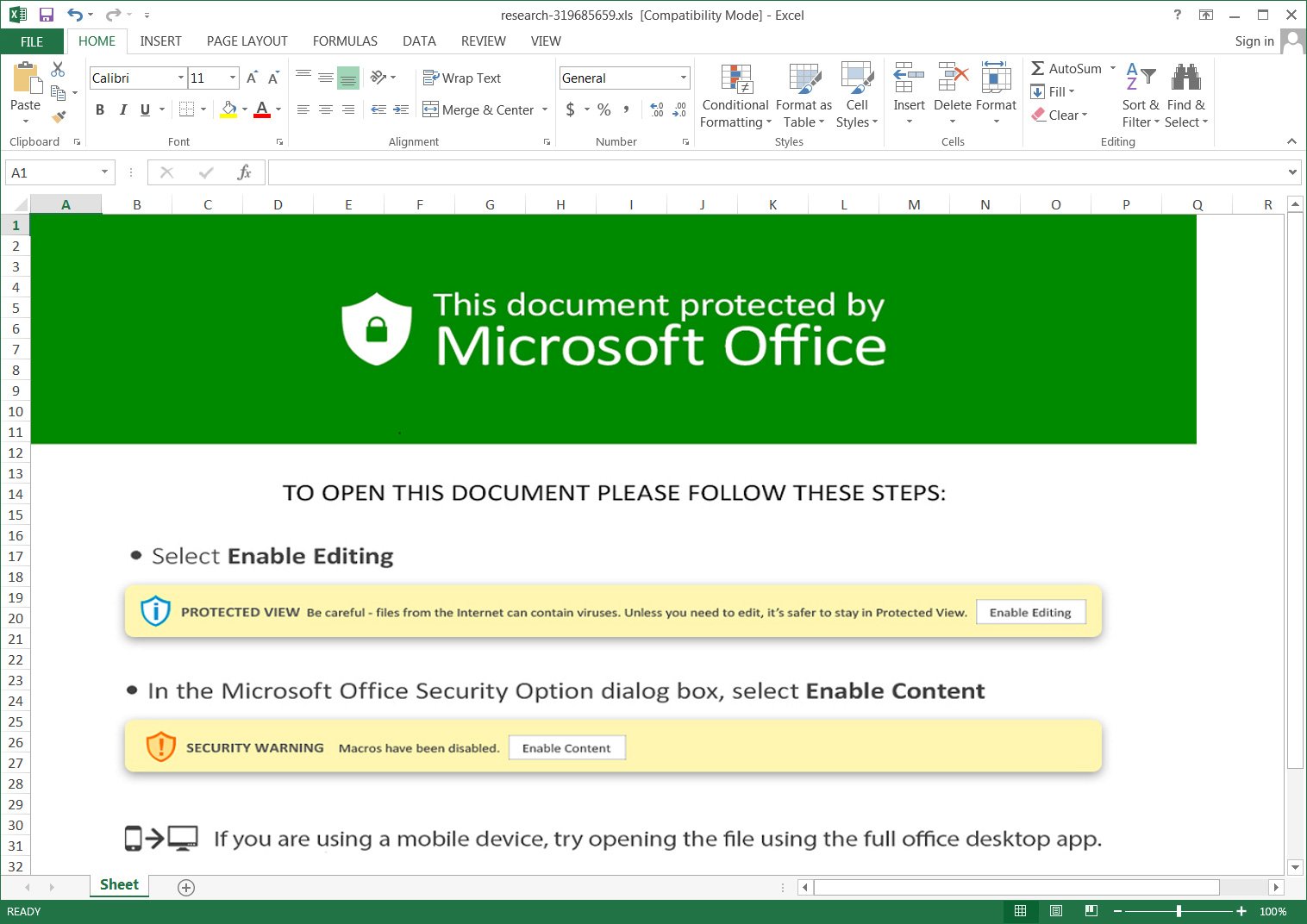

Окрім тексту, вони містять вкладення у вигляді архівованих файлів (зазвичай, ZIP або RAR), які містять шкідливе програмне забезпечення. Назва файлу зазвичай маскується під безпечний документ, наприклад, PDF. Вкладення можуть містити більше одного рівня архіву, приховуючи справжній шкідливий файл. Наприклад, ZIP-файл може містити ще один архів, який, у свою чергу, містить виконуваний файл у форматі SFX.

Коли користувач розпаковує файли та запускає виконуваний файл, активується шкідливий код. В цьому випадку SmokeLoader може ініціювати завантаження та встановлення додаткових шкідливих модулів. Після активації, SmokeLoader з’єднується з сервером C&C для отримання інструкцій та додаткового шкідливого ПЗ. Завантажене шкідливе ПЗ може виконувати різноманітні дії, включаючи крадіжку даних, шпигунство, шифрування файлів для викупу (рансомваре) та інші зловмисні дії.

Реакція держави

CERT-UA – українська урядова команда реагування на комп’ютерні надзвичайні події – попереджає про активізацію цієї кампанії, особливо націленої на фінансовий сектор. Кампанія UAC-0006 демонструє деякі зміни в тактиці порівняно з попередніми ітераціями, використовуючи різні методи доставки та потенційно включаючи додаткові інструменти.

Поради організаціям

Організації, особливо в таких важливих секторах, як уряд і критична інфраструктура, повинні зберігати пильність і впроваджувати надійні заходи кібербезпеки.

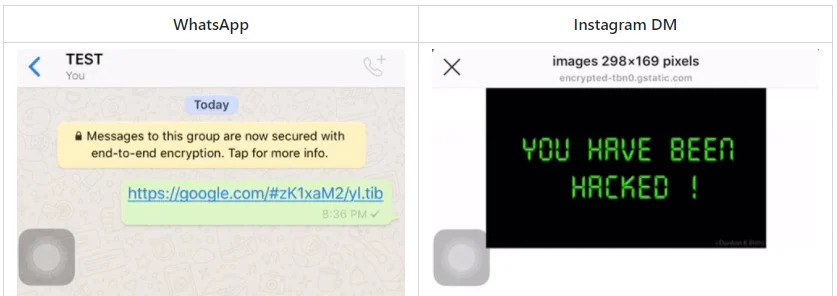

- Не відкривайте електронні листи, посилання або вкладення від невідомих або підозрілих джерел. Фішингові атаки часто виглядають як листи від законних компаній або осіб.

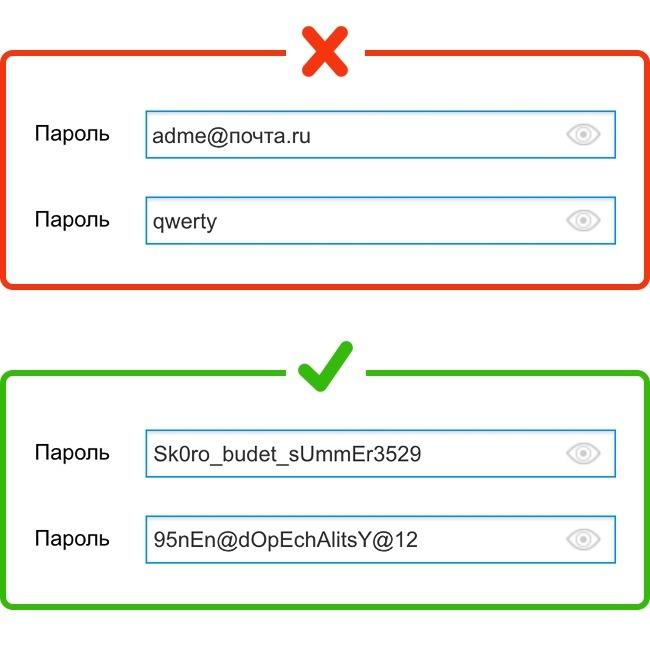

- Переконайтеся, що електронна пошта відправника відповідає офіційній адресі компанії. Фішери часто використовують адреси, які виглядають подібно до справжніх, але містять дрібні помилки або зміни.

- Не натискайте на посилання у сумнівних електронних листах. Наведіть курсор на посилання, щоб побачити, куди воно веде, перш ніж натискати.

- Регулярно оновлюйте вашу антивірусну програму та інше програмне забезпечення, включаючи операційні системи та браузери, щоб захистити себе від відомих вразливостей.