Компанія Mandiant розкрила деякі подробиці про кібератаку на енергосистему України, яку організувала російська хакерська група Sandworm. Ця атака посприяла на відключення електроенергії на електричній підстанції в Україні в жовтні 2022 року.

Російські хакери Sandworm спричинили відключення електроенергії в Україні на тлі ракетних ударів

Як виявилося, ракетні обстріли енергетичної інфраструктури – не єдине, що залишає нас з вами без електроживлення. За даними експертів з кібербезпеки, російські хакери атакували системи управління енергетичною інфраструктурою України за кілька днів до ракетних обстрілів. Ці атаки призвели до того, що системи управління були дестабілізовані, а отже менш керовані у випадку надзвичайних ситуацій.

Одна з таких груп – російська хакерська група Sandworm, чий спосіб дій полягав у використанні методів оперативної технології (OT). Це дозволило зловмисникам маніпулювати автоматичними вимикачами підстанції-цілі, що призводило до незапланованого відключення електроенергії. Саме цей стратегічний крок збігся з серією масованих ракетних ударів по об’єктах критичної інфраструктури по всій Україні. Дослідники з Mandiant підкреслюють, що атака мала двоетапний характер. Пізніше, Sandworm розгорнув новий варіант шкідливого програмного забезпечення CaddyWiper в ІТ-середовищі цільового об’єкта інфраструктури.

Атаки російських хакерів на українську енергосистему

Кібератаки на українську енергосистему є серйозною загрозою для національної безпеки країни. Одна з найбільш відомих кібер атак на українську енергосистему відбулася 23 грудня 2015 року. У цій атаці було використане шкідливе ПЗ BlackEnergy, яке було розроблене тією ж групою Sandworm і потрапило у цільові системи за допомогою соціальної інженерії. Внаслідок цієї атаки було відключено 30 підстанцій у Івано-Франківській області. Без світла залишилися близько 230 тисяч споживачів. Відновлення електропостачання тривало близько шести годин.

Наступна серйозна атака цього угрупування відбулася вже під час повномасштабного вторгнення – у жовтні 2022 року. Цей інцидент є частиною наполегливих зусиль Sandworm, спрямованих на виведення з ладу та компрометацію української енергосистеми. У попередніх атаках угруповання використовувало різні шкідливі програми, в тому числі Industroyer. Вибір нового варіанту CaddyWiper для цієї останньої атаки свідчить про те, що тактика Sandworm еволюціонує та адаптується.

Хронологія атаки 2022 року

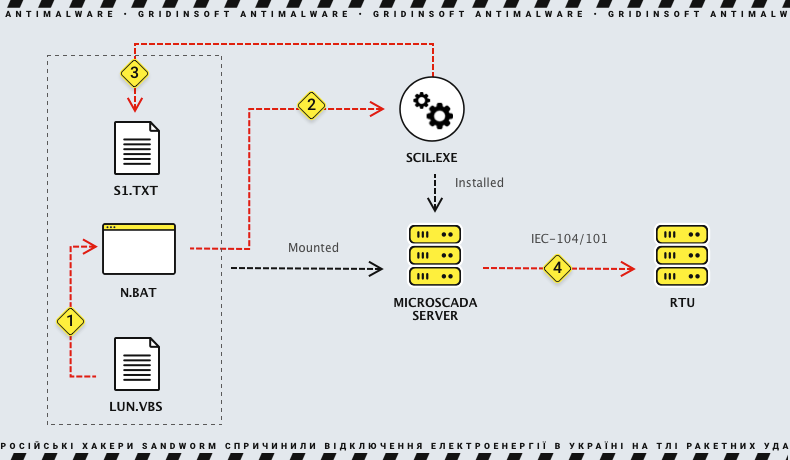

Початковий вектор цієї кібер-фізичної атаки залишається незрозумілим, але вважається, що використання методів LotL прискорило її виконання, мінімізувавши час і ресурси, необхідні для успішної реалізації. Вторгнення відбулося приблизно в червні 2022 року, коли Sandworm отримав доступ до середовища операційних технологій (ОТ) через гіпервізор, на якому був розміщений екземпляр системи диспетчерського управління та збору даних (SCADA) для підстанції-жертви.

10 жовтня 2022 року Sandworm використав файл образу оптичного диска (ISO) для запуску шкідливого ПЗ, здатного вимкнути підстанції, тим самим спричинивши незаплановане відключення електроенергії. Через два дні після події, використовуючи OT група розгорнула новий варіант CaddyWiper в ІТ-середовищі жертви, потенційно спрямований на подальші перебої в роботі та вилучення артефактів для судової експертизи. Складності інциденту додає час проведення атаки, який тісно пов’язаний з початком скоординованих ракетних ударів по об’єктах критичної інфраструктури в багатьох містах України.

Атака Living off the land

Living off the land (LOTL, буквально “той, що живе поза суходолом”) – це назва різновиду безфайлового шкідливого програмного забезпечення та супутньої йому техніки кібератаки LOLbins. У цьому методі кіберзлочинець використовує саморобні інструменти та нешкідливі програми в системі жертви для проведення атаки. LOTL-атаки відрізняються від традиційних атак шкідливих програм відсутністю будь-якого сліду на дисках цільової системи: шкідник зберігається і виконується у оперативній пам’яті системи.

Для проведення атаки зловмисник використовує вже наявні в середовищі інструменти, такі як PowerShell, Windows Management Instrumentation (WMI) або інструмент для зламу системи аутентифікації Mimikatz. Такі атаки складніше виявити, оскільки хакер не використовує типові для кібератак види шкідливого ПЗ, і не залишає слідів на диску. Це ускладнює пошук відомих скриптів або файлів шкідливого програмного забезпечення традиційними засобами безпеки. Таким чином, хакер може залишатися непоміченим у середовищі жертви тижнями, місяцями або навіть роками через таку недосконалість в інструментах безпеки.

Наслідки атаки та їх вирішення

Наразі Mandiant не розголошує інформацію про об’єкт, на який була спрямована атака, тривалість відключення електроенергії та масштаби впливу на місцеве населення. Однак експерти підкреслили безпосередню загрозу цієї атаки, особливо для українських об’єктів критичної інфраструктури, що використовують систему диспетчерського управління MicroSCADA.

Компанія закликала власників активів по всьому світу, враховуючи активну діяльність Sandworm та широке розповсюдження продуктів MicroSCADA, вжити проактивних заходів для пом’якшення своїх тактик, методів та процедур, спрямованих проти ІТ та OT систем. Кібератака Sandworm в Україні слугує суворим нагадуванням про еволюцію кіберзагроз та нагальну потребу в глобальній пильності та проактивних заходах з кібербезпеки.