Увага всім! Прийшли хороші новини. Кожен користувач, який став жертвою програм-вимагачів Diavol, тепер може відновити свої файли за допомогою безкоштовного інструменту дешифрування.

Як користуватися безкоштовним інструментом розшифровки?

Перед використанням засобу розглянемо наступне. Це важливо для успішного використання рішення для дешифрування. Обов’язково помістіть зловмисне програмне забезпечення в карантин, щоб воно не поверталося, коли ви закінчите відновлення своїх файлів.

Експерти з кібербезпеки також радять, якщо вашу систему було зламано через функцію віддаленого робочого столу Windows, вам слід негайно змінити паролі всіх користувачів, які мають доступ, і перевірити облікові записи локальних користувачів, до яких зловмисники могли додати додаткові облікові записи.

Порада також була б не змінювати назви файлів оригінальних і зашифрованих файлів. Дешифратор виконає порівняння імен файлів, щоб вибрати правильне розширення файлу, яке використовувалося для шифрування.

Інструмент дешифрування попросить вас надати доступ до пари файлів, яка має складатися з одного зашифрованого файлу та оригінального, незашифрованої версії зашифрованого файлу. Це потрібно для відновлення ключів шифрування, щоб розшифрувати решту ваших даних. Розмір файлу має бути близько 20 Кб або більше.

Щоб прочитати інструкцію щодо використання інструменту дешифрування, перейдіть за посиланням.

Що таке програмне забезпечення-вимагач Diavol?

Вперше виявленене фахівцями з кібербезпеки в липні 2021 року, це сімейство програм-вимагачів показало, що воно має функцію подвійного вимагання. Це означає, що це зловмисне програмне забезпечення не тільки шифрує файли, але й, як стверджують його творці, може вилучати дані.

Wizard Spider, група кіберзлочинів, яка стоїть за сім’єю програм-вимагачів Конті та Рюка, а також керує ботнетом Trickbot, також керує програмним забезпеченням-вимагачем Diavol.

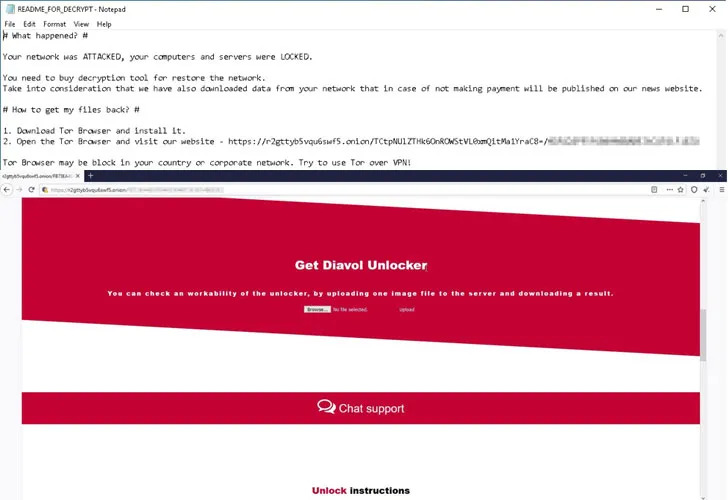

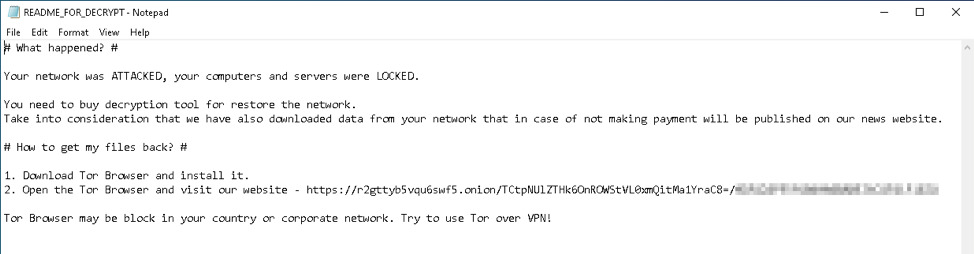

Це сімейство програм-вимагачів використовує шифрування RSA і спеціально зосереджено на типах файлів, перерахованих операторами. Зловмисне програмне забезпечення позначає кожен файл із розширенням «.lock64», згодом скидаючи записку про викуп з інструкціями.

Програма-вимагач генерує для кожного комп’ютера жертви унікальний ідентифікатор, а потім намагається підключитися до жорстко закодованого сервера командування та керування (C&C).

Згідно з розслідуванням ФБР, вимоги викупу Diavol сягають 500 000 доларів, найнижча сума – 10 000 доларів.

Група TrickBot керує програмним забезпеченням-вимагачем Diavol

Слово «Діавол» походить з румунської і означає диявол. Дослідники кібербезпеки побачили, що на початку червня 2021 року програмне забезпечення Conti разом з Diavol було розгорнуто в мережі під час однієї і тієї ж атаки.

Дослідники проаналізували два зразки програм-вимагачів. Знайдені подібності між усіма включали майже ідентичні параметри командного рядка для однакової функціональності та використання асинхронних операцій введення-виводу для черги шифрування файлів. Але не було достатньо доказів, щоб формально зв’язати дві операції.

Через кілька місяців дослідники з IBM X-Force також виявили зв’язок між TrickBot, Anchor та програмним забезпеченням-вимагачем Diavol. Всі вони є продуктами, розробленими TrickBot Gang, відомим як Wizard Spider.

У січні 2022 року ФБР офіційно оголосило, що програма-вимагач Diavol має прямий зв’язок із бандою TrickBot, яка поширює нові консультативні індикатори компромісу, які спостерігалися під час попередніх атак. Крім того, ФБР не підтвердили заяви кіберзлочинців щодо витоку даних про жертви, незважаючи на повідомлення про вимагання, які погрожують це зробити.

Аналіз програм-вимагачів Diavol

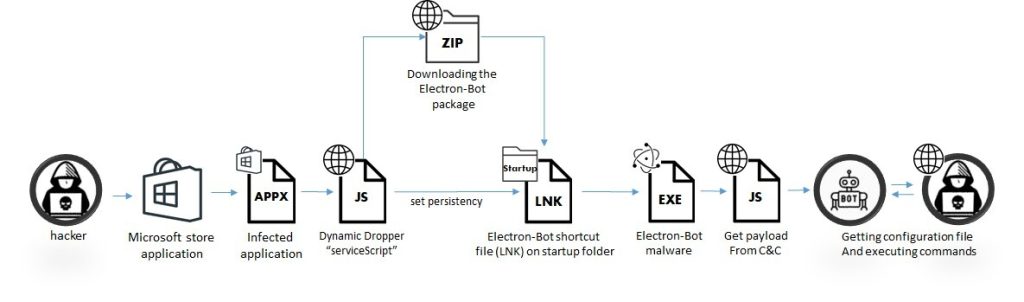

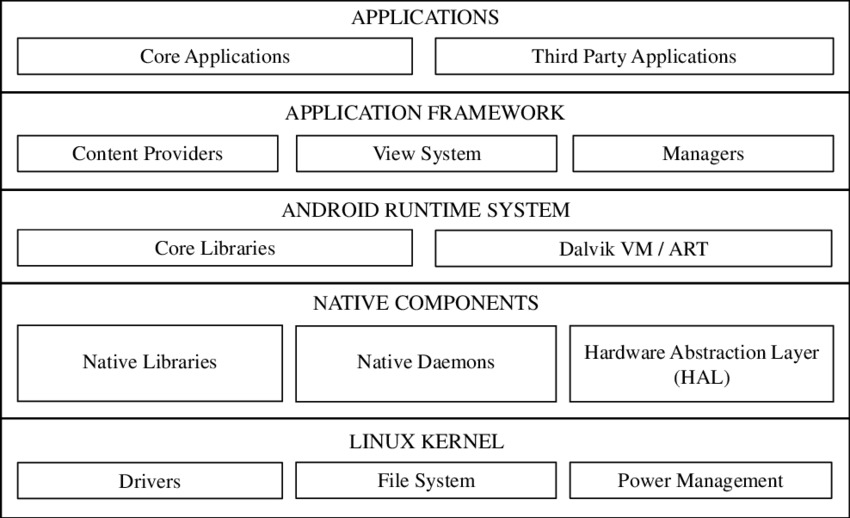

Під час виконання на зламаній машині програма-вимагач вилучає код із розділу ресурсу PE зображень. Потім він завантажує код з буфера з дозволами на виконання.

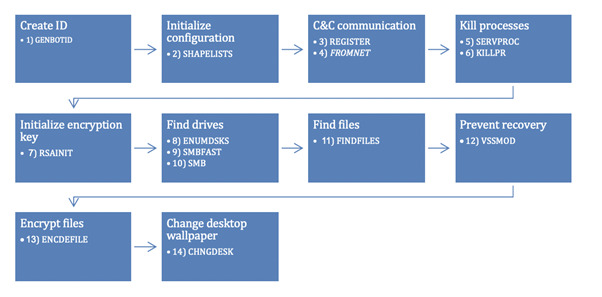

Витягнутий код складається з 14 різних процедур, які виконуються в такому порядку:

- Створює ідентифікатор жертви;

- Ініціалізує конфігурацію;

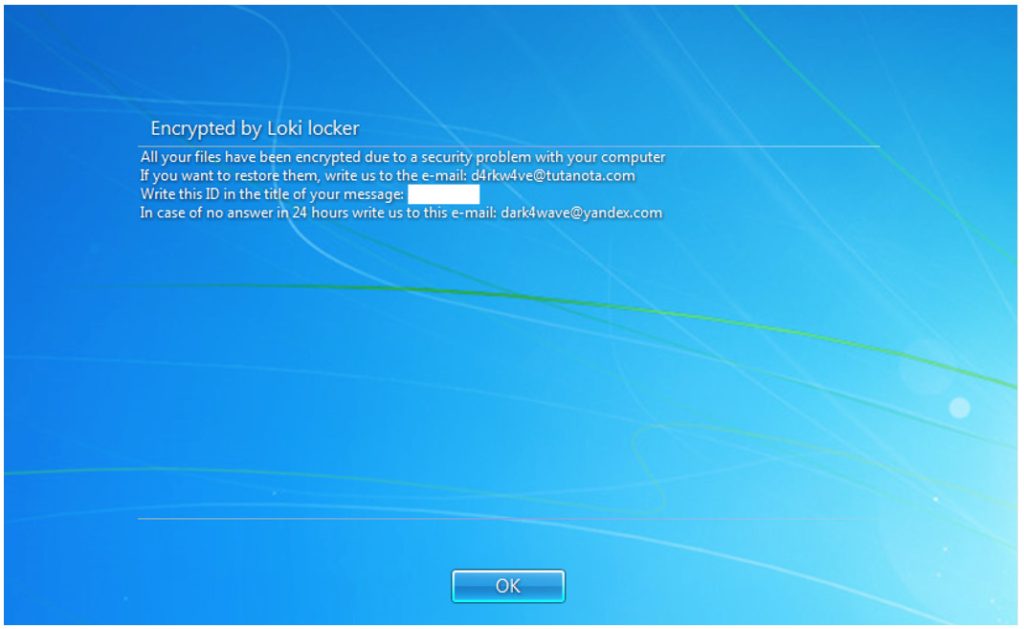

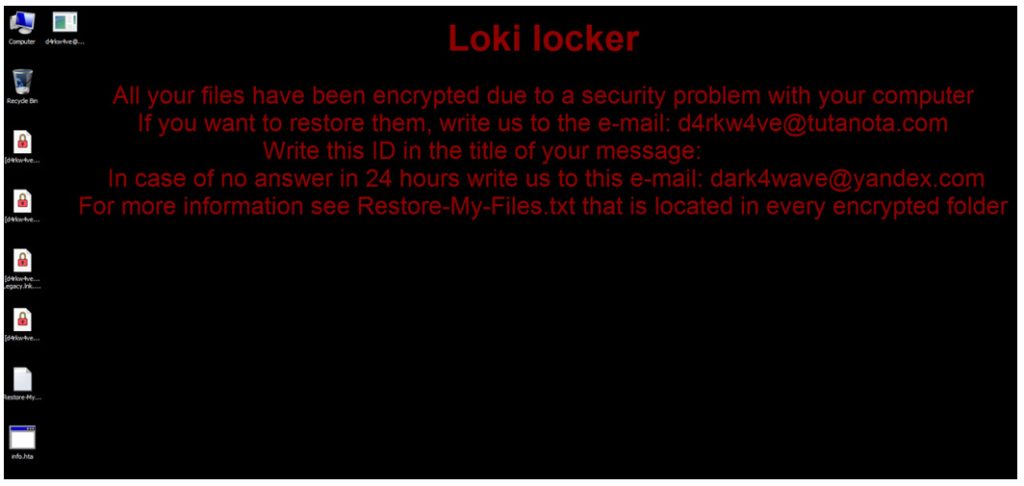

- Змінює шпалери робочого столу;

- Проводить шифрування;

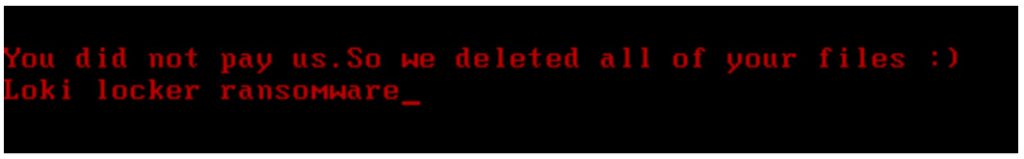

- Запобігає відновленню шляхом видалення тіньових копій;

- Знаходить файли для шифрування;

- Знаходить усі диски для шифрування;

- Ініціалізує ключ шифрування;

- Зупиняє послуги та процеси;

- Реєструється на сервері C&C та оновлює конфігурацію.

Коли все буде акуратно зроблено, програма-вимагач Diavol змінює фон кожного зашифрованого пристрою Windows на чорні шпалери з наступним повідомленням: «Усі ваші файли зашифровано! Додаткову інформацію див. у README-FOR-DECRYPT.txt».

У програмі-вимагачі Diavol немає жодних обфускацій, оскільки вона не використовує жодних трюків проти розбирання чи упаковки. Хоча це ускладнює аналіз, коли програма зберігає основні підпрограми в растрових зображеннях.

Говорячи про процедуру шифрування, програма-вимагач використовує асинхронні виклики процедур (APC) в режимі користувача з асиметричним алгоритмом шифрування.

Це те, що відрізняє це сімейство програм-вимагачів від інших, оскільки інші сімейства програм-вимагачів використовують симетричні алгоритми, що значно прискорює процес шифрування.

Рекомендовані засоби боротьби проти програм-вимагачів Diavol

Користувач може застосувати наведені нижче засоби, щоб зменшити ризик атаки програм-вимагачів:

- Зосередьте увагу на обізнаності та навчанні з питань кібербезпеки. Роботодавці частіше мають надавати своїм працівникам інформацію про нові загрози та що робити у разі атаки;

- Використовуйте лише приватні захищені мережі і уникайте публічних. Ви також можете розглянути можливість встановлення та використання VPN;

- Використовуйте багатофакторну аутентифікацію, де це можливо;

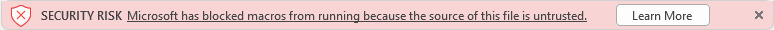

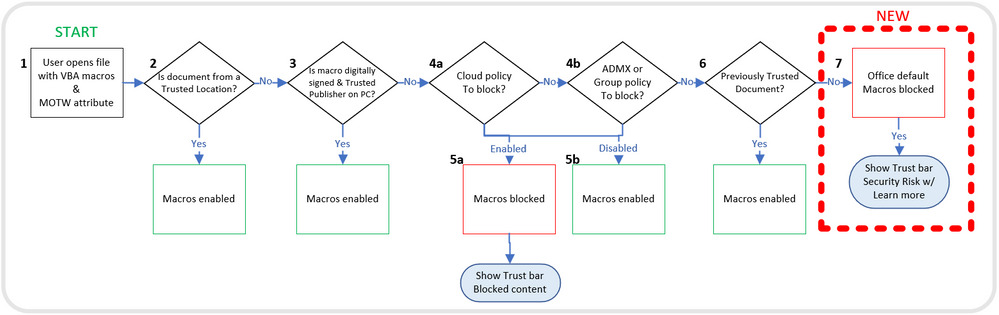

- Відключіть гіперпосилання в електронних листах;

- Встановіть та регулярне оновлюйте антивірусне програмне забезпечення на всіх хостах, що також дозволяє виявляти загрозу в реальному часі;

- Встановлюйте оновлення відразу після їх випуску;

- Регулярно виконуйте резервне копіювання даних. Також увімкніть захист паролем через резервні копії в автономному режимі. Крім того, переконайтеся, що резервні копії даних недоступні для будь-яких несанкціонованих змін;

- Виконайте сегментацію мережі та збереження автономного резервного копіювання даних;

Не знаючи, звідки може з’явитися сюрприз програм-вимагачів, завжди краще мати певні гарантії на випадок справжньої атаки.

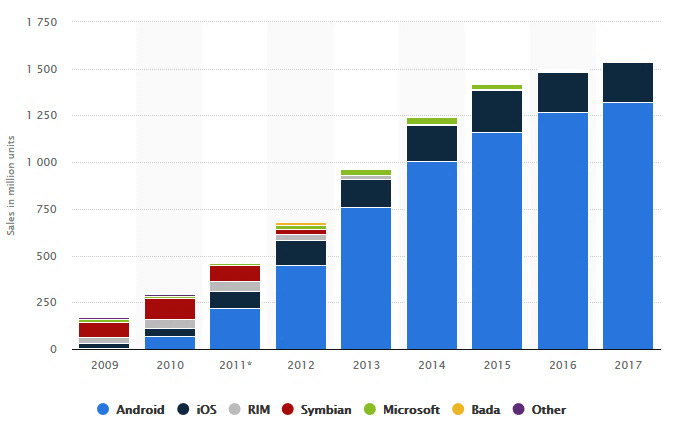

Багато фахівців з кібербезпеки кажуть, що злочинна екосистема програм-вимагачів стає дедалі більше зростаючою, особливо коли все швидко переходить до цифрового існування. Вони висловлюють занепокоєння щодо того, чи встигає співтовариство кібербезпеки за трендами в кіберзлочинстві. Сказати напевно важко, але останні літні статті та наступні статті про арешт багатьох операторів програм-вимагачів показують зусилля спільноти кібербезпеки.