Кібервійна України з Росією триває, оскільки угруповання UAC-0099 посилює свою кампанію кібершпигунства проти українських підприємств. Використовуючи серйозну вразливість у популярному програмному забезпеченні WinRAR, група організовує складні атаки для розгортання шкідливого програмного забезпечення Lonepage, що базується на VBS і здатне віддалено виконувати команди та викрадати дані.

UAC-0099 використовують вразливість в WinRar

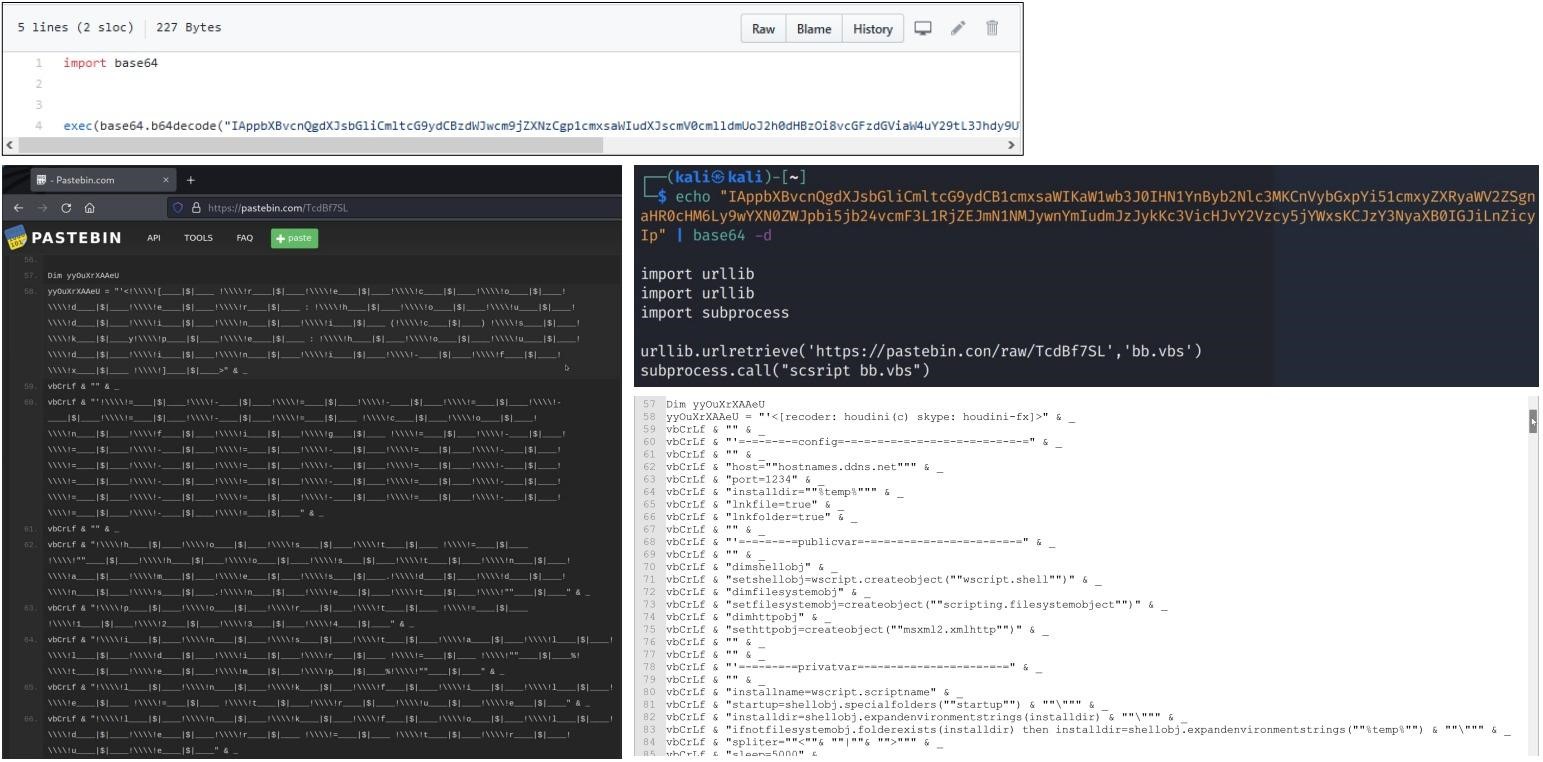

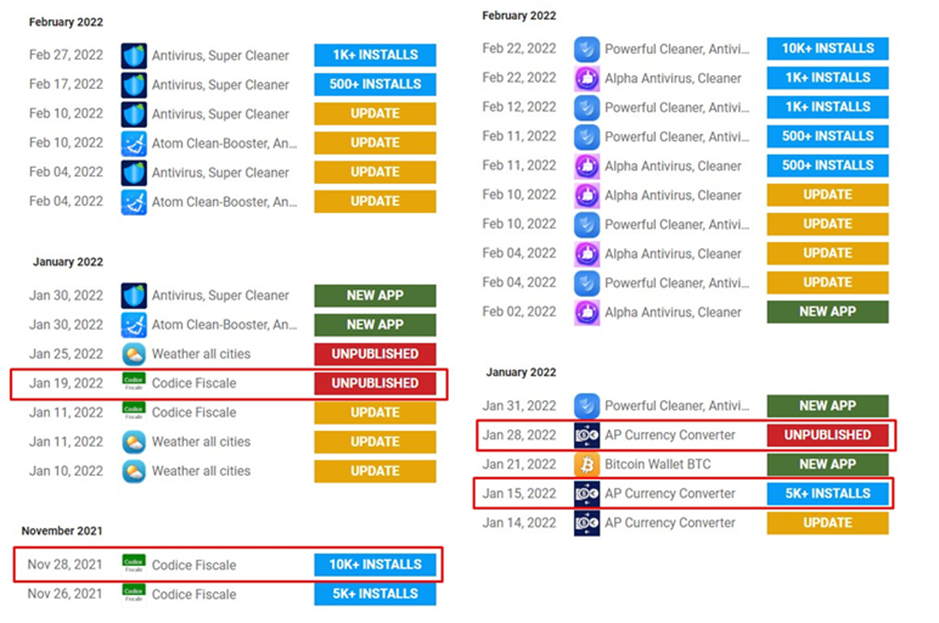

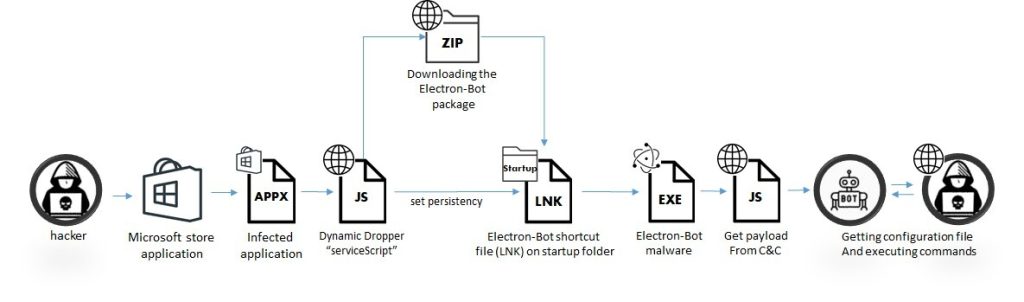

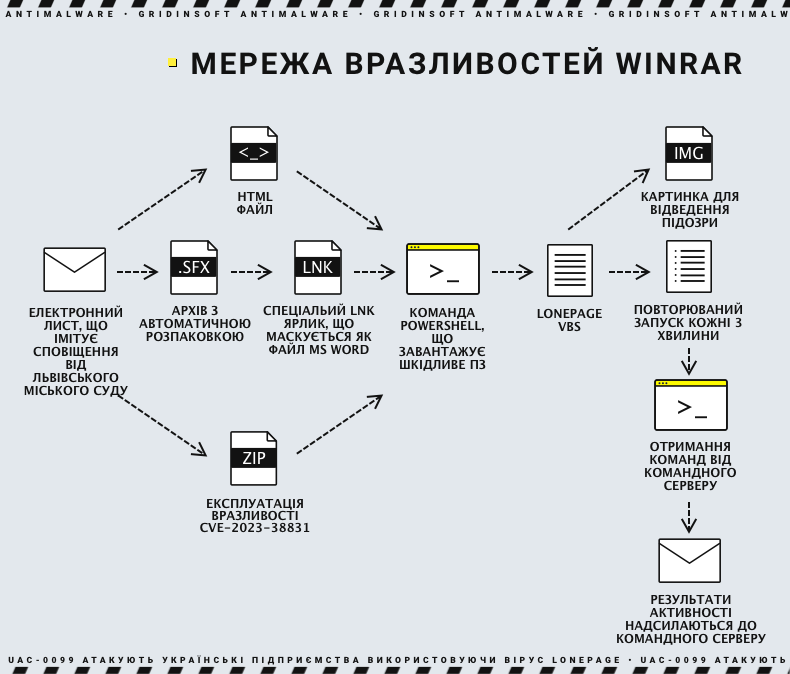

У більшості останніх атак UAC-0099 зосередився на використанні вразливості WinRAR (CVE-2023-38831, оцінка CVSS: 7.8), що свідчить про складний підхід до кібератак. Ця вразливість WinRAR, широко використовуваного інструменту для стиснення файлів, дозволяє зловмисникам впроваджувати шкідливий код в системи, які нічого не підозрюють. Експлойт передбачає використання підроблених архівів, що саморозпаковуються (SFX), і спеціально створених ZIP-файлів, призначених для обходу традиційних заходів безпеки і доставки шкідливого програмного забезпечення Lonepage безпосередньо в серце цільової системи.

Вектори атаки через WinRAR:

- Архіви, що саморозпаковуються: Зловмисники поширюють SFX-файли, які містять шкідливі ярлики LNK, замасковані під звичайні документи DOCX. Ці файли, використовуючи знайомі іконки, такі як Microsoft WordPad, спонукають жертв до ненавмисного запуску шкідливих скриптів PowerShell, які встановлюють Lonepage.

- Маніпуляції з ZIP-файлами: UAC-0099 також використовує ZIP-архіви, спеціально створені для використання вразливості WinRAR. Ці файли розроблені так, щоб запускати вразливість, яка через низку недосконалостей у програмі дозволяє виконання довільного коду.

Хто такі UAC-0099?

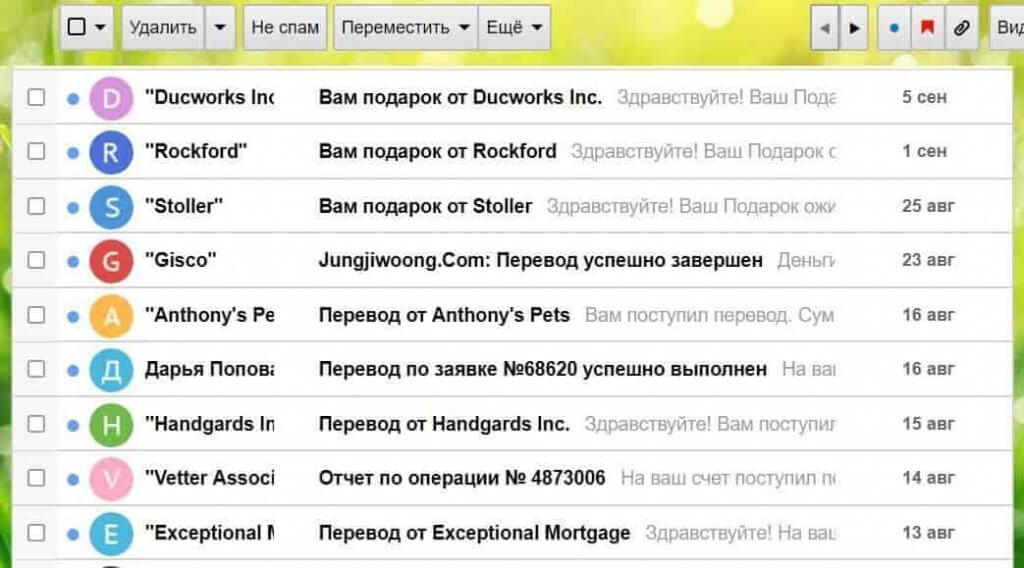

Угруповання UAC-0099, вперше виявлене українською командою реагування на кіберінциденти CERT-UA у червні 2023 року, передусім націлене на українських робітників, які працюють у міжнародних компаніях. Їх тактика, хоч і не є інноваційною, виявилася ефективною для компрометації критично важливої інформації з широкого кола державних організацій та медіа-структур. Нещодавній аналіз Deep Instinct виявив тривожну тенденцію: постійний фокус групи на шпигунстві, що ставить під загрозу не лише організації, а й окремих осіб, які в них працюють.

Що таке Lonepage?

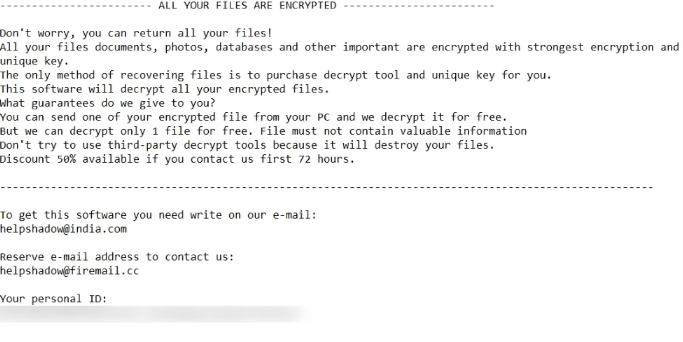

Lonepage – це бекдор, що використовується UAC-0099 у кампаніях кібершпигунства. Він призначений для прихованого проникнення в цільові системи та встановлення зв’язку з командно-контрольним сервером (C2). Після встановлення Lonepage може отримувати та виконувати подальші шкідливі інструкції з цього сервера.

Можливості Lonepage включають розгортання додаткового корисного навантаження, такого як клавіатурні шпигуни, викрадачі даних та інструменти для створення знімків екрана. Універсальність і здатність адаптуватися до різних середовищ роблять цього шкідника значною загрозою, здатною непомітно отримувати конфіденційну інформацію та здійснювати довготривале спостереження за скомпрометованими системами.

Рекомендації та пом’якшення наслідків

Оскільки зловмисники продовжують вдосконалювати свою тактику, організаціям, особливо тим, що мають зв’язки з Україною, вкрай важливо випереджати ці загрози за допомогою ефективних практик безпеки, безперервного навчання та надійного технологічного захисту. Боротьба з кіберзлочинністю триває, і обізнаність є першим кроком до захисту нашого цифрового майбутнього.

Ось кілька порад:

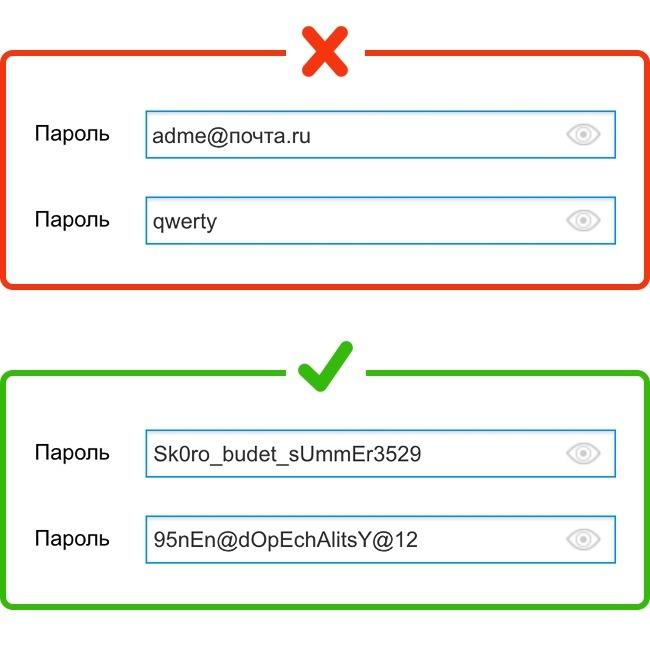

- Переконайтеся, що все програмне забезпечення, особливо широко поширені програми, такі як WinRAR, мають найновіші виправлення безпеки.

- Проводьте регулярні тренінги для співробітників, щоб навчити їх розпізнавати спроби фішингу та підозрілі додатки до електронних листів.

- Впроваджуйте передові рішення з безпеки, включаючи брандмауери, антивірусні програми та системи виявлення вторгнень.

- Виконуйте регулярний аналіз системи безпеки та постійно відстежуйте мережевий трафік на наявність ознак незвичайної активності.