Організація з атомної енергії Ірану (AEOI) повідомила, що поштові сервери одного з її дочірніх підприємств були зламані. Раніше хакерська група Black Reward публікувала дані, викрадені з організації, заявивши, що всього вони викрали понад 100,000 повідомлень і 50 Гб інформації.

Нагадаємо, також повідомлялося, що експерти Microsoft розповіли про іранських хакерів, які атакують учасників конференції з безпеки.

AEOI повідомляє, що несанкціонована іноземна сторона з неназваної країни вкрала електронні листи з хакерського сервера, в яких здебільшого міститься щоденне листування співробітників і технічні нотатки. Організація пише, що вона негайно прийняла всі необхідні превентивні заходи і повідомила відповідним органам та посадовим особам, щоб вони були підготовлені до можливих нападів.

Представники AEOI повідомляють, що єдиною метою цього хаку було привернення уваги і псування іміджу організації в ЗМІ.

Хакерська група Black Reward взяла на себе відповідальність за атаку, назвавши себе іранською, але нібито виступила проти чинного уряду.

Наприкінці минулого тижня група випустила заяву на своєму каналі Telegram, в якій стверджувалось, що вона здатна зламати AEOI і витягти дані з 324 поштових скриньок організації, що містять в цілому більше 100,000 повідомлень і 50 Гб інформації.

Група Black Reward спочатку попередила, що вони опублікують свої знахідки протягом 24 годин, якщо іранський уряд не випустить всіх політичних в’язнів і затриманих протестувальників.

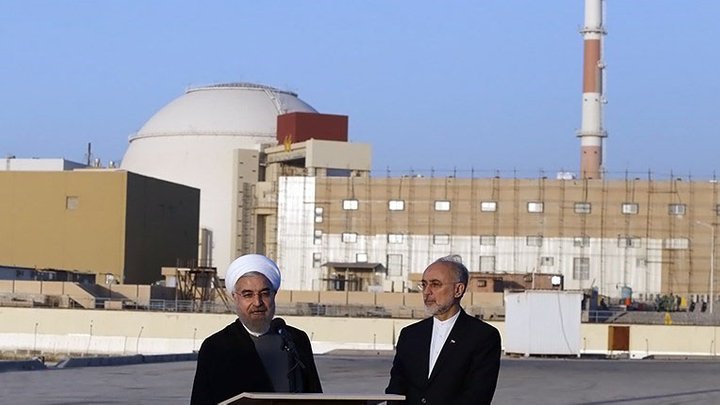

Хакери зазначили, що до оприлюднених відомостей увійшли «управлінські графіки різних частин Бушерської електростанції», паспорти і візи іранських та російських фахівців, які там працюють, а також «контракти та угоди про ядерний розвиток з вітчизняними та зарубіжними партнерами».

Крім того, хакери закликали експертів з відповідних галузей та ЗМІ публікувати звіти про розслідування цих документів. Після того, як іранська влада не підкорилася вимогам хакерів, Black Reward опублікували частину викрадених даних в тому ж каналі Telegram. Хакери випустили кілька RAR-архівів загальним обсягом 27 Гб, що містять 85,000 електронних листів, і зловмисники стверджують, що вони «ідеальні для дослідників».

Хакери пишуть, що вони ретельно дослідили всі дані перед публікацією, видаливши з дампу всі маркетингові повідомлення і спам, залишивши тільки цінний контент. Судячи з усього, цей витік містить паспорти і візи іранців і росіян, що працюють з АЕОІ, звіти про стан і експлуатацію обладнання, плани будівництва атомної електростанції, контракти, технічні звіти та іншу документацію. Можливо, ці викрадені дані можуть пролити світло на спроби Ірану розробити ядерну зброю.

Наприкінці свого повідомлення хакери згадують про 22-річну іранську жінку Махса Аміні, яку наприкінці вересня місцева віце-поліція затримала за неправильне носіння хіджабу. Незабаром після затримання вона померла. Потім влада опублікувала заяву, в якій стверджувалося, що Аміні раптово впала від серцевого нападу в центрі затримання і була доставлена в лікарню, де вона впала в кому і врешті решт померла.

Після смерті Аміні в соціальних мережах з’явилася інформація, що дівчина була замучена представниками поліції. Після цього по країні пішла хвиля антиурядових протестів, символом яких була Аміні. Послання хакерів також закінчується словами: «Життя та свобода для жінок».