Кейлоггер – що це?

April 03, 2025

Що таке кейлоггери та як вони з'явилися?

Багато людей думали про те, що друкує їхній колега/родич, користуючись вашим комп’ютером. Підглядати за кимось не дуже добре, тому такі думки зазвичай швидко зникають. Але для тих, у кого такі думки затримуються, досить часто з'являється думка про більш серйозних шкідників – шпигунське програмне забезпечення чи бекдори. Але давайте поговоримо кейлоггер, або, як його ще називають "клавіатурний шпигун" - вони не обов’язково шкідливі.

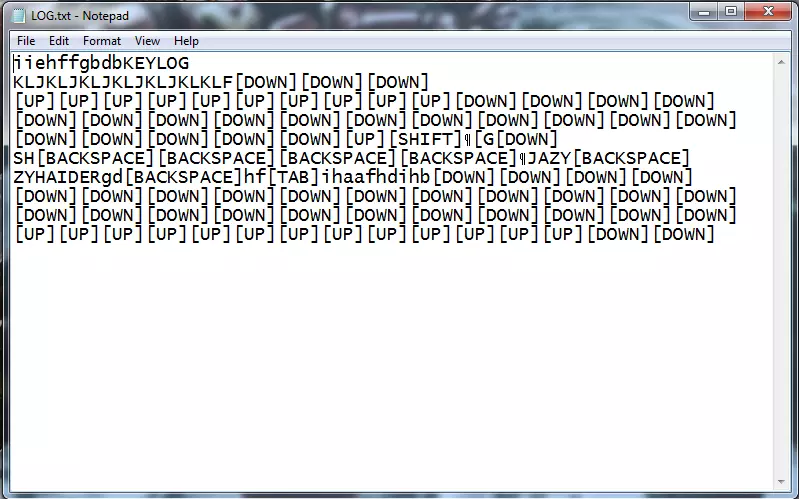

Спочатку це були просто прості програми, які виявляють і реєструють будь-яке натискання клавіш. Кому може знадобитися така функція? В першу чергу такі програми створювалися для роботодавців, які хотіли контролювати діяльність своїх працівників. Не дуже приємно, коли ваші співробітники спілкуються або дивляться ютуб замість роботи, тому у них пішов у дію такий хитрий трюк. Сьогодні великі ІТ-компанії, такі як Amazon або Microsoft, використовують комбіновані реєстратори, які відстежують натискання клавіш, переміщення вказівника миші та активність у програмах. Старший брат стежить за тобою!

Звичайно, не тільки технічні гіганти зацікавлені в тому, щоб когось контролювати. Батьки іноді використовують кейлоггери, щоб контролювати, що їхні діти шукають у Google або про що спілкуються. Не дуже педагогічний крок, особливо для підлітків, і не дуже ефективний – можна бачити лише інформацію пост-фактум, без можливості цьому запобігти. Тому краще налаштувати стандартний батьківський контроль - на щастя, всі сучасні ОС можуть запропонувати вам таку можливість без додаткових налаштувань. Але коли вам потрібно отримати цю інформацію таємно, кейлоггери є єдиним способом. Власне, інша категорія - ревниві подружжя або чоловіки - покладаються на кейлоггери тільки через це.

Історія кейлоггерів

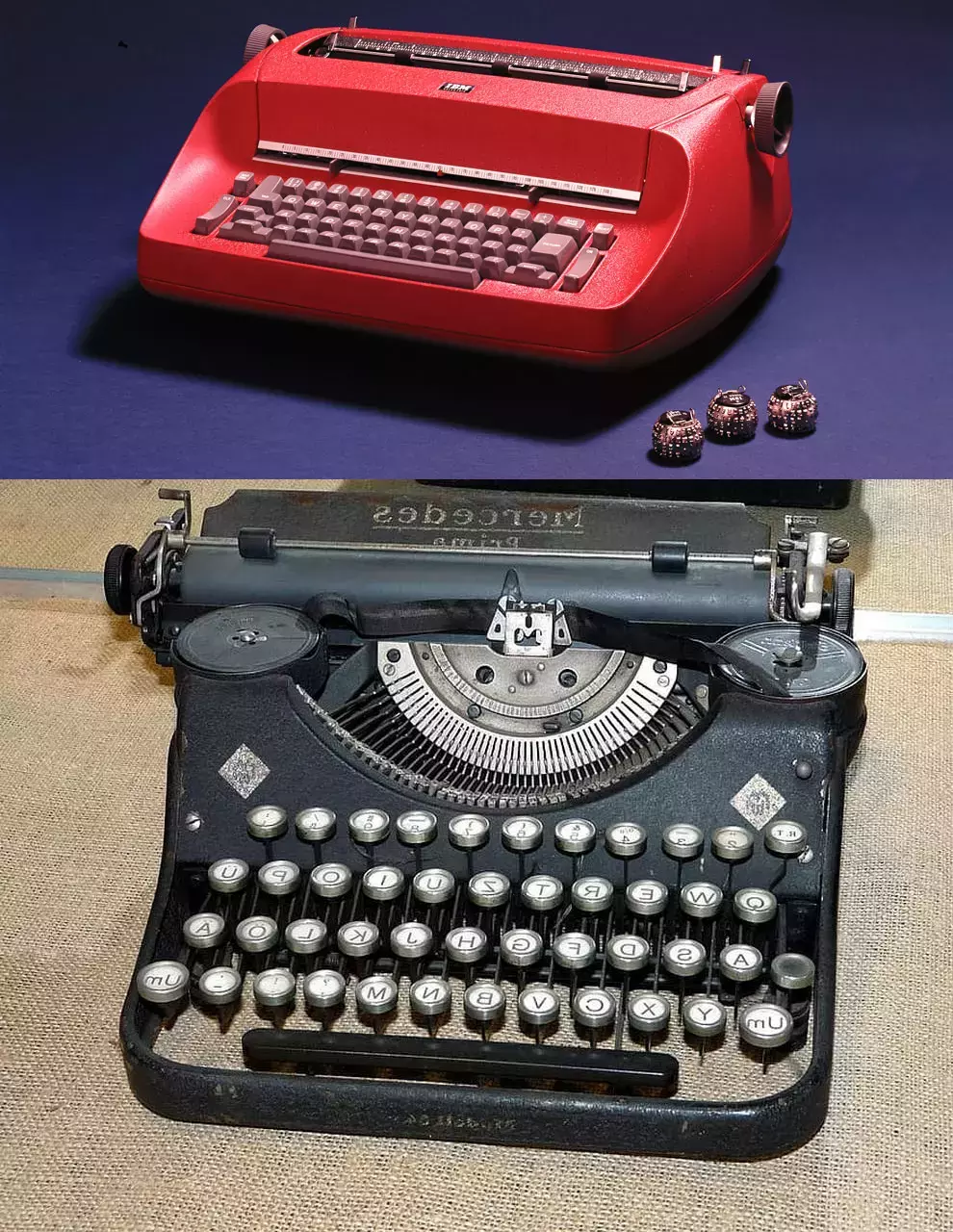

Перший кейлогер або принаймні механізм, який працював для тієї ж мети, з'явився в Радянському Союзі. Посольство США використовувало електричну друкарську машинку - IBM Selectric - для друку всіх документів, в тому числі секретних. У середині 70-х років радянським шпигунам вдалося встановити апаратний чіп, який міг реєструвати натискання клавіш і передавати їх до КДБ. Ця технологія не була новою, але все ще була марною проти радянських посольств, які використовували лише механічні друкарські машинки.

Шкідливі трансформації

Безперечно, багато речей, які іноді називають шпигунськими програмами, також використовуються в законних цілях. Навіть уряди використовують певне програмне забезпечення для шпигування за ненадійними особами. Але де межа між доброчесним і злоякісним використанням таких речей? Це питання досить філософське, але середня відповідь звучатиме як «де третя сторона отримує інформацію з цієї програми». Звичайно, клавіатурні шпигуни не стосуються моралі, як і будь-який інший спосіб шпигунства. Але коли дані надходять лише до розробників (або розповсюджувачів) кейлоггера, це суперечить будь-яким філософським визначенням добра.

Автономний кейлоггер не надто ефективний, але все ще має великий потенціал. Шпигунське програмне забезпечення часто має модуль мережевого аналізатора, який допомагає цьому шкідливому програмному забезпеченню перехоплювати незашифровані дані, що надсилаються через Інтернет. Проте сьогодні більшість сайтів використовують HTTPS, тому неможливо пронюхати пакети даних. З іншого боку, кейлоггери можуть викрасти ваші паролі та логіни, просто реєструючи вашу послідовність натискання клавіш. Можна сказати, що він потрапляє на настільки низький рівень, що може обійти безпеку високого рівня.

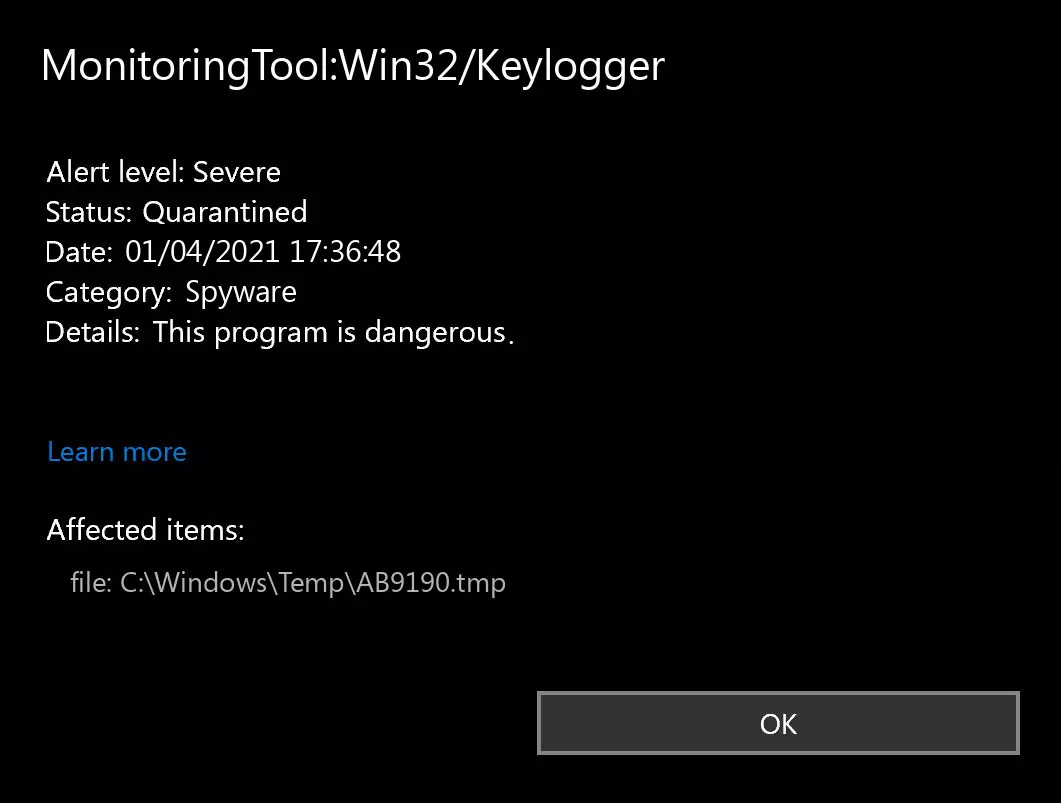

Чи є кейлоггери шкідливим ПЗ?

Залежить від того, звідки ви його отримаєте. Якщо ви завантажили його вручну, розуміючи, що ви завантажуєте та встановлюєте, він є цілком законним. В Інтернеті доступно багато інструментів для реєстрації натискань клавіш, тож ви легко знайдете їх, якщо знадобиться. Дослідження кібербезпеки навіть пропонують зразки клавіатурних шпигунів з освітньою метою, разом з вакансіями для студентів в Інтернеті. Інша історія, коли ви виявляєте, що у вас є кейлоггер, не очікуючи цього. Незалежно від того, як ви його виявили, воно, швидше за все, вже виконало свою брудну роботу і передало ваші дані третій стороні.

Знову ж таки, "чи відносити кейлоггер до зловмисного ПЗ або до звичайних програм" є спірним питанням. Зловмисне програмне забезпечення майже завжди діє для отримання прибутку третьої сторони. Тим часом, коли хтось із ваших рідних шпигує за вами за допомогою кейлоггера, це вже є витоком даних третій стороні – вашому родичу. Але ми звикли уявляти шкідливе ПЗ як річ, якою керують люди в масках Анонімуса. Отже, давайте залишимо це так, навіть якщо різниці практично немає.

Read also: Trojan:Win32/Leonem - Information Stealer Analysis & Removal Guide

Розповсюдження кейлоггерів

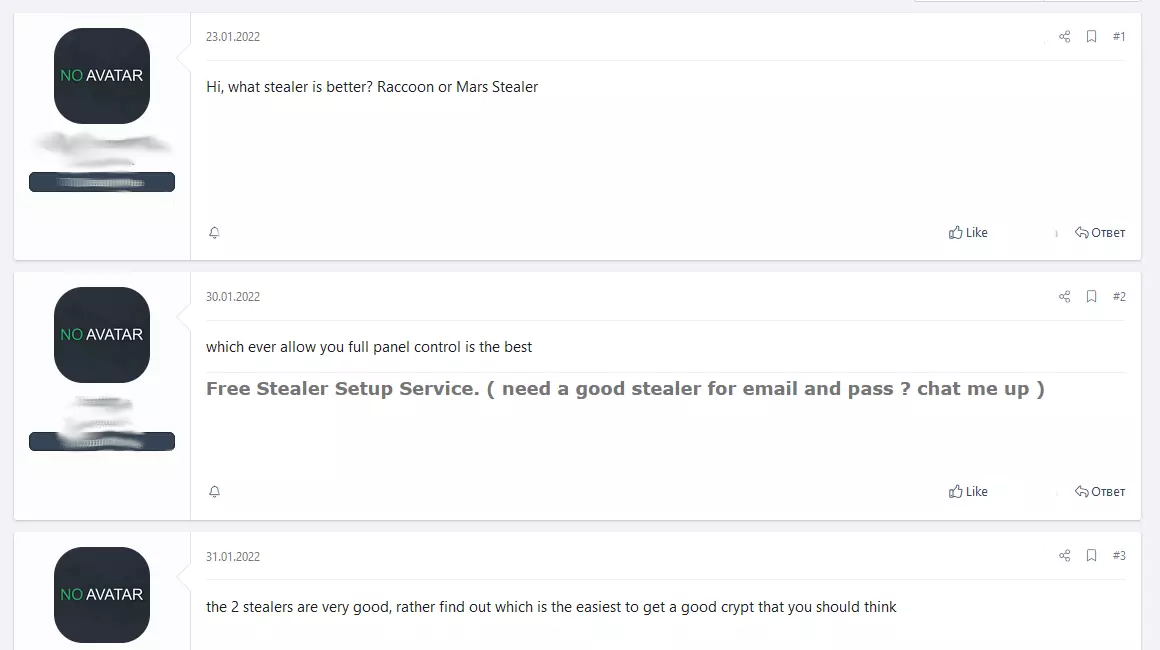

Як згадувалося на початку, кейлоггери в даний час зазвичай поширюються офіційно або як частина шкідливих програм, в першу чергу - шпигунського ПЗ. «Офіційне» розповсюдження не означає наявності веб-сайту розробника чи афілійовані сайти, а кілька тем на відомих онлайн-форумах, сайти з сумнівними інструментами (як KMS Activator) або торрент-трекери. Ті кейлоггери, що публікуються студентами, пентестерами чи професорами, зазвичай розміщуються на GitHub або інших онлайн-репозиторіях. Деякі високоякісні кейлоггери - більш приховані та з більшою функціональністю для точного шпигунства - продаються в Даркнеті.

Шпигунське ПЗ – це точно не те, що ви б хотіли мати на своєму ПК. Як я описав вище, це може допомогти шпигунським програмам легко обійти навіть найскладніші механізми безпеки та викрасти ваші облікові дані чи перехопити ваші розмови. Саме розповсюдження шпигунського програмного забезпечення рідко буває масштабним. Оскільки такий шкідник може збирати багато даних про одну жертву, важливо використовувати його з розумом і не отримувати інформацію про усіх, до кого дотягнуться руки. І кіберзлочинці це розуміють, тому вони використовують це насамперед проти корпорацій чи знаменитостей. Але майте на увазі, що іноді їх цікавить кожен зустрічний.

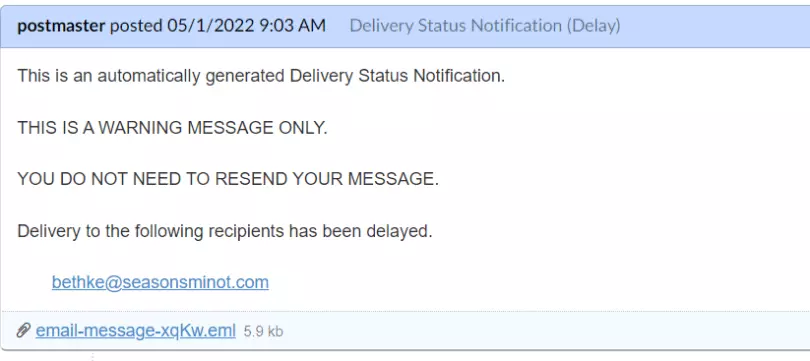

Тим чи іншим способом шахраї зазвичай поширюють шпигунське програмне забезпечення через спам електронною поштою або як частину «корисних інструментів», які можна отримати в Інтернеті. Спам на пошту є альфою й омегою засобів поширення зловмисного програмного забезпечення, починаючи з 2020 року. Люди напрочуд довірливо ставляться до електронних листів, тому відкривають вкладені файли без жодних сумнівів. Потім запускається сценарій, який завантажує зловмисне програмне забезпечення з віддаленого сервера та виконує його. Водночас корисні інструменти можуть містити деякі заявлені функції та одночасно шпигунський модуль.

Активність кейлогерів:

⇢ Trojan:Win32/Leonem - Information Stealer Analysis & Removal Guide

⇢ MaksStealer (MaxCoffe): The Minecraft Mod That's Actually Stealing Your Passwords

⇢ Top 5 Infostealer Malware of 2025: The Silent Data Snatchers

⇢ SpyLoan Virus Found in Loan Apps on Google Play Store

⇢ Fake Copyright Emails Spread Lumma, Rhadamantys Stealers

⇢ Operation Magnus Disrupts Infrasturcture of RedLine, META Stealers

Як виявити та видалити кейлоггер?

Незалежно від того, намагаєтеся ви виявити його на мобільному пристрої чи комп’ютері, присутність кейлоггера визначається кількома чіткими ознаками. Ці ознаки також є ознакою неякісних кейлоггерів: ті, що використовуються у шпигунських програмах, зазвичай не дають користувачеві шансу просто побачити його неозброєним оком. Тим не менш, ви, ймовірно, побачите кілька з наступних симптомів:

- Інтерфейси, де потрібне натискання клавіш, реагуватимуть із значним запізненням;

- Усі веб-сторінки, особливо ті, що містять багато графічних елементів, завантажуватимуться надзвичайно повільно;

- Введена інформація в усіх можливих місцях відображається із затримкою;

- Загальне сповільнення системи (особливо на слабких ПК);

- Затримка відповіді під час спроби відкрити папку/запустити програму;

- Ноутбуки/мобільні телефони розряджаються набагато швидше, ніж зазвичай;

Звичайно, цей список не повний. Деякі симптоми можуть бути загальними для інших вірусів або проблем із апаратним чи програмним забезпеченням. Ось чому я рекомендую вам просканувати свій пристрій за допомогою програмного забезпечення для захисту від шкідливих програм. Це допоможе вам впоратися зі зловмисним програмним забезпеченням на вашому ПК та захистити його від подальших атак. Наприклад, кейлоггери дуже легко виявити та видалити за допомогою GridinSoft Anti-Malware завдяки функції проактивного захисту. Евристичний механізм, який підтримує цей модуль безпеки, дозволяє виявляти навіть найновіші клавіатурні шпигуни - лише за їхньою поведінкою.

Read also: SpyLoan Virus Found in Loan Apps on Google Play Store