Що таке RedLine Stealer?

April 03, 2025

RedLine - це шкідлива програма-викрадач, яка націлена, головним чином, на банківські дані, але може добувати й іншу інформацію. Основна увага зосереджена на взломі веб-браузерів жертв, щоб зібрати дані облікового запису, автозаповнення та будь-яких інших цінних речей, які можуть бути розташовані. Зручні інструменти разом зі вбудованими анти-виявленням та анти-аналітичними функціями зробили RedLine однією з найпопулярніших та продуктивних шкідливих програм-викрадачів, які присутні на ринку. Ще одна помітна річ щодо RedLine stealer полягає в тому, що способи поширення відрізняються від звичайного поширення через спам електронної пошти.

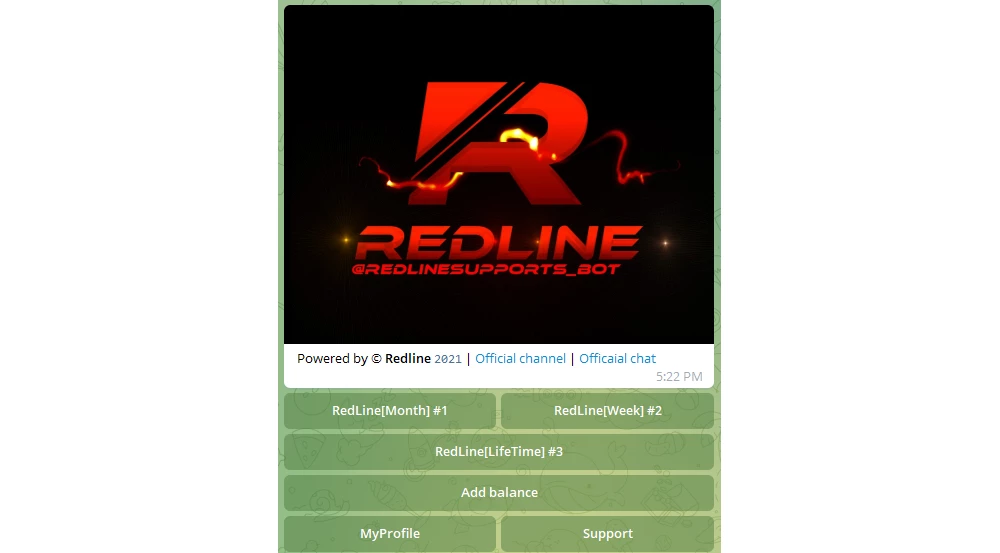

Перші згадки про цей злодійський софт датуються початком 2020 року, але перший помітний спалах активності стався тільки через пів року. Він поширюється за моделлю Malware-as-a-service, головним чином через рекламу в групах месенджера Telegram. Плани передплати відрізняються від $100 на один тиждень до $800 за "життєву ліцензію" для RedLine. Зразок постачається разом з криптером - спеціальним програмним забезпеченням, що використовується для шифрування зразка шкідливого програмного забезпечення перед розгортанням його на волі. Ця процедура зменшує шанс виявлення та ускладнює спроби аналізу.

Поширення RedLine Stealer

Вище ми згадували, що RedLine Stealer використовує деякі унікальні способи самопоширення, відмінні від звичайних, що вважаються сьогодні. Розсилання спаму по електронній пошті ефективне та дешеве, але привертає забагато уваги. Злочинці, які поширюють це шкідливе програмне забезпечення, мають свої варіанти, незважаючи на застосування спаму в певних випадках. І здається, що вони достатньо вдало вивчили свої підходи, щоб обійти всіх конкурентів.

Спам у соціальних медіа

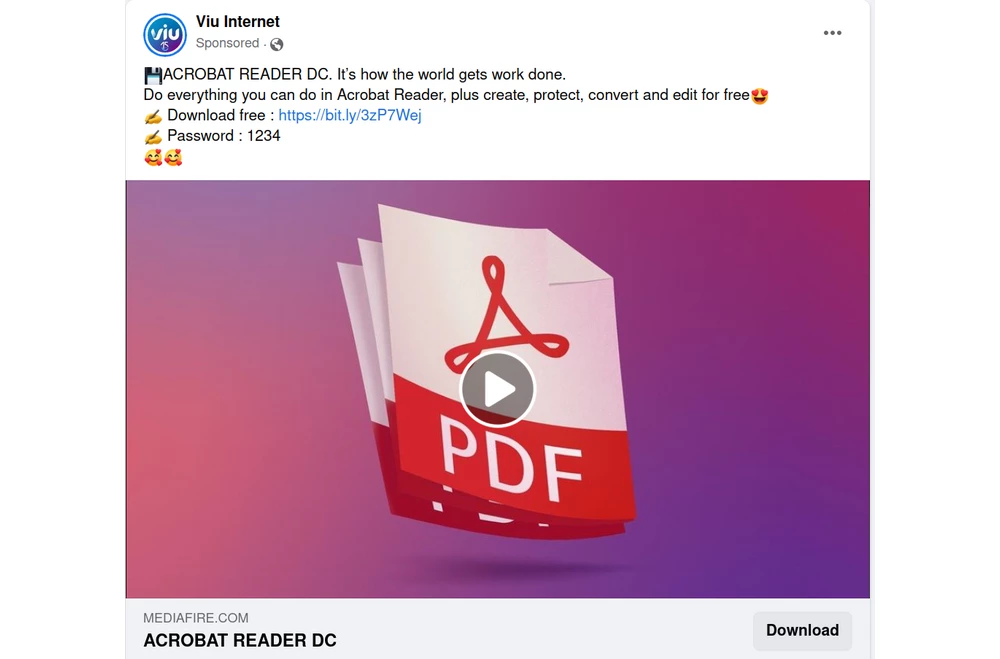

Акаунти в соціальних мережах, особливо ті, що належать знаменитостям чи відомим організаціям, загалом мають довіру своїх передплатників. Facebook, Twitter, Instagram - будь-яке соціальне медіа, до якого можна отримати доступ з ПК, підійде, головне - знайти акаунти, яким найбільше довіряють. Соціальний інженеринг чи попереднє внесення шкідливого ПЗ надає хакерам права доступу до облікових даних акаунту, і тут починається шоу.

Злочинці, які використовують цей метод для поширення RedLine, рідко падають в очевидний спам, який легко можна впізнати. Натомість вони намагаються виглядати достатньо переконливо з банерами, які містять деталі про організацію чи особу, та пов'язані з їхньою звичайною діяльністю. Наприклад, хакери за допомогою облікового запису провайдера Інтернету опублікували пост з посиланням на завантаження RedLine Stealer, що пропонує безкоштовне програмне забезпечення Adobe. Це щось, що люди можуть очікувати від провайдера, і вони можуть оцінити таку турботу про своїх клієнтів - і отримати наживку.

Вірус-крадіжка

Вірус-крадіжка, або завантажувач, є видом шкідливого програмного забезпечення, яке використовується для доставки іншого вірусу на заражений комп'ютер. Обширні мережі комп'ютерів, які працюють з вірусом-крадіжкою, широко пропонуються на Темній мережі, тому будь-хто може заплатити за завантаження свого вірусу на ці комп'ютери. Майстри RedLine не зневажають цим способом поширення, оскільки він доведений досить ефективним. Проблеми можуть виникнути, якщо мережа "використовується", тобто багато інших вірусів вже було доставлено, і більшість цінної інформації, швидше за все, вже була вилучена.

RedLine Stealer іноді використовується як "миттєве" навантаження завантажувачів. Це стається, коли хакери намагаються проникнути в систему якомога більш потайно, а потім, після отримання початкового доступу, розгорнути свій власний ряд зловмисних програм. Це зазвичай стосується задніх дверей SmokeLoader, які, в свою чергу, часто доставляються разом з вірусом-вимагачем STOP/Djvu. Крім того, зразки цього вірусу, доставлені за допомогою завантажувача, суттєво відрізняються від тих, що були доставлені іншим способом.

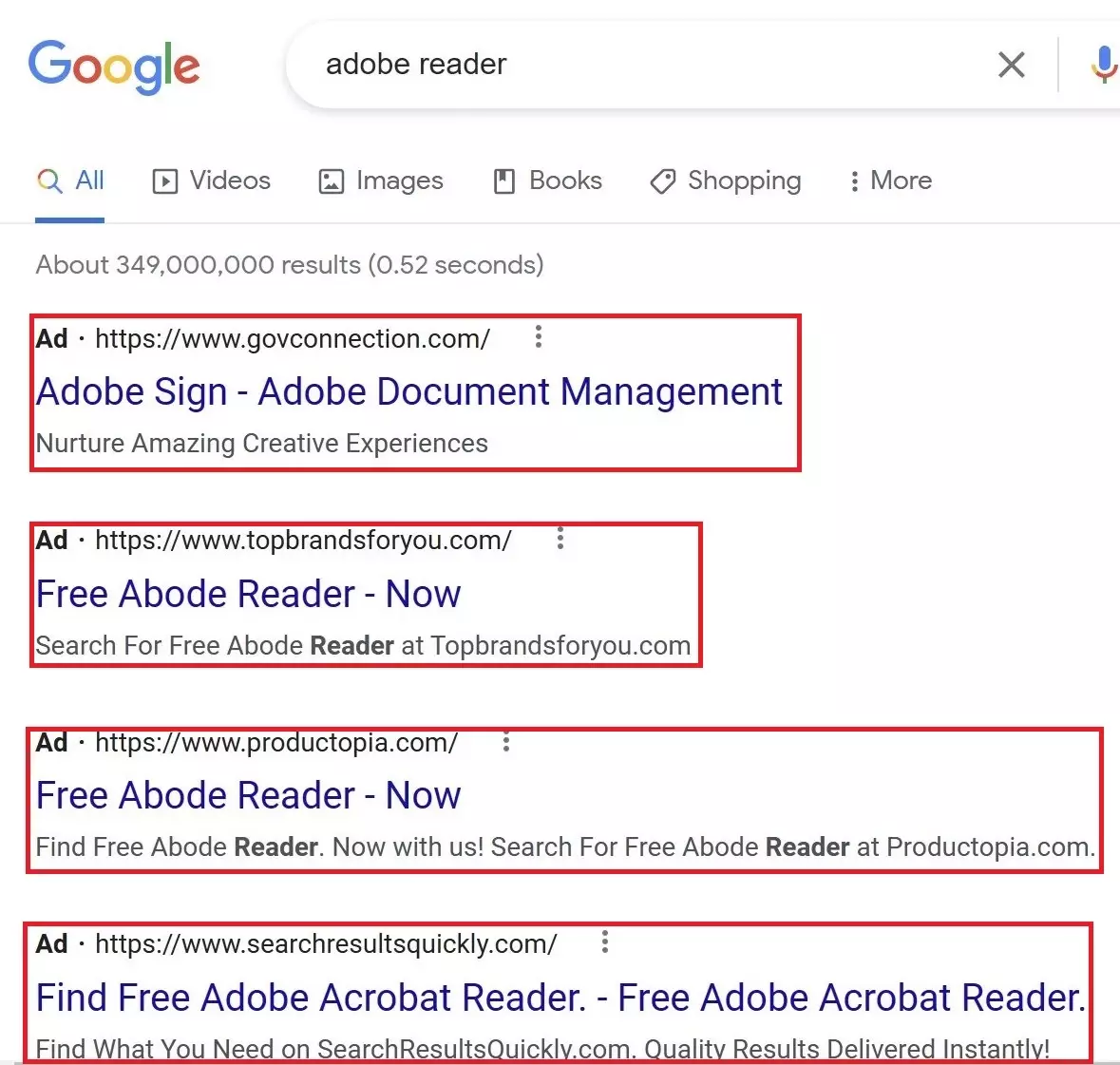

Малварна реклама в Google Search

Google вважається довіреною рекламною платформою, де як користувачі, так і рекламодавці можуть бути впевнені в тому, що вони бачать і на що натискають. Але як кажуть, ніколи не говори ніколи. Останні події з масовим потоком шкідливих оголошень у результатах пошуку Google стали дуже потужним методом поширення шкідливих програм. Це не перший випадок, коли щось шкідливе потрапляє в оголошення Google, але масштаб поточного випадку непередбачуваний. Найчастіше такі сайти реплікують веб-сайти розробників безкоштовного програмного забезпечення або офіційні сторінки для завантаження деякого допоміжного програмного забезпечення, такого як драйвери або набори інструментів.

У цьому випадку, шкідливе програмне забезпечення маскується під легітимний пакет програм - ZIP архів. Назва архіву нагадує те, що потерпілий має завантажити, заспокоюючи його увагу. У той же час, зразок в цьому архіві завантажений з нульовими секціями, тому він перевищує ліміт розміру деяких піщалок та антивірусного програмного забезпечення. Однак, він має всі функціональні можливості зразка звичайного крадія RedLine Stealer та готовий до роботи після розпакування.

Аналіз RedLine Stealer

Перш за все, давайте розглянемо, як розгортається RedLine після того, як він був доставлений на цільову систему. Вище ми згадували "криптор", який використовується для захисту рядків зловмисного коду, перед тим, як вони будуть запущені. Разом з обфускацією та унікальним упакуванням для кожного зразка, цей інструмент шифрування робить зразок досить складним для виявлення, незважаючи на відносну легкість його аналізу. Оскільки RedLine базується на C#, то він не дуже складний для інструментів зворотного інженерингу, тому повернення компілятора і перегляд коду не є складною задачею.

Одна з характерних особливостей RedLine порівняно з іншими вірусами-шкідливими програмами - це його форма прибуття. Це бінарний файл, що містить широкий вибір сміттєвого коду, який ускладнює виявлення антивірусним програмним забезпеченням. Фактичний вантаж міститься в архівному файлі .cab, зашифрованому за допомогою RC4 та розташованому серед розділу згаданого бінарного файлу. Три файли з цього архіву є фактичним вантажем, скрипт, який його запускає, та скрипт, який перевіряє середовище на наявність процесів роботи антивірусного програмного забезпечення. По-перше, цей скрипт запускається, і якщо він виявляє наявність визначених програм-антивірусів, подальше виконання скасовується. Але коли перевірка пройде успішно, вона просто передає виконання фактичному вантажу.

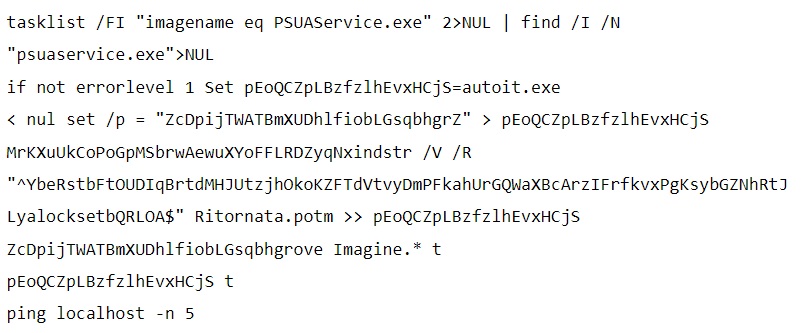

Щоб запустити себе, шкідливе ПЗ користується завантажувачем; останні версії RedLine Stealer використовують AutoIt скрипт, прикріплений до основної навантаження, але це не заважає йому використовувати будь-який інший варіант оболонки. Цей затемнений скрипт необхідний для розшифрування рядків шкідливого ПЗ, створення засобів для подальшого виконання шкідливого ПЗ та запуску навантаження. Щоб зберегти весь вміст .cab архіву, про який ми згадували вище, він створює папку в директорії Users/Temp. Він також копіює бібліотеку ntdll.dll, перейменовує її та додає її до цієї папки; всі подальші виклики до цієї бібліотеки будуть йти до цього екземпляра замість оригіналу. Ймовірно, це ще один крок проти виявлення - EDR рішення часто перевіряють виклики системних бібліотек.

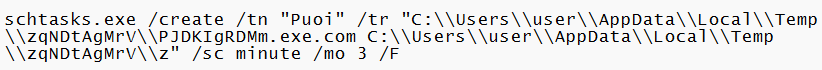

Установка в атакованому середовищі здійснюється з використанням Планувальника завдань (Task Scheduler). Крім того, RedLine Stealer створює ще одну теку в каталозі Temp, яка необхідна для зберігання сценарію завантаження шкідливого програмного забезпечення. Використовуючи командний рядок, шкідливе ПЗ створює завдання для запуску цього сценарію кожні 3 хвилини.

Поширення за допомогою дроппер-шкідливого ПЗ

Більшість часу RedLine Stealer виступає як автономне шкідливе ПЗ, і це визначає спосіб запуску, який ми описали вище. Однак у випадках атак на складні цілі, такі як організації, використання завантажувачів є більш поширеним – їхня хитрість є кращим вибором для добре захищених середовищ. Це, в свою чергу, змінює ланцюг дій, які передують виконанню шкідливого ПЗ. Більшість змін концентрується навколо того факту, що RedLine поширюється без зайвих "маскувальних" частин бінарного файлу. Однак глибоке шифрування, рекомендоване розробниками шкідливого ПЗ, достатньо, щоб запобігти виявленню цієї форми поширення.

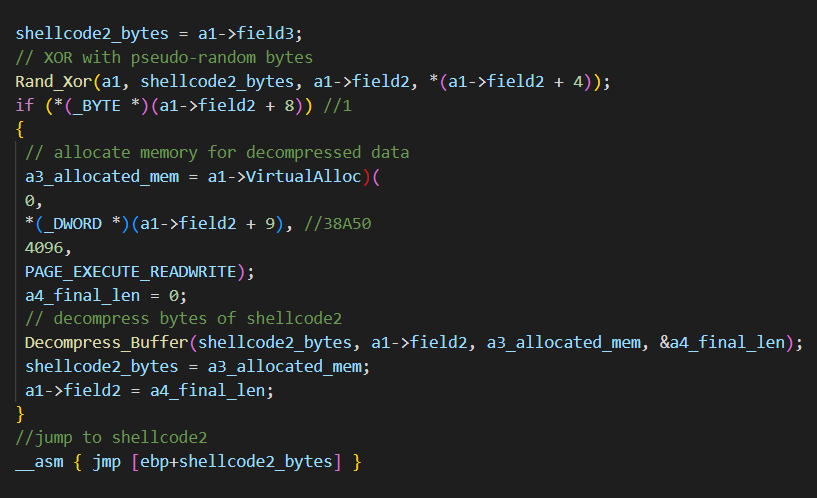

Після потрапляння в заражену систему та запуску, починається виконання шел-коду. Його звичайна мета полягає в розшифруванні RedLine Stealer та його впровадженні у системний процес, щоб зробити його невидимим. З використанням вбудованого ключа шифрування XTEA він розшифровує DLL, яка насправді є шкідливим кодом у формі .NET-збірки. Для розміщення розшифрованих та розпакованих рядків RedLine виділяє ділянку пам'яті за допомогою функції VirtualAlloc та захищає її привілеєм PAGE_EXECUTE_READWRITE.

На наступному етапі виконання передається іншій частині двійкового коду, яка здійснює перевірки на антианаліз. Але замість звичайного переліку процесів та пошуку тих, які відповідають піщерам або віртуальним машинам, він перевіряє конкретні значення середовища та запускає DLL-файли. Якщо змінна Cor_Enable_profiling має значення true (тобто 0x1), шкідливий код пропустить будь-яке подальше виконання. Те ж саме відбувається, якщо є clrjit.dll або mscorjit.dll - бібліотеки, що використовуються у процедурах налагодження .NET Framework.

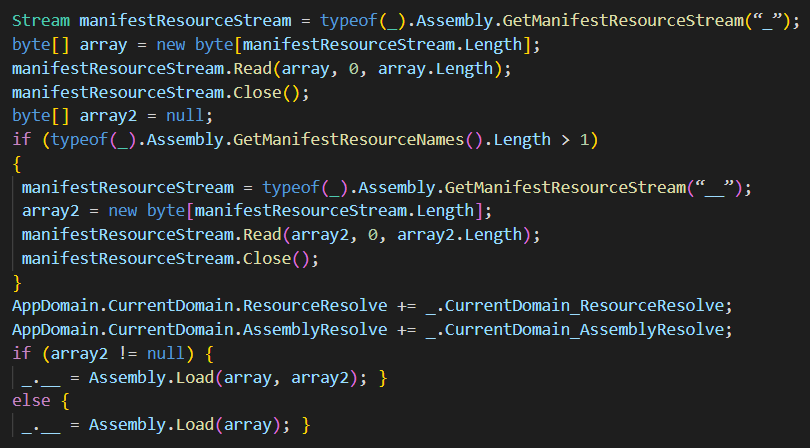

Якщо перевірки успішно пройдені, шкідливе програмне забезпечення продовжує завантаження основної частини своєї збірки з розділу Ресурси. Щоб викликати новий екземпляр .NET Framework, шкідлива програма працює з mscoree.dll, насправді, з її функцією CLRCreateInstance. Після цього RedLine Stealer завершує процес розпакування, викликавши функцію Assembly.Load.

Зв'язок зі C2

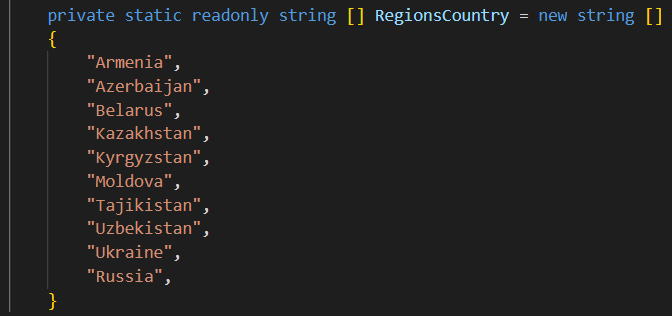

У будь-якому випадку, після розпакування та запуску, RedLine спробує зв'язатися з сервером керування та контролю. Однак, перед цим він також виконує так звану перевірку регіону. Якщо виявлена IP-адреса зараженого пристрою належить до країн колишнього СРСР, шкідлива програма скасовує виконання. Це досить типова поведінка для шкідливих програм, розробниками яких є жителі цих країн. Таку ж поведінку зафіксовано в шкідливій програмі SmokeLoader - вона зупиняє виконання, якщо виявляється заборонений регіон. Список регіонів захардкоджений, тому неможливо змінити налаштування без доступу до вихідного коду.

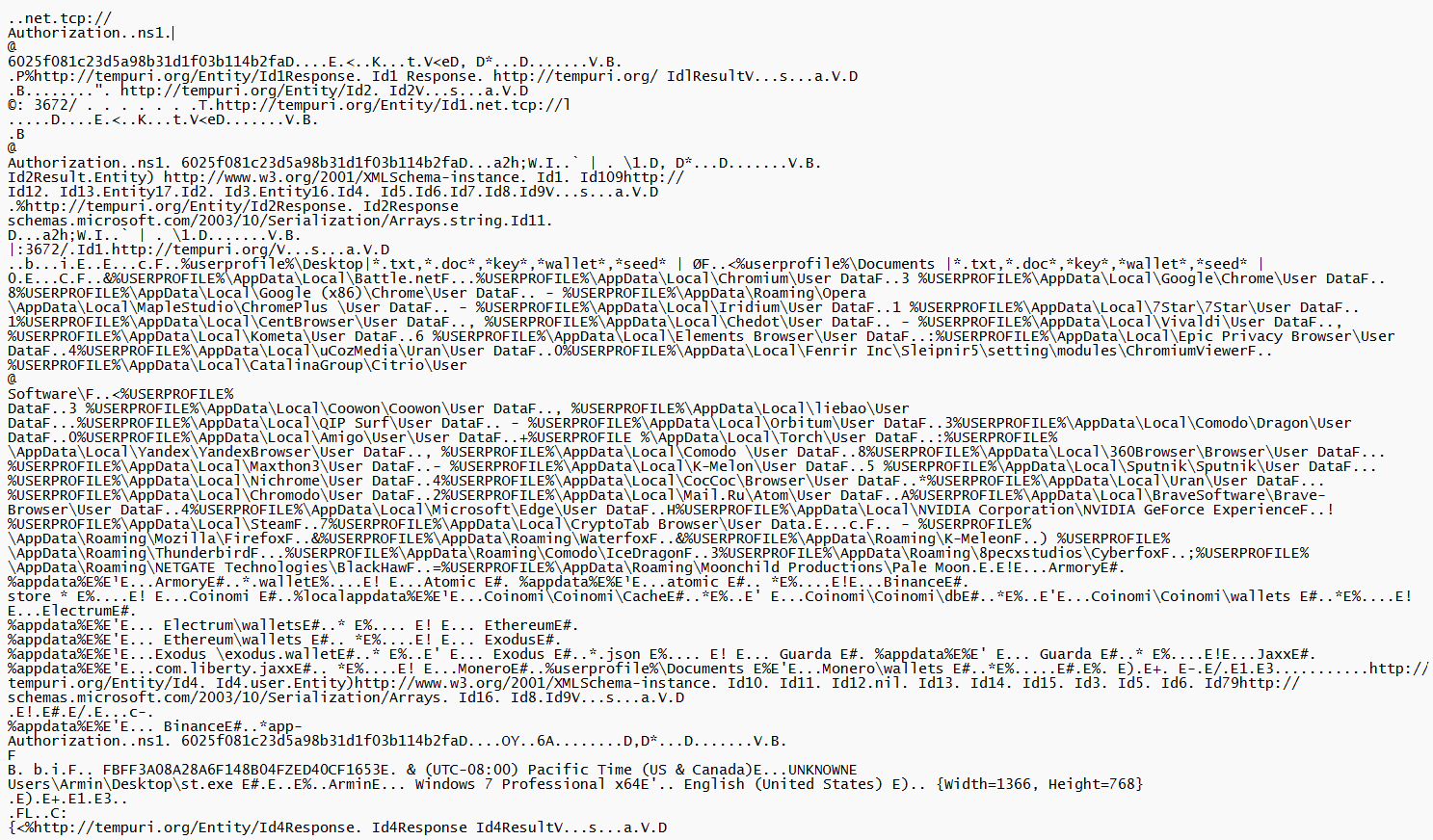

Блок даних, який відповідає за зв'язок із сервером команд, закодований в шкідливому ПЗ та використовує ту саму шифрування RC4 та кодування Base64, що й інші елементи зразка. Він містить інформацію про IP-адресу та ID бота. Зразок може містити численні IP-адреси та порти серверів команд, але майже завжди ми спостерігали наявність лише однієї адреси.

Початкове повідомлення потрібно лише для повідомлення C2 про новий заражений комп'ютер, тому воно містить лише ID бота та короткий текстовий повідомлення. Останнє зазвичай порожнє, але може містити щось відмінне, щоб групувати ботів тощо. Після початкового повідомлення з'являється запит HTTP GET, який очевидно запитує інформацію про конфігурацію. Остання визначає, які функції шкідливе ПЗ буде використовувати в інфікованій системі.

Для сканування каталогів, шкідливе програмне забезпечення отримує додаткові файли конфігурації, які містять інформацію про шляхи та типи файлів / імена файлів, які потрібно знайти. Для надсилання даних на сервер, шкідливе програмне забезпечення використовує запити HTTP POST з певним маркером ID у заголовку повідомлення. Цей номер може варіюватися від 1 до 24; кожен з них відповідає певному типу даних. Шкідливе програмне забезпечення автоматично формує та надсилає запит POST після успішного вилучення певного типу даних.

Крадіжка даних RedLine

Перша і найголовніша функціональність RedLine Stealer полягає у розвідці оточення, в якому він працює. Це не про антивиявлення та антианаліз трюки, а про наявність повного відбитку системи. Шкідливий код здатний виконувати цю дію, навіть якщо отримує порожню конфігурацію від C2, тобто це його базова функціональність.

- Часовий пояс

- Мови

- Інформація про обладнання

- Ім'я користувача

- Версія та збірка Windows

- Знімок екрану

- Встановлені браузери

- Встановлене антивірусне програмне забезпечення

- Поточні процеси

З використанням конфігурацій, RedLine Stealer може збирати набагато ширший спектр даних, включаючи паролі різних категорій, номери банківських карток та гаманців криптовалют, а також дані з веб-браузерів та кількох конкретних настільних програм. Давайте розглянемо кожне джерело даних.

Веб-браузери

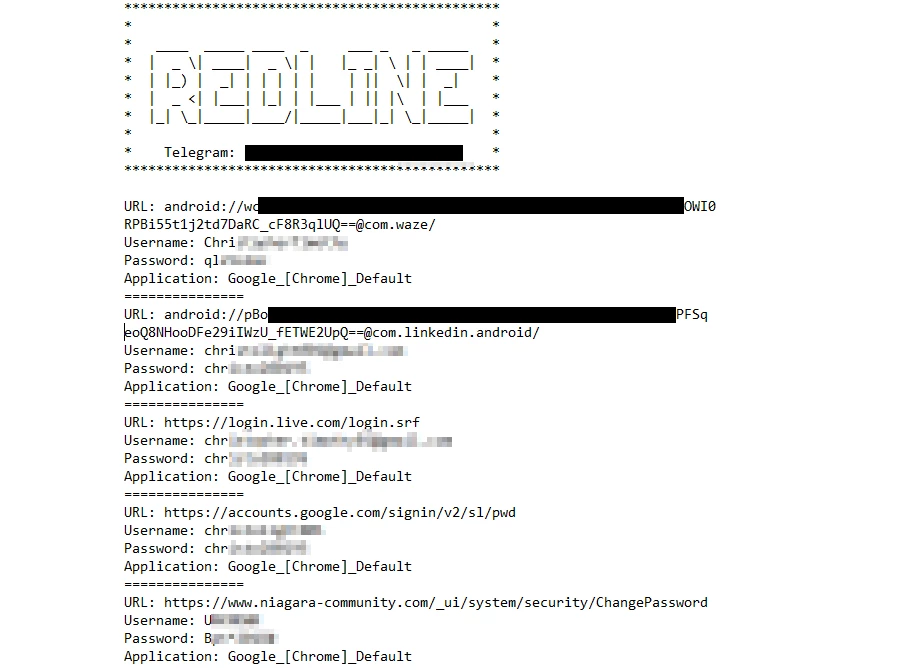

RedLine може взламувати безліч веб-браузерів - від улюблених, таких як Chrome, Opera та Firefox, до альтернатив на основі Chromium та Quantum. Ключові моменти тут розділені на дані в браузері та дані з додатків, що пов'язані з гаманцями криптовалют. Stealer може брати збережені паролі та дані кредитних карток з форм AutoFill. Фактично, він може збирати все, що знаходить в автозаповненні, оскільки це його основний спосіб крадіжки даних з браузерів. Ще одна річ, яку RedLine Stealer шукає в веб-браузерах, - це файли cookie. Залежно від того, як браузер зберігає файли cookie (тобто у вигляді зашифрованого файлу або в межах бази даних SQL), шкідливе програмне забезпечення також може їх видобути.

Розширення браузера - трохи інша історія. Зловмисне програмне забезпечення привносить дуже великий список розширень, які використовуються для управління гарячими криптовалютними гаманцями. Зловмисне програмне забезпечення сканує файли веб-браузера, щоб знайти деякі з них. Потім воно викидає дані, пов'язані з усіма збігами (або пропускає їх, якщо нічого не знайдено). Воно спеціально націлюється на паролі та файли cookies, пов'язані з цими розширеннями, копіюючи все, що знаходить, до своєї папки з файлами. Список гаманців, на які воно націлюється, наведено нижче:

| Metamask | EqualWallet | MathWallet |

| Coinbase | BinanceChain | BraveWallet |

| GuardaWallet | YoroiWallet | Tronlink |

| NiftyWallet | JaxxxLiberty | Phantom |

| Oxygen | MewCx | GuildWallet |

| SaturnWallet | RoninWallet | TerraStation |

| HarmonyWallet | Coin98Wallet | PaliWallet |

| BoltX | BitAppWallet | NamiWallet |

| MaiarDeFiWallet | Authenticator | iWallet |

| Wombat | AtomicWallet | TonCrystal |

| KardiaChain | LiqualityWallet | XdefiWallet |

Настільні програми

RedLine Stealer звертає особливу увагу на 3 настільні програми. Це Discord, Steam та Telegram Messenger. Основна мета - захоплення сесії та крадіжка файлів, пов'язаних з сесіями (у Telegram). Перша та друга програми мають схожий спосіб управління сесіями, який ґрунтується на токенах. Атакуючи їх, шкідливе програмне забезпечення переходить до їх каталогів у AppData\Roaming та пересувається по їх файлам, шукаючи токени сесій. Шкідливе програмне забезпечення знає шаблони назв, які використовуються як для Steam, так і для Discord, і шукає саме файли, що відповідають цьому шаблону.

Telegram має інший механізм управління сесіями, який не дозволяє використовувати цей трюк. З цієї причини, RedLine Stealer забирає всі можливі файли, пов'язані з сесією користувача, збережені в папці AppData\Telegram Desktop\tdata.

Додатки VPN та FTP

RedLine може викрасти логіни та паролі до декількох послуг VPN та FTP. Серед них OpenVPN, NordVPN, ProtonVPN та FileZilla. Для VPN він просто шукає файли конфігурації в їх каталогах користувача. Наприклад, щоб отримати дані користувачів в NordVPN, він шукає його каталог - AppData\Local\NordVPN - та файли з розширенням .config. У цих файлах він шукає вузли "//setting / value".

OpenVPN та ProtonVPN відрізняються тільки шляхами до каталогів та розширеннями файлів конфігурації (.ovpn для OpenVPN). Дані для входу в FTP викрадаються шляхом розбору відповідних файлів конфігурації в кореневому каталозі. Для FileZilla це recentservers.xml та sitemanager.xml.

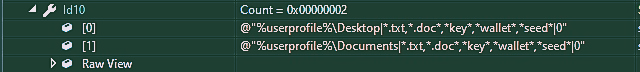

Певні файли / каталоги

Окрім попередньо визначених категорій даних, RedLine Stealer може зловити будь-які файли, якщо його господар так вирішив. Він приймає пошук файлів певного формату та назв, господар також може попросити шкідливе програмне забезпечення отримати всі вміст каталогу з певною назвою. Ця функція може бути корисною під час цілеспрямованих атак, коли зловмисник знає, що можуть бути цінні файли (блупринти, звіти тощо), але вони виходять за межі можливостей модулів, які націлені на дані облікового запису користувача.

Захист від RedLine

Як і будь-який інший високорозвинутий шкідливий код, краще уникати появи RedLine, ніж готуватися виправляти систему після атаки. Проактивні методи ґрунтуються на тому, як шкідливий код поширюється на вашу систему.

Будьте обережні з повідомленнями в соціальних мережах та електронній пошті. Звичайно, вони загалом не становлять загрози, але хакери сподіваються, що ви думатимете саме так. Техніки імітації, які досить часто використовують оператори RedLine Stealer, дозволяють їм виглядати природно, особливо зважаючи на те, що вони загалом розповсюджують повідомлення, які відповідають їхньому обману. З цієї причини ви повинні перевіряти кожну "щедру пропозицію" двічі - наприклад, на їхньому офіційному веб-сайті. Якщо немає відповідної інформації або оголошення про будь-який подарунок або партнерство - утримуйтеся від цього.

Будьте уважні при натисканні на рекламу. Malvertising може привести до різних проблем - від небажаних програм до рекламного ПО. Але RedLine-паразити на рекламі Google вважаються безпечними та вільними від подібних речей. Тому вони несуть ще більше небезпеки - і жахлива статистика останньої кампанії, пов'язаної з шкідливими оголошеннями в результатах пошуку Google, підтверджує цю тезу. Щастить, URL-адреси сторінок, які просуваються цими оголошеннями, досить легко відрізнити від оригінальних. Інший порада - уникайте будь-якої реклами в результатах пошуку та прокручуйте вниз до фактичних сторінок - тоді ви натискатимете тільки на справжнє.

Використовуйте передові засоби безпеки. Це як проактивний, так і реактивний захід, оскільки він допоможе усунути складні загрози, такі як дропер-шкідливе ПЗ, та запобігти подальшим спробам. Для корпоративної безпеки, такі речі, як система розширеного виявлення та реагування, SIEM, брандмауери та UBA є важливими - і перша з них створює опору для всієї системи кібербезпеки. Але навіть для одного користувача, мати надійну програму, яка знайде та здолає будь-яку загрозу, є хорошим рішенням.

Інформація про IoC крадіжки RedLine

Хеші

SHA256: 2b173e6cde1985b8f98e19458e587a0bb2cb4d3ca2f43fbe90317148733c8c19 SHA256: 33a58fe28fd4991d416ec5c71ed1a3902fa1b3670f0c21913e8067b117a13d40 SHA256: 6b1a6e9d2fd406bd64d19f83d5d2da53daf81cb77deafd44093e328632c812e6 SHA256: 9b83295232742e7441e112964f0cc24b825f5c7367589781ce3cacf8516c47e5 SHA256: b386457fb2917a1e71aa8f8e24ce577984a2679d518cf0c098d6175f6410b569 SHA256: 87789525666ff30d7866ebd346e712e5cb17a029e892036d2798c29568e44ce2 SHA256: b3a7841c382f8037f81b90744e527677bf00e9d1e535e54c720bf9c201046285 SHA256: f9be3f2ebd3654b7ecc41d482840872e1daaede423dff221f925acc4c72a6ce3 SHA256: 4dbf6414e86f128d65b575fe220d5346a258c2b9c188c886a93bb9293291fceb SHA256: b23551685f437c0209057195a157c249b4f5489b5237c15a8c641190eedd0ada SHA256: 3dbb485f94bffbb6e070780451ccda0c651520b651ae9f2f763a8ff9fa70060e SHA256: b41e1a0228c495766f452ae25f5cf0ec032f4e5440b02beafc75af05b80a01b5 SHA256: 1e82ed7a9d804175a7b412ac27314dbdf2e2c3453aca9954a12a30a521f47a8d SHA256: 6c1b0a6370877b232e230baa8703139865662584854a4f8306c387baa1185b50 SHA256: 05321f9484b678c42a2e08e86f0674093eeb69b9a2c47608439946601cf098c1 SHA256: 2a2a05359afeb631127ebbb8d2d2f2c4c4e3f613a9e1e0fd3287e14577c2578f

MD5: c26fb943ff2fe11908905fc573975970 MD5: 76cb8ef17282d3e07be6f4c7ea3a4075 MD5: 651acd24fd7ca46d6c41676e58f655c7 MD5: eacee8508d4a8f42ab3d77d308260460 MD5: 280b496b1556d2beea8f7b9b7958d7cd MD5: 37e07863b33d8c7a3355a3c0e1668520 MD5: 1716bf4f93fc704a463c6517ec22fed5 MD5: b7649de5628e2c6b2be40b6d2fe115c5 MD5: abce7bb76cd0b298f352761c961c8727 MD5: 9b25deede4511de18e00c1214ba32532 MD5: 918fee161ff85beba22b171f1e401cce MD5: 85a7d125f19102f0e504443c721a850c MD5: 79f29087b398759dea999db7057989c4 MD5: 657e36feb61d77e8d2d9da0833c9b8e8 MD5: 374c04c530c8e3a4f82535e0be2c748c MD5: 7fc7660c4586ac5b6cf63d2bfa616867

IP адреси

| 95.217.146.176:4287 | 162.55.188.117:48958 | 8.9.31.171:21237 |

| 77.91.78.218:47779 | 88.198.124.103:40309 | 20.100.204.23:41570 |

| 193.233.20.13:4136 | 103.169.34.87:27368 | 207.246.70.132:23 |

| 95.216.27.23:42121 | 89.23.96.224:39812 | 88.218.171.68:20005 |

| 192.227.144.59:12210 | 193.57.138.163:28786 | 79.137.192.41:40084 |

| 77.73.131.143:3320 | 185.106.93.132:800 | 77.73.134.78:38667 |

| 70.36.106.161:10456 | 142.132.186.212:8901 | 138.128.243.83:30774 |

| 45.95.67.36:36262 | 213.166.71.44:10042 | 137.74.157.83:36657 |

| 51.161.104.92:47909 | 193.233.20.12:4132 | 147.135.165.21:36456 |

| 82.115.223.77:38358 | 135.181.204.51:20347 | 103.73.219.222:26409 |

| 45.15.157.156:10562 | 185.11.61.125:22344 | 116.203.231.217:39810 |

| 178.20.45.6:19170 | 45.83.178.135:1000 | 142.132.210.105:29254 |

| 95.217.14.200:34072 | 45.15.156.205:12553 | 176.113.115.17:4132 |

| 185.106.93.207:35946 | 193.233.20.11:4131 | 157.90.117.250:45269 |

| 190.2.145.79:80 | 185.94.166.20:80 | 95.217.146.176:4286 |

Примітка: великі та довгострокові C2, тобто ті, що мають безліч з'єднань, позначені жирним шрифтом.

MITRE ATT&CK

| Technique ID | Name | Technique ID | Name |

|---|---|---|---|

| T1566 | Phishing | T1539 | Steal Web Session Cookie |

| T1552 | Unsecured Credentials | T1204 | User Execution |

| T1555 | Credentials from Password Stores | T1113 | Screen Capture |

| T1614 | System Location Discovery | T1124 | System Time Discovery |

| T1007 | System Service Discovery | T1087 | Account Discovery |

| T1518 | Software Discovery | T1057 | Process Discovery |

| T1120 | Peripheral Device Discovery | T1571 | Non-Standard Port |

| T1095 | Non-Application Layer Protocol | T1041 | Exfiltration Over C2 Channel |