Що таке руткіт?

April 05, 2025

Функції руткіта

Як можна зрозуміти з назви, руткіт (англ. Rootkit) — це програма, яка надає вам низькорівневий контроль над зараженою системою. Тут «низький рівень» означає не поверхневий доступ, а можливий доступ із найглибших рівнів - на кшталт рівня драйверів основних приладів ПК. Хоча більшість комп’ютерних вірусів запускаються просто як програми, деякі типи зловмисного програмного забезпечення потребують доступу на рівні драйвера або навіть глибше.

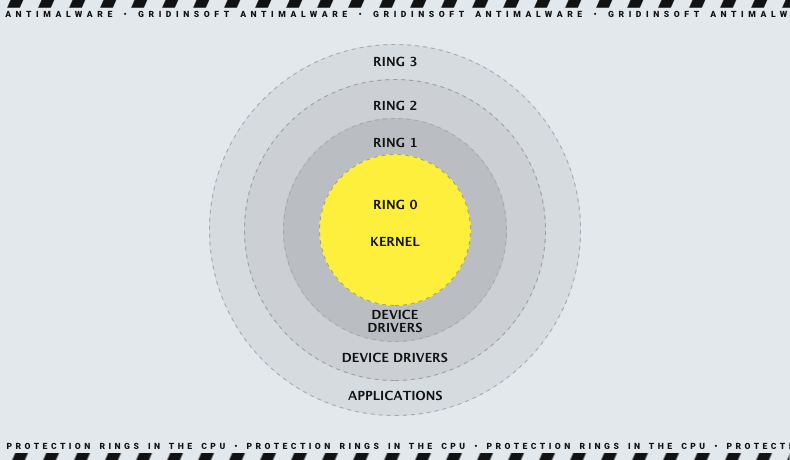

Важливо згадати, як ваш комп’ютер виконує програми, які ви запускаєте. Існує чотири ієрархічні рівні, які називаються кільцями захисту, які визначають права, які програми мають під час їх обробки вашим ЦП. Ті, які розміщені на вищому кільці, не можуть контролювати програми на нижніх кільцях. Кільце 0 надається ядру операційної системи, кільце 1 - драйверам основного апаратного забезпечення (ЦП, відеокарта, дискові накопичувачі), а кільце 2 - програмам з низькорівневими правами доступу, які можуть змінювати властивості апаратного забезпечення. Кільце 3 використовується більшістю програм сторонніх розробників, оскільки їм не потрібні глибокі дозволи. Впровадження шкідливого програмного забезпечення в Кільце 2 означає, що ви маєте контроль над усіма програмами користувача; на кільці 1 - майже над усім, що відбувається на комп’ютері.

Руткіт — це програма або набір інструментів, які дозволяють особі, яка ним керує віддалено, отримувати доступ до зараженої системи на рівні будь-якого кільця та керувати нею, як вона хоче. Він все ще буде небезпечним в одиничному режимі, але навряд чи його можна використовувати для заробітку грошей жертвам, як це роблять усі інші віруси. Ви можете пошкодити заражену систему, вивести її з ладу або навіть зіпсувати прилади, але це не принесе вам жодної копійки. Поки вам не вдасться впровадити інше, прибуткове шкідливе програмне забезпечення.

Руткіт у поєднанні з іншими вірусами

Зловмисне програмне забезпечення Rootkit є надзвичайно корисним, коли потрібно дати іншим вірусам можливість максимально глибоко інтегруватися. Такі дозволи пропонують кіберзлочинцям доступ до всіх дисків і навіть усієї мережі. Звичайно, такий грубий інструмент рідко використовується для нападів на окремих людей. Атака на окремих користувачів за допомогою руткітів та інших зловмисних програм схожа на стрільбу по горобцям з танку. Однак проти корпорацій чи інших організацій, які використовують комп’ютерні мережі та центри обробки даних, це саме те, що потрібно.

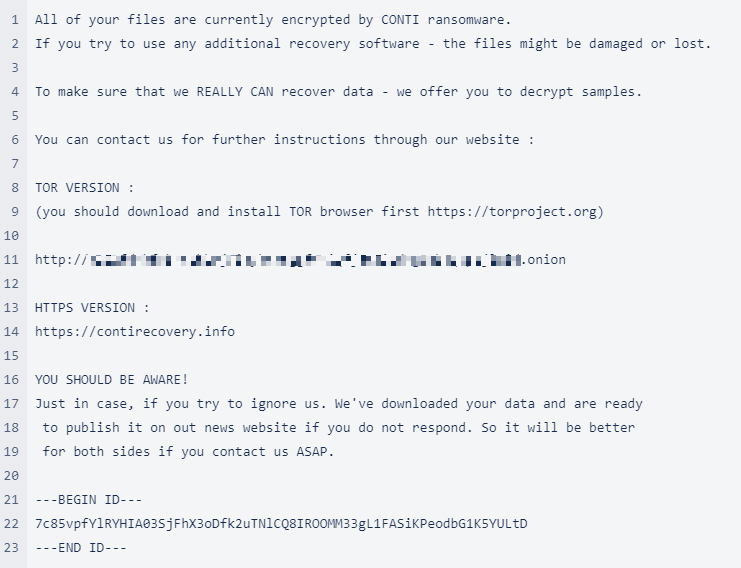

Атаки на корпорації зазвичай комплектуються шпигунським програмним забезпеченням, шифрувальником-вимагачем або тим і іншим одночасно. Руткіт діє як аперитив до основної страви – зашифрованих файлів і вкрадених даних. І те, і інше може коштувати корпораціям мільйони доларів, а в разі витоку конфіденційної інформації ви також можете очікувати репутаційних втрат. І все це веселощі забезпечує одна дрібниця, яка сидить глибоко у вашій системі та тримає ворота відкритими. Але як працює руткіт?

Як це працює?

Не всі сучасні операційні системи на 100% невразливі до атак зловмисного програмного забезпечення. Навіть найновіші Windows і macOS мають певні недоліки безпеки - їх просто ще не виявлено. Ті, про які було повідомлено зазвичай виправляються в найближчих оновленнях. Проте, багато компаній не стежать за регулярними оновленнями системи та програмного забезпечення. Деякі просять своїх співробітників оновлювати свої комп’ютери вручну, але вони скоріше створять більше мемів про оновлення Windows, ніж оновлять їх. Саме ці вразливості використовуються руткітами для підвищення привілеїв.

Але безпекові шпарини в операційних системах не такі масові, і ними не дуже просто скористатися. Більшість уразливостей, якими користуються хакери, знаходяться в сторонніх програмах. MS Azure, Office і Outlook, майже всі продукти Adobe і програми від інших постачальники сповнені недоліків безпеки, які дозволяють кіберзлочинцям здійснювати свої атаки. Руткіти, які вони використовують, часто створюються спеціально для використання вразливостей у певних програмах, які використовує цільова компанія. Ці списки програм, їх версії та вся інша інформація, яка може бути корисною під час атаки, збирається під час OSINT-операцій.

Порушення системи безпеки зазвичай є результатом поганого або недалекоглядного дизайну програмного забезпечення. Ці недоліки зазвичай дозволяють користувачеві виконувати код із вищими привілеями або запускати певні функції без видимих ознак. Кіберзлочинці використовують таку здатність для виконання шкідливого коду з максимальною ефективністю. Коли ви запускаєте макрос MS Office або відкриваєте шкідливе посилання в документі Adobe, шахраї отримують цю можливість і запускають віруси. Ви можете знайти список усіх виявлених уразливостей на веб-сайті CVE Mitre.

Атака руткіта крок за кроком

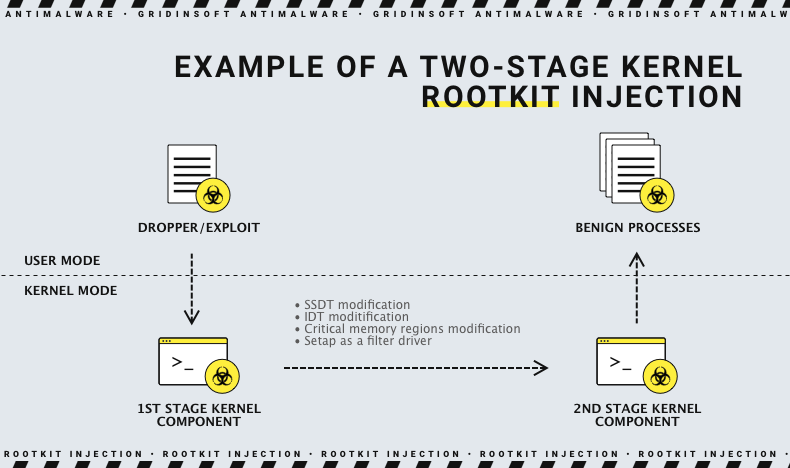

Коли руткіт доставляється на комп’ютер у корпоративній мережі, він намагається використати одну з вад, щоб дозволити собі виконання на найглибшому доступному рівні. Такі права дозволяють шахраям заражати всі інші комп’ютери в мережі та, що важливіше, здійснювати брутфорс-атаку на контролер домену (КД). Доступ до КД означає управління комп'ютерами в мережі і сервером. У компаніях, де мережа не кластеризована, це може означати паралізацію всього офісу. Для невеликих компаній це зазвичай означає дні простою, офіси великих компаній можуть зупинятися на тижні.

Кіберзлочинці не створюють нічого нового. RDP-атаки та електронні листи-приманки є альфою й омегою всіх сучасних кампаній із поширення зловмисного програмного забезпечення, але навіть надалі у дії немає нічого нового. Після успішного запуску руткіта шахраї починають підбір паролю до контролера домену та інших комп’ютерів. Одночасно завантажується та запускається додаткове зловмисне програмне забезпечення - уже з підвищеними привілеями. Комп’ютери в мережі заражаються, і коли КД падає, шахраї запускають шпигунське програмне забезпечення та починають завантажувати дані з серверів.

Викрадені дані є джерелом додаткових грошей для шахраїв. Особиста інформація клієнтів, дані про фінансову статистику чи виробничі плани компанії – усе це дорого коштує в Darknet. Невідомі виконавці роблять ще щедріші ставки, якщо є інформація про клієнтів конкретної клініки, страхової компанії чи фірми з кібербезпеки. Однак деякі компанії платять додатковий викуп, який просять шахраї, щоб уникнути публікації цієї інформації. Іноді цей «другий» викуп досягає суми початкового — за розшифровку файлів.

Як поширюються руткіти?

Як було зазначено, вони поширюються через класичні способи початкового вторгнення при кібератаці. Технологія RDP чудова, але її використовували надто рідко, щоб помітити і виправити всі недоліки до пандемії. Але попри на всі спроби Microsoft заблокувати ці злами, компанії не поспішають оновлювати своє програмне забезпечення. А хакери за такий подарунок лише кажуть «дякую». Ще більше вдячності вони висловлюють працівникам, які відкривають усі вкладення до електронних листів і дозволяють макроси в документах Office.

Коли справа доходить до нападу на окремих осіб (жартома чи для вандалізму), руткіти розповсюджуються як інструменти для налаштування ОС, оптимізатори системи чи оновлювачі драйверів, тобто псевдоефективне програмне забезпечення. Іноді хитрі користувачі додають їх в перепаковану версію Windows і розкладають на торрент-трекерах або деінде. Потім вони можуть робити все, що завгодно, з користувачами, які встановлюють його на своїх ПК.

Read also: SYMBIOTE Backdoor and Rootkit Dropper Revealed

Як зупинити руткіт?

Цьому досить легко протистояти, якщо знати, як це діє, і це не щось нестримне чи незвичайне. Руткіти використовують старі та добре відомі речі, як було показано раніше, тому досить легко зробити вашу систему чи навіть усю мережу невразливою для впровадження зловмисного програмного забезпечення. Ми дамо вам кілька порад, від профілактичних до захисних.

Не впускайте його всередину

Ваші працівники повинні бути обізнані про розсилання спаму електронною поштою та інші форми соціальної інженерії. Хтось може слухати інформацію, але не звертати на неї уваги і продовжувати робити небезпечні речі. Але виникає питання «Чому його/її досі не звільняють?», а не «як змусити його/її дотримуватися правил безпеки?». Це те саме, що палити в кімнаті з кисневими балонами чи катати ртутні кульки по підлозі офісу.

Налаштуйте простий обліковий запис користувача для співробітників

Починаючи з Windows Vista, ця операційна система може запитувати пароль адміністратора для запуску програми, яка запитує права адміністратора. Люди за інерцією користуються обліковими записами адміністратора, хоча в цьому немає потреби. Попри того, що руткіт все ще може знайти спосіб підвищити привілеї, йому потрібно буде підвищити не лише права програми, яку він використовує, а й права облікового запису користувача. Більше кроків → більше часу → більше шансів бути зупиненим.

Використовуйте програмне забезпечення для захисту від шкідливих програм

Ідеальним варіантом для компаній є корпоративне рішення для захисту мережі. Це запобіжить поширенню зловмисного програмного забезпечення мережею та зупинить його спроби використати порушення безпеки. Якщо ви не можете собі це дозволити або не хочете, щоб у мережі працювала така величезна річ, ви можете створити належний захист від шкідливих програм за допомогою класичних антивірусів. GridinSoft Anti-Malware ідеально підійде для цієї мети - без будь-яких надмірних функцій і з проактивним захистом.

Регулярно оновлюйте програмне забезпечення

Руткіти будуть марними, якщо система не матиме жодної з відомих уразливостей. Звичайно, все ще існує ймовірність того, що шахраї скористаються вразливістю нульового дня. Але краще мати тільки цей ризик, ніж мати всі недоліки, доступні для експлуатації + шпарини нульового дня. На щастя, сьогодні постачальники програмного забезпечення пропонують виправлення безпеки майже щотижня. Просто стежте за цим і регулярно встановлюйте оновлення.

Кластеризуйте мережу

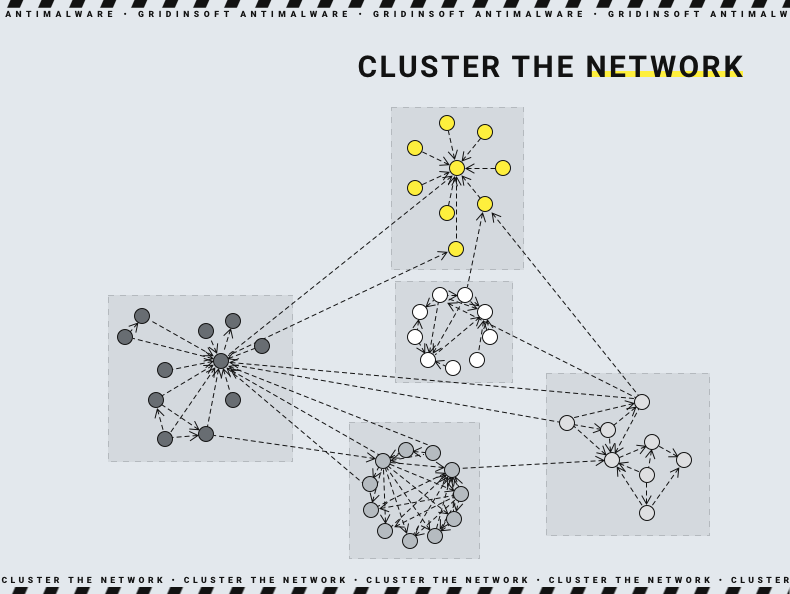

З’єднання всієї мережі з одним контролером домену є ідеальною ситуацією для хакерів. Звичайно, таку мережу набагато легше адмініструвати, але вся мережа одночасно пошкоджується, коли справа доходить до кібератак. Якщо зловмисне програмне забезпечення (як правило, шифрувальник або шпигунське програмне забезпечення) завершить свою діяльність, ви не зможете використовувати жоден із комп’ютерів у мережі. Усі файли зашифровано, облікові дані викрадено, а повідомлення про викуп повсюди. Ваш офіс буде виключений з робочого процесу, що призведе до значних збитків. Тим часом, коли ви кластеризуєте мережу, лише її частина вийде з ладу в разі атаки, і зловмисникам доведеться докласти значно більших зусиль аби заразити інші ділянки мережі.

Ізолюйте сервери

Звичайно, набагато зручніше керувати серверами, сидячи на своєму робочому місці, ніж вештатися серверною кімнатою від однієї стійки до іншої. Але останнє набагато безпечніше у випадку кібератак. Важливо дотримуватись балансу – деякі профілактики та розгортання нових релізів можна робити віддалено. Але найчастіше доступ до сервера потрібно обмежити або дозволити лише після введення пароля.

Як руткіти виявляються та видаляються?

Виявлення та видалення руткітів вимагає використання антивірусів програм. Неможливо побачити будь-які ознаки його присутності, поки не стане надто пізно, і він має багато можливостей, щоб зробити себе більш стійким у атакованій системі. Проте їх виявлення також вимагає швидкої реакції. Такий час реакції може бути забезпечений функцією проактивного захисту, що дозволяє програмі перевіряти запущені процеси у фоновому режимі. Ось чому я ще раз рекомендую вам GridinSoft Anti-Malware. Цей застосунок має функцію, засновану на евристичному двигуні та нейронній мережі. Цей інструмент безпеки може ефективно протидіяти руткітам на ранніх стадіях проникнення зловмисного програмного забезпечення.

Read also: How to Prevent a Rootkit Attack?