Атака посередника (Man-in-the-Middle)

April 03, 2025

Атака Man in the Middle вважається застарілою загрозою. Більшість додатків можуть успішно фільтрувати спроби перехопити трафік і викрасти ключі. Однак це не означає, що ви можете вільно приєднуватися до будь-якої мережі та робити будь-що без остраху. Як і будь-який інший старожил, він полягається на легковажність і низький рівень знань.

Що таке атака посередника?

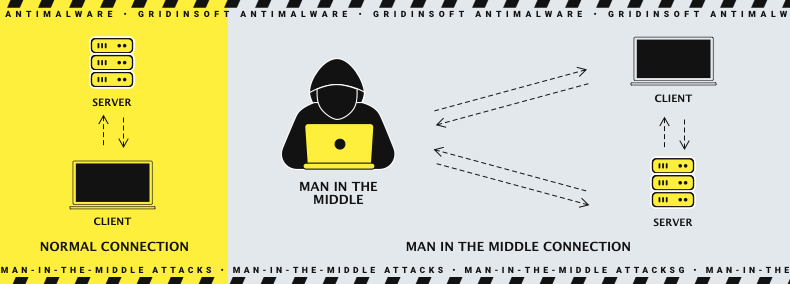

Атака Man-in-the-middle або MITM — це особливий спосіб прослуховування, який передбачає включення третьої сторони в спілкування двох. У комп’ютерному світі таке прослуховування може відбуватися, коли хтось іззовні (насамперед суб’єкт загрози) може бачити пакети, надіслані від клієнта до сервера. Шляхи реалізації цієї атаки, як і можливі прибутки, можуть бути дуже різними - залежно від того, на що розраховують хакери.

Як працює Man-in-the-Middle?

Давайте розглянемо приклад найпростішої атаки людини в центрі. Ви зайшли в бістро з незахищеним Wi-Fi. Це дуже зручно - вам не потрібно питати в офіціанта пароль і ви можете розслабитися, гортаючи стрічку, чекаючи свого обіду. Але хакер, який сидить у іншому кутку ресторану, так не думає. Він може перевіряти всі інтернет-пакети, що проходять через роутер, за допомогою спеціального програмного забезпечення. Перегляду цих пакетів може бути недостатньо, якщо вони зашифровані, але це не так: мережа не захищена. Отже, усі повідомлення, які ви надсилаєте через цю мережу, можуть бути прочитані зловмисником.

Такий базовий метод атаки MITM можна легко зупинити шифруванням пакета на етапі обміну ним із сервером. Ви можете побачити позначку «HTTPS» на початку будь-якої URL-адреси веб-сайту. Це означає, що всі пакети, які ви надсилаєте на цей сайт, а також ті, які він надсилає вам, зашифровані з протоколом HTTPS. Ці пакети неможливо без спеціального ключа, доступного лише клієнту та серверу. Але, якщо неможливо впоратись з чимось, це щось потрібно скерувати в потрібне русло.

Активне прослуховування

Більш просунутий приклад атаки MITM – це коли зламник не просто краде пакети в мережі, але також діє як посередник у з’єднанні між користувачем і сервером. Такий підхід вимагає більш досконалого програмного забезпечення, але значно підвищує ефективність такої атаки. Крім того, зловмисник також повинен мати повний контроль над мережею - в ідеалі, спеціальну прошивку для роутера. Підставою для цієї атаки може бути точка доступу, розміщена в людному місці, яка вже має мережу Wi-Fi. Зловмисник називає свою мережу так само, як легальну, і чекає підключення. Необізнані гості підключаться, вважаючи цю мережу альтернативною тій, яку пропонує заклад. Іноді заклади так дійсно роблять, щоб розвантажити маршрутизатори та дозволити всім гостям користуватися стабільним з’єднанням. Тому таке маскування досить ефективне.

Повний доступ до мережі дозволяє шахраям бачити надіслані пакети. Вони отримують усі запити, які клієнт надсилає на сервер, а також відповіді сервера. Отже, коли потенційна жертва намагається підключитися до сервера (тобто відкрити певний сайт) і отримати відкритий ключ, шахраї отримують усі ці запити. Потім вони надсилають ці запити на сервер, видаючи себе за оригінального користувача. Сервер не може відокремити шахрая від законного користувача, тому він просто надсилає відкритий ключ і запитувану інформацію. Таким чином, посередник легко прочитає пакети, оскільки вони не були зашифровані.

Класифікація атак Man-in-the-Middle

Методи та наслідки атак MITM відомі та можуть бути передбачені залежно від обставин. Тим не менш, для нефахівця важливо бачити деталі, щоб зрозуміти, що таке атака посередника. Ця атака існує вже більше двох десятиліть, тому аналітики були свідками та фіксували різні їх типи. Через це, власне, його ефективність, як і розповсюдження, настільки знизилися. Тим не менш, існує ще достатньо ситуацій, коли атаки MITM можуть відігравати значну роль.

За методом перехоплення пакетів:

По-перше, аналізуючи випадок атаки MITM, аналітики намагаються визначити, як шахраї отримали пакети, надіслані на або з пристроїв жертв. Для цього шахраї використовують три основні способи.

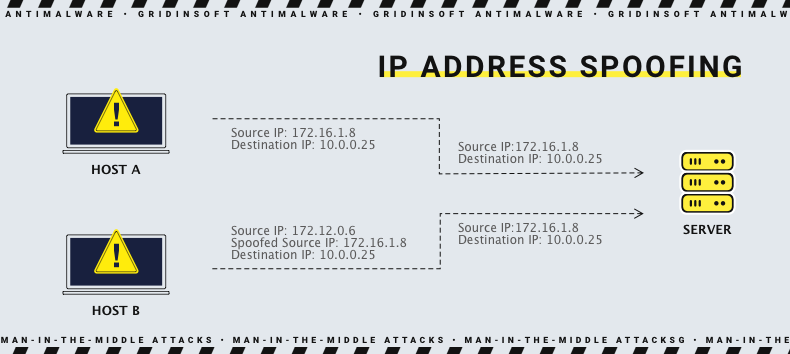

IP Спуфінг

Цей метод частково згадувався в абзаці вище. Зловмисник знаходиться прямо між сервером і користувачем і може бачити пакети, надіслані від сайту до користувача і навпаки. Однак йому не вистачає ключа розшифровки для читання цих пакетів. Щоб зробити це можливим і запобігти будь-яким тривогам, шахрай підробляє початковий IP-пакет, де клієнтський пристрій отримує відкритий ключ. Потім, маючи цей ключ, зловмисник збирає всі запити від клієнта, читає їх, а потім відправляє на сервер. І жертва, і сервер навряд чи підозрюють, що існує третя сторона.

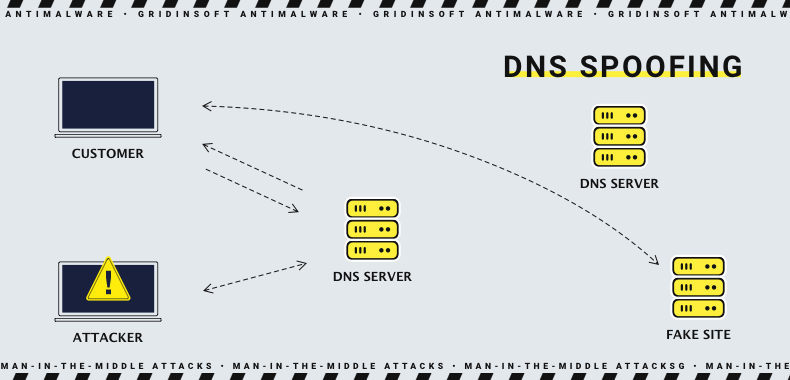

Спуфінг DNS

Більш складний трюк із більшим шансом викликати підозри. Для підключення до будь-якого веб-сайту, комп'ютер має знайти цей сайт у системі доменних імен (DNS). Контроль маршрутизатора дозволяє негідникам застосувати підроблений DNS до вибраного сайту, який приведе до адреси, вибраної хакерами. Коли жертва спробує підключитися до цього сайту, вона буде миттєво переспрямована на підроблену сторінку. Саме таку, яка потрібна шахраям. Ця сторінка часто є фішинговим веб-сайтом, який повторює дизайн сторінки входу в популярну соціальну мережу або сайт онлайн-банкінгу.

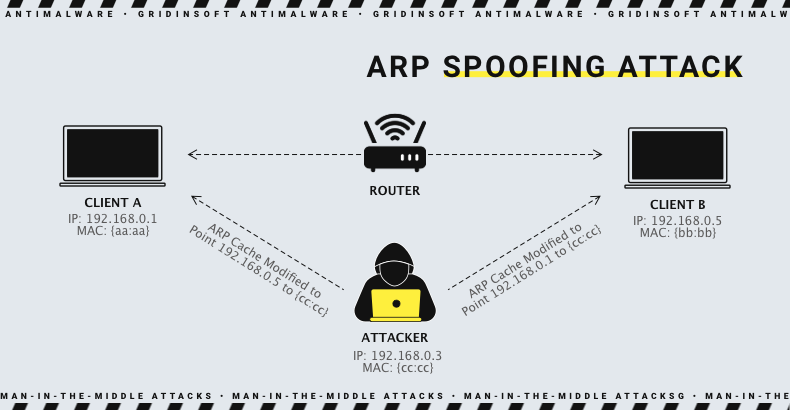

Спуфінг ARP

Ця тактика майже не використовується, оскільки ефективна лише в локальній мережі. Але це все одно може бути ефективним - коли шахраї діють зсередини корпоративної мережі, використовуючи комп'ютери, які їм вдається захопити. Зловмисники постійно надсилають у мережу модифіковані повідомлення ARP. Такі повідомлення використовуються для ідентифікації приладу іншими членами мережі. Таким чином вони змушують усі комп’ютери в мережі повірити, що цей комп’ютер є іншим або навіть сервером. Коли жертва намагається підключитися до цієї адреси, вона підключається до машини під контролем хакера. І, як і в попередніх методах, він може читати всі мережеві пакети, надіслані жертвою. Щоб зберегти видимість нормального з’єднання, шахраї надсилають пакети і до початкової кінцевої точки, перенаправляючи відповідь до жертви.

За методами зламу шифрування даних:

Як згадувалося, перехоплення пакетів марне, якщо їх зашифрувати. Більшість сучасних веб-браузерів і мережевих програм мають функції захисту даних, які унеможливлюють читання пакетів, навіть якщо вони надсилаються через незахищену мережу. Тим не менш, ті, хто вчиняє атаки Man-in-the-Middle, мають деякі козирі в рукаві.

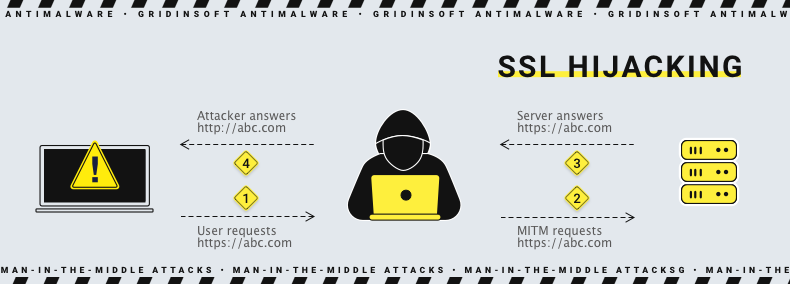

Викрадення SSL

SSL — це протокол шифрування, який забезпечує безпечне з’єднання між клієнтом і сервером. Щоб переконатися, що підключення є легітимним, кожна сторона отримує відкритий ключ у процесі рукостискання TCP. Шахрай вривається та передає обом сторонам підроблений відкритий ключ. Потім сервер і клієнт обмінюються пакетами, вважаючи, що вони мають захищене з’єднання. Тим часом справжній зв’язок контролюється людиною посередині.

Зачистка SSL

Цей вектор атаки передбачає перехоплення TLS-аутентифікації на початковому етапі підключення. Потім зловмисник знижує рівень підключення з HTTPS (де «S» означає "secured" (захищене)) до HTTP. Останній передбачає, що дані передаються без будь-якого шифрування. Таким чином, людина посередині може легко прочитати те, що жертва надсилає на сервер, оскільки шифрування відсутнє. Цей метод є ризикованим, оскільки деякі веб-браузери можуть повторно перевіряти тип з’єднання, щоб забезпечити використання безпечного (HTTPS), і у випадку викриття підробки - надіслати попередження жертві.

SSL BEAST

Така атака спрямована на використання вразливості TLS 1.0. Цей підхід вимагає введення зловмисного коду JavaScript у комп’ютер жертви. За допомогою цієї речі зловмисник може перехопити пакети. Таким чином CBC (ланцюжок блоків шифру) підробляється. Отже, шахраї можуть розшифрувати файли cookie та маркери авторизації. Вони можуть легко увійти з ваших облікових записів на сайтах, які ви відвідали через заражену мережу.

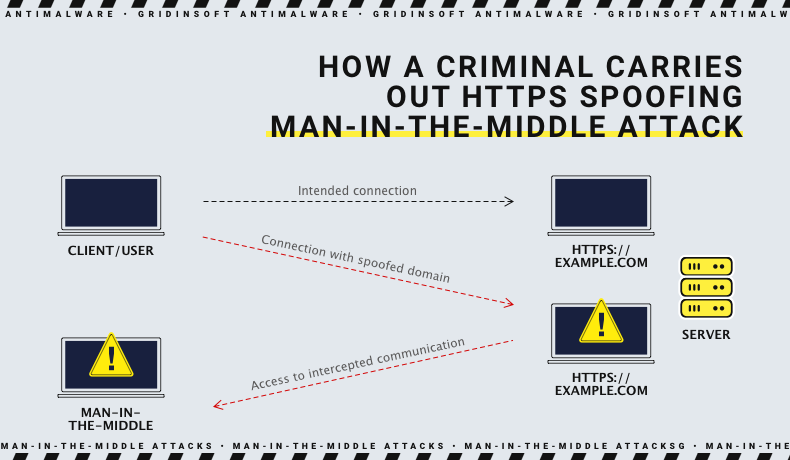

Спуфінг HTTPS

Ця тактика передбачає створення підробленого сертифіката та надсилання його у браузер жертви, поки остання підключається до сайту, який спочатку вважається безпечним. Жертва обмінюється пакетами з сервером, думаючи, що вони зашифровані та безпечні, але це не так. Посередник може легко прочитати всі мережеві пакети.

Застарілі варіанти:

Є також два способи розшифровки файлів, які сьогодні не дуже популярні. Як правило, це спричинено занадто складними комбінаціями та використанням технологій, які були витіснені більш сучасними.

Використання мережевого сніффера. Сніффер — це програма, яка копіює всі пакети, надіслані з указаного пристрою. Шахрай може встановити його в прошивку маршрутизатора та на комп'ютер жертви. Оскільки більшість сучасних веб-сайтів використовують з’єднання HTTPS, ці пакети шифруються за допомогою наскрізного шифрування. Тому все одно потрібно якось дістати ключ, що зумовлює використання вищеописаних тактик.

Імітація вишки стільникового зв’язку вимагає ще більше зусиль. Спеціальне апаратне обладнання, на додаток до конкретної інформації від телекомунікаційної компанії про частоти та авторизацію, є дорогим і важкодоступним для звичайної людини. І все-таки підключення жертви до вашої вежі означає лише отримання її пакетів у зашифрованому вигляді (98% випадків). Звичайно, ви також можете підслуховувати телефонні дзвінки та читати SMS – але чи це того варте?

Протидія атакам Man-in-the-Middle

Завдяки прогресу в кібербезпеці більшість векторів MITM були заблоковані в корені і, що важливіше, глобально. Зараз переважна більшість веб-сайтів використовує протокол HTTPS і асиметричне шифрування, а веб-переглядачі застосовують подвійну перевірку типу з’єднання. Такі веб-переглядачі, як Chrome або Edge, запитають вас двічі перед тим, як підключитись до сайту через HTTP-з’єднання. Однак, як ви можете бачити в розділі вище, вони все ще можуть обійти шифрування. Тому маємо кілька порад щодо запобігання нападу "людини посередині".

- Уникайте незахищених і невідомих з’єднань Wi-Fi. Як ви, ймовірно, читали вище, шахраї можуть читати пакети, лише якщо вони можуть до них дістатися. Звичайно, вони все ще можуть створити захищену точку доступу, але як би вони могли отримати достатньо жертв у такому випадку? Або вони тиняються і просять усіх, кого зустрічають, приєднатися до їхньої мережі?

- Не використовуйте загальнодоступні мережі під час роботи з важливою інформацією. У випадках, коли у вас немає вибору, окрім як використовувати незахищені мережі, намагайтеся уникати речей, які можуть наражати вас на небезпеку. Керувати банківським рахунком через онлайн-банкінг і працювати з конфіденційною інформацією про свою роботу ризиковано. Слідкуйте за речами, якими ви не хочете ризикувати.

- Ніколи не ігноруйте сповіщення системи безпеки. Браузер і програма захисту від зловмисного програмного забезпечення, якими ви користуєтеся, швидше за все помітять, що щось йде не так. Вони спробують повідомити вас про це - не ігноруйте ці повідомлення! Більшість тактик, на які покладаються шахраї, засновані на підробці з’єднання HTTPS, і ця процедура скоріше за все викличе спрацьовування попереджень. Антивірусне ПЗ з функціями захисту в Інтернеті також може сповіщати вас про підроблені веб-сайти та зловмисне перенаправлення, викликане підробленою адресою DNS. У цьому питанні Gridinsoft Anti-Malware можна довіряти.