Що таке EDR?

April 03, 2025

Endpoint Threat Detection and Response, зазвичай скорочений до абревіатури «EDR», — це новий погляд на програмне забезпечення для захисту від шкідливих програм. Однак йдеться не про задоволення всіх можливих потреб, як це обіцяють «класичні» антивірусні програми. EDR, як можна зрозуміти з абревіатури, — це система, яка повинна захищати лише кінцеві точки, а не окремі комп’ютери. Найбільшими недоліками окремих систем безпеки для кожного комп’ютера в компанії були відсутність спільної дії для кожного атакуваного пристрою, відсутність контролю на всіх можливих поверхнях атаки та відсутність журналювання. Давайте перевіримо кожну річ поетапно.

Що таке Endpoint Detection and Response?

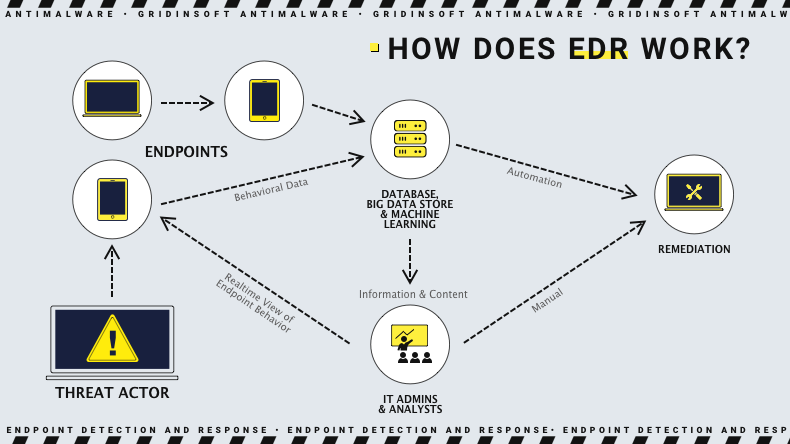

Чудово було б визначити різницю між продуктами, точніше, між EDR та звичайними антивірусами. Однак це все ще не ясно, яка основна ідея систем EDR і як в цілому вони працюють. Рішення безпеки кінцевих точок зазвичай потрібні для виконання безперервного сканування кінцевої точки та всіх інших елементів мережі (контролера домену та комп’ютерів користувачів, які підключаються до кінцевої точки), щоб виявити можливу загрозу та відповідним чином зреагувати. Постійний моніторинг подій потребує багатьох додаткових модулів до «класичного» механізму захисту від шкідливих програм, і додатково — контролю спеціаліста з безпеки. Деякі постачальники навіть пропонують свої продукти EDR у формі програмного забезпечення як послуги (SaaS).

Рішення EDR виявляють загрозу за її поведінкою. Крім основних евристичних правил, програма також покладається на нейронні мережі. Джерела, однак, можуть відрізнятися від звичайних «поточних процесів» - EDR зазвичай передбачає кілька інших способів отримання інформації про події. Потім засіб перевіряє виявлений елемент за допомогою більш "класичної" бази даних сигнатур. Якщо знаходиться відповідна сигнатура, EDR миттєво видаляє загрозу, вважаючи її вірусом. Якщо ні, він просто блокує його, надаючи людині (точніше, спеціалісту) право керувати майбутніми діями. Такий купол над кінцевими точками та суміжними системами дозволяє їй справлятися навіть із загрозами, пов’язаними з людським фактором, такими як інсайдерські чи навіть просунуті персистентні загрози.

Щоб зробити керування безпекою ефективнішим, більшість рішень розділяють захищену мережу на невеликі частини, які називаються вузлами, або кластерами. Це дає змогу застосувати індивідуальні обмеження/привілеї безпеки до певної машини або навіть до вибраної програми. Крім того, розділення всієї мережі на такі частини значно полегшує аналіз журналів подій – так набагато легше з’ясувати, що було поверхнею атаки та як діяв зловмисник.

Антивірус проти EDR.

У першому абзаці ви могли побачити три основні проблеми «класичного» антивірусного ПЗ, через які воно не дуже придатне для захисту корпорацій. Вони правдиві. Однак через набагато серйознішу проблему їх ще важче порівнювати. Рішення EDR мають бути всеохоплюючою річчю, яка захищає всю корпоративну мережу. Знайти та налаштувати рішення для рівномірного покриття та на базі звичайного антивіруса можливо, але його ефективність буде сумнівною. Як показує практика, навчити старого пса новим трюкам досить складно. Ось чому ці трюки має виконувати щось створене для цієї мети.

Чому система захисту кінцевих точок краща за звичний антивірус?

Антивірус

- Може ефективно захищати поодинокі комп'ютери;

- Працює під Windows, інколи під macOS (інколи обидві ОС одночасно);

- Основним способом керування є графічний інтерфейс на кожному комп’ютері. Деякі з них мають можливість дистанційного керування. Зазвичай для цього потрібна спеціальна версія програми;

- Сканування на вимогу, виявлення за допомогою бази даних сигнатур. Евристика застосовується в режимі проактивного захисту;

- Журналювання примітивне, базується на подіях, що відбуваються протягом сканувань та проактивного захисту.

Система захисту кінцевих точок (EDR)

- Ефективно захищає кінцеві точки та суміжні елементи мережі, включно з серверами та контролерами доменів;

- Підтримує будь-які *NIX-системи, а також Windows;

- Віддалений централізований контроль є первинним методом керування. Локально можуть бути здійснені лише мінорні зміни;

- Первинним методом визначення загрози є евристика. Система постійно здійснює моніторинг кінцевої точки та усіх елементів, що з нею взаємодіють.

- Система журналювання збирає усі події у захищеному середовищі, незалежно від часу.

Тепер давайте розберемо важливість вищезгаданих проблем. Розділення систем безпеки для кожної системи має вирішальне значення для створення надійного захисту від шкідливих програм. Кластеризація хороша для проектування мережі, але не для структур, які вимагають однорідності. І захист від зловмисного програмного забезпечення є саме такою структурою. Різні системи з різними установками захисту для кожної знижують ефективність цього захисту на порядок. Звичайно, можна налаштувати однаково всі системи. Але ця схожість не триватиме довго, якщо хтось користується цим комп’ютером принаймні раз на тиждень.

Відсутність спільних дій під час нападу стосується попереднього абзацу. Кібератаки на корпорації рідко спрямовані проти одного комп’ютера – зазвичай вони атакують всю мережу. І це вимагає, щоб всі елементи цієї мережі реагували одночасно й ідентично. Така проблема менш критична, оскільки навіть деякі системи EDR припускають асиметричний відгук у деяких ситуаціях. Але важливо мати таку здатність – і класичні антишкідливі програми її не пропонують.

Журналювання – це дуже недооцінена річ, яку неможливо знайти в стандартному антишкідливому ПЗ в будь-якому зручному вигляді. Журнали сканування/захисту все ще не дають вам достатньо інформації для аналізу поточної ситуації або минулого кіберінциденту. Інформація про те, які події відбувалися, посекундно, крок за кроком, допоможе фахівцям з кібербезпеки внести необхідні корективи для кращого захисту.

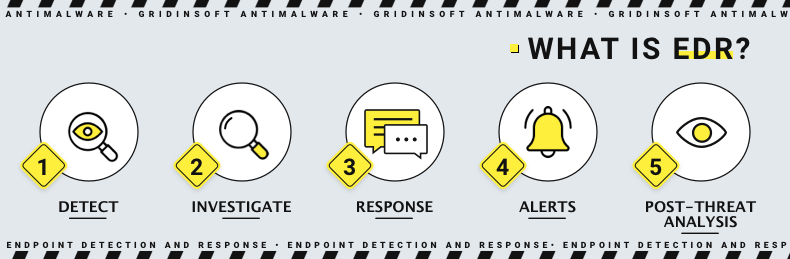

Ключові принципи EDR

Як і будь-який великий корпоративний продукт, EDR ґрунтується на кількох ключових принципів, незалежно від розробника. Це як перелік основних правил, яких необхідно дотримуватися, щоб назвати ваш продукт рішенням EDR. Ці принципи також можна інтерпретувати як мінімальні вимоги до програмного продукту, який видає себе за безпекове ПЗ корпоративного масштабу.

Координована відповідь усіх поверхонь атаки. Як зазначалося вище, під час атаки важливо реагувати всіма елементами системи одночасно. Система EDR має надавати цю можливість за замовчуванням або після певного налаштування.

Хмарне керування системою. Рішення EDR повинні мати можливість дистанційного керування, аби протидіяти атаці та аналізувати ситуацію з будь-якого місця та в будь-який час. Як свідчить статистика, більшість кібератак трапляються в неробочий час – коли мало хто стежить за корпоративною мережею.

Найвищий рівень захисту. Навіщо потрібна дорога і складна в налаштуванні система безпеки, якщо вона не може протистояти сучасним загрозам? Це питання риторичне. Захист у рішеннях безпеки кінцевих точок має спиратися на евристичні механізми виявлення та механізми виявлення на базі даних і, можливо, на нейронні мережі. Такі організації, як AV-Comparatives, регулярно тестують доступні рішення і потім публікують власний рейтинг для кожної системи EDR.

Проти яких загроз EDR є найефективнішою?

Системи виявлення кінцевих точок здатні виявляти й усувати будь-які загрози - це те, за що ви платите гроші. Від найпростіших рекламних програм до обфускованих шпигунських програм або бекдорів, воно може зупинити будь-яке з цих речей. Однак суть атаки на корпорацію відрізняється від атаки на звичайного користувача. Корпорації рідко піддаються атакам задля встановлення рекламного ПЗ чи іншого «легкого» вірусу – зазвичай вони отримують шифрувальників-вимагачів чи інші неприємні речі. І те, як EDR зупиняє ці загрози, відрізняється від виявлення виключно на основі бази даних або евристичного сканування.

Ви вже можете здогадатися з основних принципів системи EDR, що мається на увазі. Такі системи безпеки призначені для зупинки атаки на початковій стадії – наприклад, підбір паролів RDP або виконання експлойтів браузера. Для цього системи захисту кінцевих точок мають журнал усіх подій у системі. Крім того, журналювання дозволяє системам EDR ефективно протидіяти найнебезпечнішим загрозам – так званим Advanced Persistent Threats, наприклад, . Інші довгоживучі речі, як-от бекдори та шпигунське програмне забезпечення, які зазвичай намагаються утримуватися в системі якомога довше, також будуть ефективно переможені.

Чи варте EDR своєї ціни

Це запитання залежить від занадто багатьох факторів, щоб мати однозначну відповідь. За задумом EDR є дорожчим і складнішим, ніж звичайне антивірусне програмне забезпечення. У той же час він набагато ефективніший проти дійсно небезпечних загроз. Викрадачі браузера та рекламне ПЗ – це скоріше звичайна застуда, а атаки шифрувальників або шпигунських програм ближче до запалення легень. Але це порівняння не завжди вірно.

Якщо у вас невелика компанія – наприклад, мережа пекарень у вашому місті/області, співвідношення ціна/прибуток від придбання EDR для вас занадто низьке. У вас не так багато комп’ютерів і серверів, які потрібно захистити за допомогою висококласного рішення, і ваші дані та діяльність не є предметом інтересу для кіберзлочинців. Сподівання, що вас не будуть чіпати хакери, не означає, що вас дійсно не будуть чіпати. Але все-таки зваження ваших потреб є важливою річчю, коли мова йде про великі витрати.

Навіть невеликі компанії можуть опинитися в полі зору шахраїв. Бухгалтерські та клірингові фірми, які можуть співпрацювати з регіональними банками та невеликими брокерськими компаніями, мають конфіденційну інформацію, що проходить через їхні сервери. Те саме стосується поліклінік, органів місцевого самоврядування та відділень банків. Деякі групи програм-вимагачів погодилися уникати атак на компанії критичної інфраструктури, державні установи, медичні та освітні заклади. Але це ніколи не означає, що ви на 100% у безпеці – навіть деякі з найбільших груп вирішили ігнорувати ці правила «етичного хакерства».