STOP/Djvu Ransomware

April 03, 2025

Що таке STOP/Djvu Ransomware?

Ренсомвар - це найнеприємніша річ, з якою ви можете зіткнутися в кіберпросторі. Не тільки вони часто вимагають колосальні суми грошей, але навіть після виплати викупу можливість правильно розшифрувати ці файли іноді є лише у випадкових випадках.

| Родина | Ренсомвар STOP/Djvu |

| Розширення файлів | held, hlas, qual, waqa, watz, veza, vehu, vepi, paaa, qeza, qehu, та ін. |

| Викуп | Від $490 до $980 (в біткоінах) |

| Виявлення | Ренсом.Win32.STOP.bot, Ренсом.Win32.STOP.gd, Ренсом.Win32.STOP.dd, Ренсом.Win32.STOP.vb |

| Завдана шкода |

|

| Розповсюдження |

|

STOP/Djvu - це лише одна з багатьох загроз, які мають спільні характеристики та походження з ренсомвару STOP, але деякі методи впливу на типи файлів та розширення файлів відрізняються. Ренсомвар отримав своє прізвище через те, що одним із перших інтеграцій програми було додано розширення *.djvu до зашифрованих файлів. Однак варто зауважити, що *.djvu - це легітимний формат файлу, розроблений компанією AT&T для зберігання сканованих документів, схожих на формат *.pdf від Adobe.

Як це працює?

Незважаючи на те, що оригінальний ренсомвар STOP був виявлений ще в лютому 2018 року, він відтоді еволюціонував, і його сім'я клонів та відгалужень зросла. Нові варіанти DJVU включають кілька рівнів ускладнення, які спрямовані на сповільнення перевірки дослідниками загроз та автоматизованими засобами аналізу. STOP/DJVU використовує шифрування RSA, одну з найпоширеніших груп ренсомвару, яка спеціалізується на операційних системах Windows. Є дві ключові опції: офлайн і онлайн ключі.

- ОФЛАЙН КЛЮЧ - вказує на те, що файли шифруються в автономному режимі.

- ОНЛАЙН КЛЮЧ - генерується сервером ренсомвару. Це означає, що сервер ренсомвару генерує випадковий набір ключів, які використовуються для шифрування файлів. Розшифрування таких файлів неможливо.

Як вже зазначалося, існує близько 600 варіантів STOP/DJVU. Тому розширення, додані до зашифрованих файлів, відрізняються серед них: .held, .hlas, .qual, .waqa, .watz, .veza, .vehu, .vepi, .paaa, .qeza, .qehu, та інші. Після того, як STOP/DJVU вторгнеться в систему, він автоматично завантажує різні програми, які допомагають ренсомвару шифрувати всі файли без перерви. Після завершення шифрування залишається текстовий файл з інструкціями для жертви щодо контактування з групою для виплати викупу. Нажаль, немає гарантії, що ви зможете відновити файли після виплати викупу.

Примітка STOP/Djvu Ransom: "_readme.txt"

Ренсом-примітка однакова для всієї родини ренсомвару. Фактично це один із основних ознак, яка вказує на те, до якої родини належить певний ренсомвар. Ось типова примітка для родини STOP/Djvu:

ATTENTION!

Don't worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

Do not ask assistants from youtube and recovery data sites for help in recovering your data.

They can use your free decryption quota and scam you.

Our contact is emails in this text document only.

You can get and look video overview decrypt tool.

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that's price for you is $499.

Please note that you'll never restore your data without payment.

Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours.

To get this software you need write on our e-mail:

[email protected]

Reserve e-mail address to contact us:

[email protected]

Your personal ID:

****************

Як відбувається інфікування STOP/Djvu?

Оскільки DJVU не має попередньо визначеного методу інфікування, вектор інфікування DJVU може варіюватися. Завдяки цьому злочинці мають досить гнучкий підхід, що ускладнює для захисників передбачення та виявлення початкових ознак компроміту. Наприклад, спамові листи зі спотвореними додатками були основним методом поширення ренсомвару. Однак STOP/Djvu може прикидатися різноманітними типами файлів на сайтах торентів з піратським вмістом.

Піратське програмне забезпечення та торенти

Найпоширеніший спосіб впіймати цю інфекцію - це спроби завантажити піратське програмне забезпечення з вимкненою перевіркою ліцензії. Однак оскільки антивіруси майже завжди реагують на генератори ключів, то опис таких програм зазвичай містить слова "вимкніть антивірусну програму під час установки". Таким чином, користувач сам дозволяє ренсомвару виконувати своє зло.

Фіктивні файли .exe

Інший популярний спосіб інфікування - через фіктивні розширення файлів. Наприклад, неосвічені користувачі, які намагаються завантажити деякий файл, такий як документ Word, можуть натрапити на файл з подвійним розширенням *.dox.exe. У цьому випадку останнє розширення буде справжнім, яке, ймовірно, користувач навіть не помітить, оскільки піктограма файлу буде ідентичною файлу .dox. Тому важливо стежити за розширеннями, які ви завантажуєте на свій комп'ютер.

Зловмисні сценарії

Ренсомвар STOP/Djvu також може поширюватися за допомогою зловмисних сценаріїв. Зазвичай такі сценарії можна знайти на сумнівних сайтах. Наприклад, коли ви відвідуєте багато порносайтів на ненадійних мережах або ділитесь файлами за допомогою цих платформ, раніше чи пізніше це призведе до інфікування вашого комп'ютера. Крім того, якщо ви натискаєте на підступні виригування або банери на цих платформах, це може призвести до постійних перенаправлень вашого браузера на сайти. Завершивши, коли ви підписуєтеся на сповіщення або попередження на цих платформах, вредонос отримає доступ до вашого комп'ютера.

Спам

Злочинці відправляють спамові листи з фальшивою інформацією в заголовку, що переконує жертву в тому, що її відправив кур'єрський служба, така як DHL або FedEx. У листі говориться жертві, що спробували доставити посилку вам, але це їм не вдалося. Іноді листи стверджують, що це повідомлення про відправку, яку ви зробили. Однак лист містить вкладений заражений файл. Відкривши його, вас це не закінчиться добре.

Крім того, DJVU часто співпрацює з іншими вредоносними програмами: Redline, Vidar, Amadey, DcRat і т. д. Наприклад, він може розміщувати вредоносні програми для крадіння інформації на пристрої жертви перед шифруванням. Ця взаємодія з іншими родинами вредоносних програм робить DJVU ще більш руйнівним. Крім того, DJVU може бути розгорнутий як політ відомої родини вредоносних програм SmokeLoader.

Покрокове виконання STOP/Djvu

Розпочинаючи виконання ланцюга загроз STOP/Djvu, вірус-викрадач використовує кілька рівнів обфускації, спрямованих на сповільнення аналізу свого коду аналітиками загроз та автоматизованими пісочницями. Зловмисна діяльність DJVU починається тоді, коли він знову захищає секцію купи для виконуваного файлу, щоб завантажити деякий зашифрований шелл-код, який міститься у початковому виконуваному файлі Portable Executable (PE). Цей перший етап шелл-коду зашифрований за допомогою алгоритму шифрування Tiny Encryption Algorithm (TEA). Автори шкідливого ПЗ витратили окремі зусилля, щоб приховати константи шифрування як додатковий метод антианалізу. Це, ймовірно, було зроблено для уникнення виявлення, оскільки зазвичай зловмисне ПЗ використовує алгоритм TEA.

Перший етап шелл-коду потім розпаковує другий, зашифрований за допомогою базового алгоритму XOR, де ключ змінюється за допомогою передбачуваного псевдовипадкового алгоритму генерації чисел. Потім він завантажується в пам'ять за допомогою звичайного методу Virtual Alloc. Другий етап шелл-коду запускає новий процес, використовуючи той самий бінарний файл. Нарешті, він використовує очищення процесу для впровадження розшифрованої копії шкідливого ПЗ в новий процес. Ось тут нарешті починає працювати вірус.

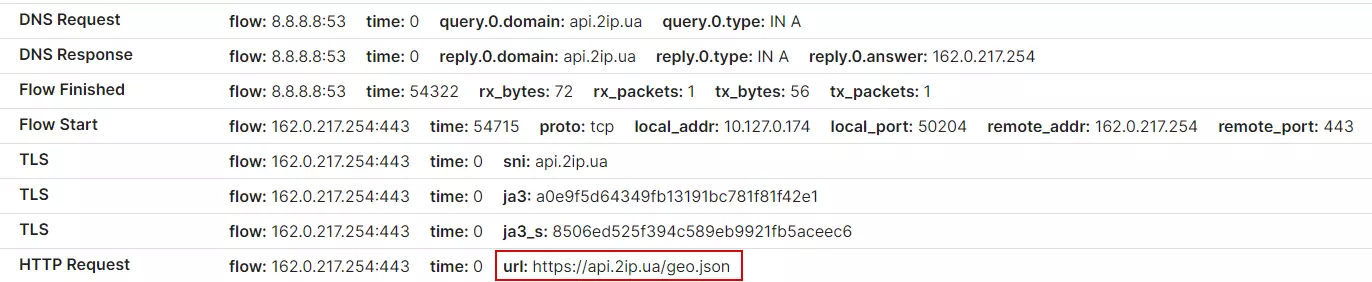

Зловмисна діяльність загрози розпочинається з визначення місця розташування пристрою потенційної жертви. Для цього вона перевіряє місце розташування пристрою за допомогою служби пошуку GeoIP за допомогою наступного GET-запиту до api.2ip.ua/geo.json.

Далі вірус підключається до цього сайту за допомогою InternetOpenUrlW і зчитує відповідь geo.json за допомогою InternetReadFile. Після отримання відповіді вірус порівнює її зі списком кодів країн Співдружності Незалежних Держав (СНД). Якщо код країни потенційної жертви відповідає одній з наступних країн, виконання вірусу не відбувається, і вірус припиняє своє існування. Ось список країн*, в яких шифровування не спрацьовуватиме:

- RU - Росія

- BY - Білорусь

- KZ - Казахстан

- UZ - Узбекистан

- TJ - Таджикистан

- KG - Киргизстан

- AZ - Азербайджан

- UA - Україна **

- AM - Вірменія

- SY - Сирія

** Після злочинного нападу на Україну російські кіберзлочинці виключили українські ip зі списку недоторканних.

Автори STOP/Djvu мають російські коріння. Зловмисники використовують російську мову та російські слова, написані англійською мовою, а також домени, зареєстровані через російські компанії з реєстрації доменів.

Вірус створює папку всередині каталогу %\AppData\Local\%. Новий файл отримує ім'я, використовуючи випадково створений Унікальний ідентифікатор версії 4 UUID, використовуючи функції UuidCreate та UuidToStringW. Коли створюється папка за допомогою CreateDirectoryW, вірус створює копію себе всередині цього розташування.

Далі вірус використовує "icacls.exe", утиліту командного рядка Windows, щоб захистити цю папку командою, яка намагається запустити DJVU з підвищеними дозволами. Потім він використовує API ShellExecute з параметром "runas", щоб спробувати запустити себе з правами адміністратора. Залежно від налаштувань комп'ютера потенційної жертви, може відобразитися діалогове вікно контролю облікових записів (UAC), в якому система запитує права адміністратора для процесу. Якщо вірус виконується з цими привілеями, це дозволяє шифрування більше критичних файлів на системі.

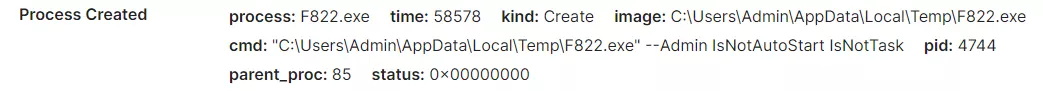

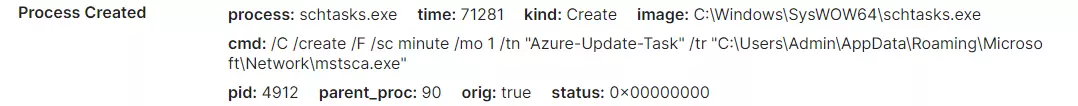

Після цього вірус запускається з підвищеними дозволами з аргументами "-Admin IsNotAutoStart IsNotTask". Рекомендується використовувати відомі методи створення завдань, які включають schtasks.exe для забезпечення постійності. Це також підвищує ймовірність виявлення.

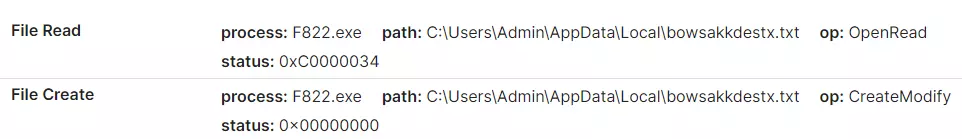

Після цього вірус витягує MAC-адресу мережевої карти та створює її MD5-хеш. Потім він використовує цей MD5-хеш для підключення до зловмисної системи C2 за адресою: hxxps[:]//acacaca[.]org/d/test1/get.php?pid={MAC Address_MD5}&first=true. Відповідь на це повідомлення зберігається у файлі "Bowsakkdestx.txt", розташованому в каталозі %\AppData\Local\%.

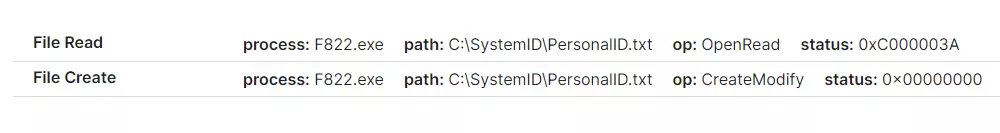

Значення, збережене в цьому файлі, є публічним ключем та ідентифікатором. Загроза також зберігає ідентифікатор у новоствореному файлі C:\SystemID\PersonalID.txt.

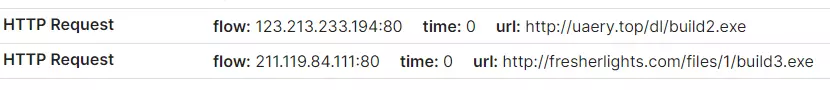

Як тільки ключі збережено, вірус також підключається до двох додаткових доменів, один з яких ідентифікований як постачальник RedLine infostealer з листопада 2022 року. Ці URL-адреси:

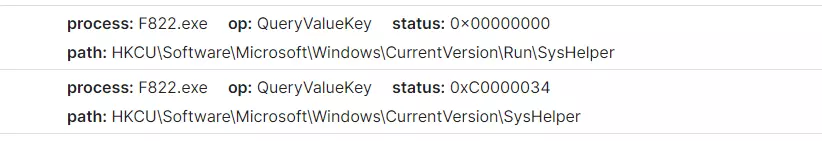

Далі вірус створює ключ реєстру запуску з назвою "SysHelper" за шляхом реєстру "HKEY_Current_User\Software\Microsoft\Windows\CurrentVersion\Run".

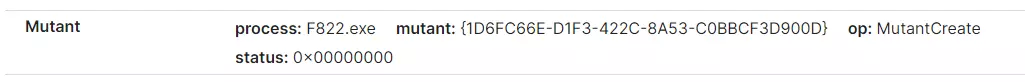

Надалі, перед початком процесу шифрування, вірус створює mutex з назвою "{1D6FC66E-D1F3-422C-8A53-C0BBCF3D900D}". Розшифровування часто створює mutex, щоб уникнути подвійного шифрування, що робить файл незаразним. Вірус також містить зашифрований публічний ключ і ідентифікатор.

Під час процесу шифрування Djvu Ransomware пропускає наступні файли та розширення:

- ntuser.dat

- ntuser.dat.LOG1

- ntuser.dat.LOG2

- ntuser.pol

- *.regtrans-ms

- *.sys

- *.ini

- *.blf

- *.bat

- *.lnk

Зловмисники STOP/Djvu також мають список виключень, що стосується основних каталогів, що належать операційній системі Windows. Крім того, вірус шукає файл з жорстко заданою назвою з розширенням .jpg. Проте потрібно уточнити ціль пошуку цього файлу. Нарешті, під час процесу шифрування вірус зберігає файл _readme.txt у корені диска C:\.

Відновлення Файлів, Зашифрованих STOP/Djvu

Звісно, ви можете заплатити шахраям викуп, але вони шахраї, тому немає гарантії, що ви отримаєте ключ розшифрування. Крім того, шахраї можуть ігнорувати вас після оплати та шукати альтернативний спосіб відновлення ваших файлів. Є певні обмеження того, які файли можна відновити. Таким чином, ви можете належним чином розшифрувати інформацію, зашифровану за допомогою офлайн ключів, які розробники Emsisoft Decryptor мають. Однак ви не можете розшифрувати файли з ONLINE ID, а також деякі останні форми STOP/DJVU, розроблені після серпня 2019 року. Щодо старших версій, файли також можна розшифрувати за допомогою пар, наданих на порталі STOP Djvu Submission.

Як уникнути інфікування?

Хоча не існує золотого правила для уникнення розшифровувального вірусу, вам слід дотримуватися певних правил, щоб зберегти свої файли у безпеці та підтримувати чистоту вашої комп'ютерної системи. Захист від розшифровувальних вірусів важливий, оскільки криптовалютні віруси можуть назавжди пошкодити ваші файли. Ось кілька порад, які допоможуть запобігти інфікуванню розшифровувальним вірусом або зменшити його наслідки:

Створіть резервне копіювання важливих даних

Резервне копіювання - це найкращий спосіб захистити ваші дані. Так що створіть резервну копію даних на окремому носії, який не буде підключений до вашої системи. Звісно, вам не потрібно робити резервне копіювання всього - лише найважливіших файлів. Наприклад, деякі розшифровувальні віруси можуть пошкодити файли, збережені у хмарах для зберігання даних в Інтернеті, тому зовнішній жорсткий диск, який лежить у шухляді, буде найкращим варіантом.

Завжди оновлюйте ваше програмне забезпечення та операційну систему

Мати актуальну систему та програмне забезпечення означає мати найкращі можливі версії на момент часу. Використання застарілого програмного забезпечення підвищує ризик вторгнення або інфікування вашого комп'ютера. Розробники програм випускають оновлення для виправлення помилок, вразливостей та дефектів, і їх встановлення означає поліпшення вразливостей у програмному забезпеченні та запобігання експлуатації їх хакерами.

Будьте обережні в Інтернеті

Бути обережним в Інтернеті допомагає запобігти атакам розшифровувального вірусу. Ми радимо дотримуватися цих порад, щоб розпізнати та уникнути небезпечного вмісту в Інтернеті:

- Не відкривайте електронні листи від людей, від яких не очікуєте листа.

- Уникайте привабливих, але підозрілих посилань та реклами.

- Не поспішайте.

- Використовуйте надійні паролі.

- Утримуйтеся від торрентів, які рекламують взламане програмне забезпечення або генератори ключів.

Використовуйте надійне програмне забезпечення для безпеки

Встановлення надійного засобу безпеки - це найефективніший спосіб запобігти атакам розшифровувального вірусу. Рівно важливо оновлювати ваше програмне забезпечення для безпеки регулярно. Крім того, ви повинні вибрати міцне антивірусне програмне забезпечення.

STOP/Djvu зразки

| Ransom.Win64.STOP.tr!n | 230b84398e873938bbcc7e4a1a358bde4345385d58eb45c1726cee22028026e9 |

| Ransom.Win32.STOP.dg!se51856 | a05a740fb71b57208112d783b1d319b799754f252954d1a906e0eb51494eebc9 |

| Ransom.Win32.STOP.tr | 1d1a38cc4675a88f82d160130632437455ea085e10a4c17a006d6431ab9d85f5 |

| Ransom.Win32.STOP.tr | 567ed29376b1cdfc820544d6d8e38d58187476a0b911226d5cb8e95f69dcba6f |

| Ransom.Win32.STOP.dd!se45814 | bc59e033df4fb938c03ffaf274aba1a639efb5163cf84a4fc5beb6026e562dcf |

| Ransom.Win32.STOP.tr | 717c20f1e4f5925c103b80832f80ab2079ca22d09df089dbf9d835ac0a1a63e9 |

| Ransom.Win32.STOP.dg!se51856 | 2eb02f3b22aecda1bea6e2fea86f75b26f42e9edfdc88ab3a21b53521185b55d |

| Ransom.Win32.STOP.dg!se51856 | 93a2a31797e31714996f868eafe37991ae5425d14d93e4efc32bec7b38c9bd21 |

| Ransom.Win32.STOP.tr | 9f24cff00ff55730e61d9fd9a182f92f272735ba6ce55bc93bdc7ea24424dc42 |

| Ransom.Win32.STOP.tr!n | fe2090450e9761da52fcd037934553d061fd0b395ad260dff3b81c30c202a10c |