Що таке APT?

April 05, 2025

Просунуті персистенті загрози вважаються найбільшою небезпекою, для виявлення та запобігання якій потрібно докласти чимало зусиль. Кінцева ціль цієї атаки – конфіденційні дані і проміжні елементи, яких торкається під час кібератаки – повинні бути захищені на найвищому рівні. Фахівці з кібербезпеки, які створюють і допомагають із запуском рішень EDR, повинні передбачати всі можливі вектори атак.

Однак така атака вимагає багато ресурсів і роботи з боку зловмисників. Три основних етапи використання APT – проникнення, розширення та вилучення даних – вимагають набагато більше зусиль, ніж «класичні» атаки. Ймовірно, вони того варті, але деякі банди існують менше, ніж може тривати така атака. Атака з просунутою персистентною загрозою - це однозначно змагання професіоналів.

Просунуті загрози мають багато переваг, про які можна розповісти. По-перше, ми хочемо визначити різницю між APT і звичайними кібератаками. Такі загрози можуть виглядати як просто ускладнене шкідливе ПЗ, але фактично це більше схоже на спеціальну операцію, ніж на звичайну атаку. APT-атаки покладаються на багато інших програм – як тих, що використовуються шахраями, так і присутніх в атакованій системі. Ці атаки також виконуються вручну, на відміну від атак програм-вимагачів, які зазвичай автоматизовані. Слово «персистентний» у назві означає саме те, що їх відрізняє — такі загрози стосуються тривалого перебування в зараженій системі. Ціллю таких атак є цінні дані, і чим більше часу триває атака, тим більше даних може бути викрадено.

Є також кілька речей, на які слід звернути увагу. Зловмисне ПЗ-прекурсор та інструменти для розширення присутності шкідливого ПЗ для таких атак часто є тими самими програмами, що й у більш простих атаках. Наприклад, коли хакери встановлюють присутність і активність APT у кожному мережевому елементі, вони можуть вибрати ті самі експлойти в архітектурі сервера та програмах користувача. Не варто винаходити велосипед, особливо якщо він добре їздить. Ще одна річ, про яку слід пам’ятати, це типові цілі атак із використанням розширених загроз. Хакери рідко прагнуть отримати викуп і іноді не хочуть отримання прибутку. Кінцевою метою може бути витік критичної інформації, її видалення або контроль над серверами/веб-сайтами, розміщеними на цих серверах. Звичайно, для виконання такого завдання можуть знадобитися місяці, але і розгортання та утримання APT — це зовсім не проста прогулянка.

Стадії розгортання APT. Від проникнення до виведення даних

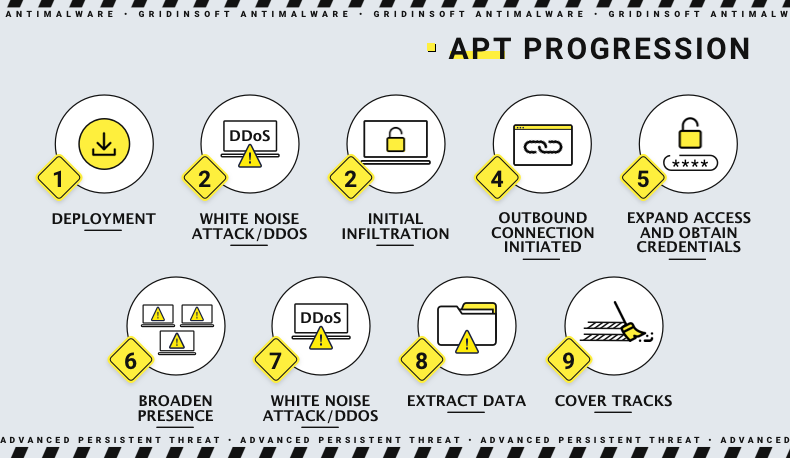

Як згадувалося, атаки з просунутими персистентними загрозами мають три основні етапи. Під час атаки кіберзлочинці намагаються впровадити зловмисне програмне забезпечення, зробити його більш стійким (тобто проникнути в усі можливі середовища) і, нарешті, почати вилучення даних. Усі ці етапи потребують певного програмного забезпечення та підходів. Однак остаточне зловмисне навантаження, швидше за все, буде бекдором, трояном із віддаленим доступом (RAT), шпигунським ПЗ або їх комбінаціями. Щоб отримати більш релевантне пояснення, ми розглянемо приклад кібератаки з просунутою загрозою, яка сталася на початку 2022. Північнокорейські хакери атакували російський дипломатичний сектор за допомогою Konni RAT.

Етап 1. Проникнення зловмисного ПЗ

Існують десятки можливих способів проникнення шкідливих програм в корпоративну мережу. Однак за останні два роки аналітики спостерігали чітку тенденцію: майже 40% атак здійснюються через експлойтинг вразливостей RDP. І ця цифра актуальна для всіх форм кібератак, а не тільки для APT. Тим не менш, інші методи - наприклад SQL-ін'єкції та соціальна інженерія - використовуються так само регулярно. У деяких випадках, перш за все, щоб відвернути увагу персоналу, шахраї можуть додатково здійснити DDoS-атаку. Системні адміністратори та докладуть усіх зусиль для захисту мережі, поки ключові події будуть відбуватися за їхніми спинами.

У випадку ін’єкції Konni RAT однойменною групою кіберзлочинців вони не виконували відволікаючих маневрів. Їхній підхід був енциклопедичним прикладом фішингу. Електронне повідомлення до посольства Росії в Індонезії з прикріпленим шкідливим файлом зловмисники замаскували під новорічне привітання. Їм вдалося підробити адресу електронної пошти, тож домен виглядав як «@mid.ru» — відмінний від оригінального «@mid.rf», але все одно досить схожий, щоб когось обдурити. У поєднанні з типовим передсвятковим розслабленням, це розсіяло увагу працівників посольства.

Кроки впровадження шкідливого ПЗ

Вірус, який кіберзлочинці намагаються впровадити в цільову систему чи мережу, не завжди є одним і тим самим. Це може бути скрипт, який з’єднається з віддаленим сервером для отримання зловмисного навантаження або послабить систему безпеки перед запуском шкідливого програмного забезпечення. Може використовуватися так зване шкідливе ПЗ-прекурсор – щоб показати фішингову сторінку або обманом змусити персонал дозволити встановлення шкідливого програмного забезпечення. Однак переважна більшість хакерів намагаються не зважати на людський фактор. Все ж не всі працівники настільки безрозсудні, щоб ігнорувати сумнівну поведінку програми чи сайту.

У випадку атаки Konni APT згадане вище вкладення (точніше, архів .zip) містило сценарій, який підключався до командного сервера та зміг завантажити інсталятор для трояна віддаленого доступу. Після запуску файлу поздравление.scr працівники посольства спостерігали за зображенням з привітанням, тим часом на фоні відбувалося основне дійство. Така багатокрокова схема необхідна для обфускації журналу подій та стирання будь-яких шляхів. Крім того, такі проміжні кроки можуть використовуватися для вимкнення програмного забезпечення безпеки. Коли вторгнення приховане, а зловмисне програмне забезпечення завантажено, шахраї переходять до другого кроку – розширення присутності.

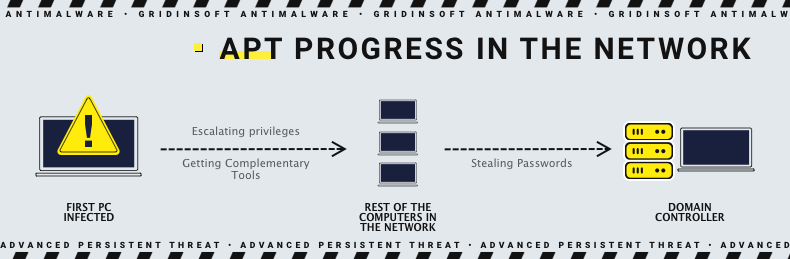

Етап 2. Розширення присутності

Зкомпрометувати один комп’ютер у мережі ніколи не достатньо, навіть якщо це контролер домену (DC). Власне, шахраї зазвичай націлюються на контролер або, принаймні, на комп'ютер з правами адміністратора. Якщо вони почали з запуску свого вірусу на комп’ютері з правами користувача, вони спробують підвищити права для запуску свого зловмисного програмного забезпечення від імені адміністратора. Хакери можуть зробити це в профілі користувача, якого вони заразили, або створивши окремий, прихований обліковий запис адміністратора. Підвищення привілеїв – непросте завдання, яке зазвичай вимагає використання експлойтів. Однак якщо атаку підготовлено належним чином, шахраї вже знають, які експлойти використовувати, і мають шкідливу програму, яка готова використовувати цю вразливість.

Наявність облікового запису адміністратора дозволяє шахраям створювати такі самі облікові записи з високим рівнем прав на інших пристроях і керувати мережею. Захоплення контролера домену є частою практикою, але таку дію важче виконати. Ось чому шахраї зазвичай користуються такими речима, як утиліти для брутфорсу чи інструменти для злому – вони служать в якості лому, коли відмичка виходить з ладу. Грубі інструменти легше виявити - але зазвичай шахраям вдається відключити будь-який захист на окремих комп'ютерах на етапі брутфорсу DC.

Розширення присутності шкідливих програм в мережі має очевидну причину. Чим більше комп’ютерів заражено, то до більшої кількості даних кіберзлочинці зможуть отримати доступ і викрасти. Ця проста формула повинна бути мотивуючим фактором для системних адміністраторів. Кластеризація мережі, посилені заходи захисту, постійний контроль – усе це є важливим при роботі з конфіденційними та цінними даними. Однак у шахраїв, які наважуються здійснити атаки за допомогою APT, ймовірно, є резервні варіанти. Ось чому краще мати якісне рішення EDR. Його неможливо вимкнути, не захопивши DC, і від нього важко сховатися - це пов’язано з евристичним виявленням, яке набагато важче обдурити.

Етап 3. Виведення даних

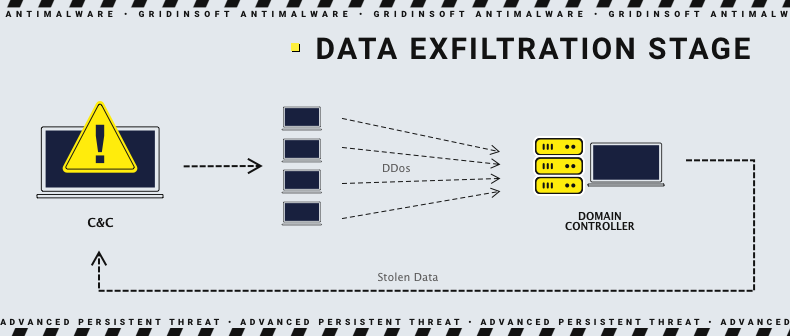

Як ми вже згадували раніше, загрози APT не називаються «постійними» просто так. Вони намагаються якомога довше протриматися в корпоративній системі, збираючи всі дані, які потенційно можуть бути цінними. Однак вони не надсилають дані на свій командний сервер як тільки знаходять їх на ПК жертви. Навіть якщо безпекове ПЗ вимкнено, системні адміністратори можуть помітити численні пакети, надіслані зсередини мережі на невідому IP-адресу. Такий випадок не має пройти непоміченим, і на цьому етапі розвинена загроза буде розкрита. Щоб зробити його більш тихим, кіберзлочинці повинні застосувати деякі хитрощі.

Ці хитрощі можуть стосуватися створення маскування для вилучених файлів, а також відволікання уваги адміністраторів. У більшості випадків шахраї обирають другий варіант. Не так просто знайти спосіб приховати величезний потік трафіку. Як часто ви надсилаєте файли розміром гігабайт електронною поштою? Це викличе підозру, навіть якщо цей електронний лист буде успішно доставлено в момент виявлення. Шахраї, які відволікають увагу, зазвичай використовують атаку DDoS, або так званий білий шум – безліч безглуздих команд або запитів, які засмічують логи і журнали подій. Такий трюк може обійти рішення безпеки та створити багато головного болю для аналітиків, які намагаються зрозуміти, що відбувається.

Однак, коли оператори APT-атаки вирішують припинити свою присутність у певній мережі, вони можуть навіть виконати остаточне вилучення «як є». Це не є звичайною практикою, особливо якби за інформацію, отримана від цієї компанії, правили хорошу суму. Потім шахраї можуть перепродати спосіб проникнення в корпоративну мережу своїм колегам, а також просто проникнути в неї знову. Але коли вони вирішують піти по-англійськи, ситуація може бути ще жорсткішою. У деяких випадках шахраї можуть розгортати програми-вимагачі - в якості вишеньки на торті.

Як захистити мережу від APT-атак?

Як видно з наведених вище абзаців, розширені постійні загрози є надзвичайно складними та виконуються здебільшого висококваліфікованими кіберзлочинцями. Розгортання та протидію APT можна порівняти з грою в шахи між двома гроссмейстерами — обидва дуже вправні та мають багато можливих ходів. Стає ще цікавіше, коли вони можуть лише здогадуватися про наявність один одного і виконувати деякі обережні дії, щоб отримати більш ясну картину. Тим не менш, спостерігання за такою грою вже означає, що щось пішло не так. Це не означає, що заходи безпеки повинні запобігти будь-якому вторгненню. Але коли ви все робите правильно, у шахраїв будуть зв’язані руки. Давайте подивимося, як захистити вашу корпоративну мережу від атак за допомогою вдосконалених постійних загроз.

Виключте людський фактор

Необережний персонал є однією з найбільших загроз безпеці, які неможливо усунути. Ви можете навчити їх, як поводити себе безпечно та уникати потенційно шкідливих речей, але ви ніколи не розвієте цю небезпеку повністю. З 10 робітників дев'ять будуть старанними, а один - безвідповідальним. Ось чому окрім підвищення рівня знань про кібербезпеку серед ваших співробітників потрібно доповнювати зменшенням можливої шкоди, яка може статися через людську помилку.

- Поясніть небезпечність вкладених файлів. Багато людей вважають, що вкладення не можуть бути небезпечними, тому відкривають їх без жодних сумнівів. Хакери дякують їм - велика частка атак будь-якого масштабу відбувається через це помилкове переконання.

- Захистіть усі можливі вразливі місця. Макроси MS Office і сценарії Visual Basic можуть містити різний код. Вони можуть нести у собі вірус-завантажувач або саму зловмисну програму, якщо надходять ззовні. Заборона їх виконання без дозволу системного адміністратора - це спосіб запобігти такому джерелу загрози.

- Притримуйтесь програмної гігієни. Ця порада корисна проти будь-якого шкідливого програмного забезпечення, оскільки шахраї дуже часто використовують ті самі експлойти для різних атак. Регулярно оновлюйте програми, уникайте використання ненадійних програм і стежте за програмами, які можуть збирати інформацію про своїх користувачів – ці поради є основними.

- Кластеризуйте мережу. Навіть якщо хакерам вдасться заразити частину мережі, далі вони не підуть. Принаймі, у вас буде час для того, аби знайти рішення.

- Встановіть привілеї звичайного користувача своїм працівникам. Більшість програм сьогодні не потребують прав адміністратора. Іноді ПЗ може попросити вас ввести пароль адміністратора, але це набагато легше зробити на вимогу, ніж розгрібати наслідки кібератаки.

Технічні підходи проти APT

Окрім порад, які стосуються працівників і є більш загальними, є декілька речей, які слід зробити саме проти APT. Ці заходи зазвичай стосуються безпеки мережі та контролю трафіку. Білий список і моніторинг трафіку - це дві позиції, на які ви повинні звернути найбільшу увагу.

Білий список

Ця процедура означає дозвіл доступу лише до визначених веб-сайтів/IP-адрес із внутрішньої частини корпоративної мережі. Таке налаштування корисне для запобігання завантажувачу зловмисного програмного забезпечення від підключення до зовнішнього сервера. Це також має більш «мирну» мету - заборонити співробітникам відвідувати різні сайти, щоб мінімізувати прокрастинацію. Однак використання цього методу окремо від інших не є 100% ефективним. «Білі» домени можуть бути скомпрометовані з часом або з’єднання з сервером хакерів може бути створено за допомогою безпечного та законного програмного забезпечення. Деякі програми все ще можуть бути безпечними, але застарілими, що робить їх вразливими до експлойтингу. Майте на увазі всі ці проблеми під час створення мережі.

Моніторинг трафіку

Білий список більше стосується пасивного захисту, в той час як контроль трафіку є активним засобом протидії. Перш за все, найголовніше, що потрібно захистити, – це найбільш вразливі елементи. У компаніях такими речами є сервери веб-додатків. Вони найбільш відкриті, оскільки кожен може приєднатися до них – така їх задумка. Тому ви повинні приділити додаткову увагу їх захисту за допомогою брандмауерів або інших фільтрів, які можуть запобігти атаці через SQL або RFI. Крім того, брандмауери дуже корисні, коли йдеться про контроль трафіку. Ці інструменти можуть реєструвати мережеві події, дозволяючи вам бачити й аналізувати можливі аномалії.