Що таке C&C сервер?

April 03, 2025

Сервер керування та контролю, або C&C, – це загальна назва сервера, який використовується для керування ботнетами – мережами комп’ютерів, заражених певним шкідливим програмним забезпеченням. Командні сервери створюються шахраями та обслуговуються протягом певного періоду часу, щоб віддалено керувати шкідниками. Через ці серверизловмисне програмне забезпечення отримує команду атакувати певну ціль, завантажувати додаткові шкідливі програми, виконувати певні команди через термінал або самознищуватися. Фактично, весь контроль над ботнетами може здійснюватися через один-єдиний командний сервер. Однак архітектура може відрізнятися від одного випадку до іншого і навіть змінюватися в межах одного ботнету залежно від потреб хакерів.

Сьогодні всі атаки зловмисного програмного забезпечення здійснюються з використанням C&C серверів. Навіть якщо початкове корисне навантаження доставляється вручну, подальші дії, як-от завантаження додаткових файлів або інших шкідників, обов’язково повинні керуватися сервером. Короткий термін служби таких серверів є компромісом заради прихованості: чим менше часу сервер знаходиться онлайн, тим менше уваги він привертає. Крім того, швидка зміна серверів значно ускладнює виявлення та блокування активності зловмисного ПЗ навіть для передових рішень безпеки. Раніше також були можливі C2, які безперервно працювали впродовж тижнів та навіть місяців, але ця практика швидко вимерла.

Як використовуються C&C?

Як було зазначено, більшість атак зловмисного ПЗ, які захоплюють більше ніж пару систем, контролюються через C&C. Точний тип контрольованого шкідливого ПЗ може бути іншим – це може бути бекдор, шпигунське програмне забезпечення, програмне забезпечення-вимагач або розширена постійна загроза, що поєднує функції всіх згаданих. Цей централізований блок дозволяє шахраям мати повний контроль над своїм ботнетом і миттєво вносити відповідні зміни - без будь-яких затримок або посередників.

Оскільки сервери командування і контролю мають дуже короткий термін служби (зазвичай близько 30-60 хвилин), важливо надати зловмисному ПЗ фактичні IP-адреси C&C-серверів. Старіші варіанти ботнетів покладалися на статичний список адрес, які періодично змінювали одна одну. Однак новіші версії – зокрема P2P-ботнети – використовують динамічно оновлювані адреси C2. Ці адреси витягуються з веб-кешу, приєднаного до певної p2p-мережі, або підвантажуються у ботнет через випадковий ПК, присутній у мережі. Завдяки такому підходу шахраї дають змогу мати мінімальні ручні втручання у роботу атакованих систем і залишатися непомітними для продовження своїх брудних дій.

Незважаючи на використання для контролю над розповсюдженням зловмисного ПЗ, C&C-сервери ніколи не поширюють шкідників самостійно. Їхня єдина мета — контролювати те, що відбувається, пропонувати нову шкідливу програму для завантаження (надсилаючи адресу сервера, звідки її можна завантажити), коригувати заражене середовище тощо. Самі команди, як і процес встановлення сервера, часто задаються через адміністративну панель безпосередньо хакером. Сьогодні багато шкідливих програм пропонують адмін-панелі як зручний спосіб керування величезною мережею інфікованих комп'ютерів. За допомогою цієї панелі зловмисники не лише дають команди шкідливому ПЗ, але й бачать статистику й керують даними, викраденими із заражених пристроїв. Разом C&C і панель адміністратора утворюють інфраструктуру, необхідну для адміністрування шкідливої мережі.

Архітектура серверів командування і контролю

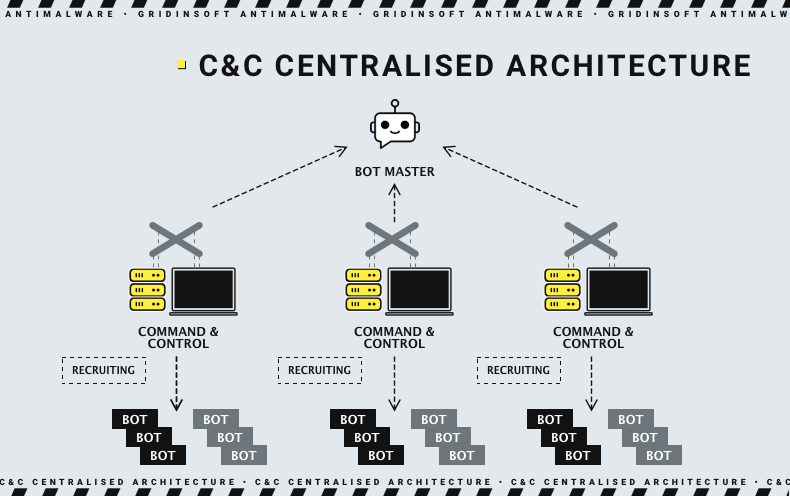

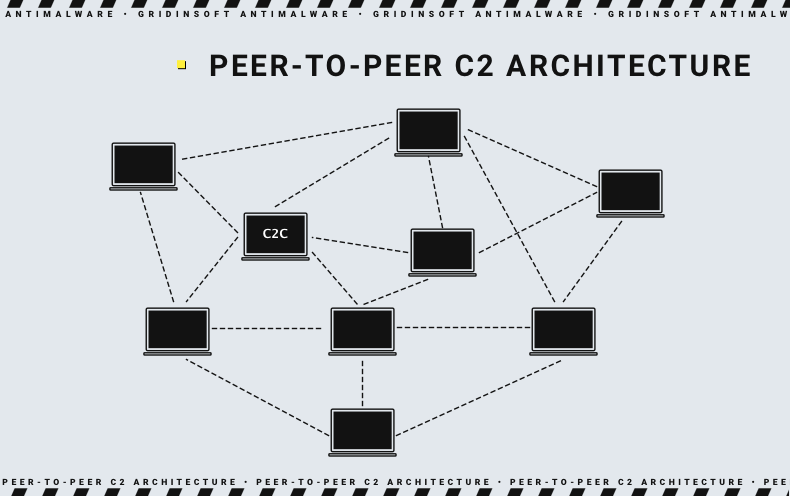

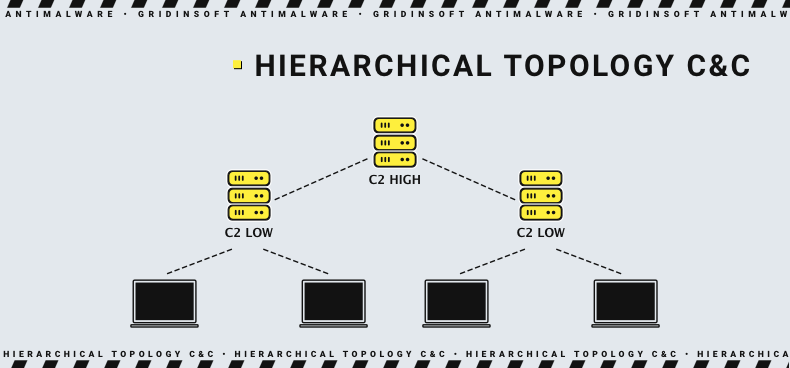

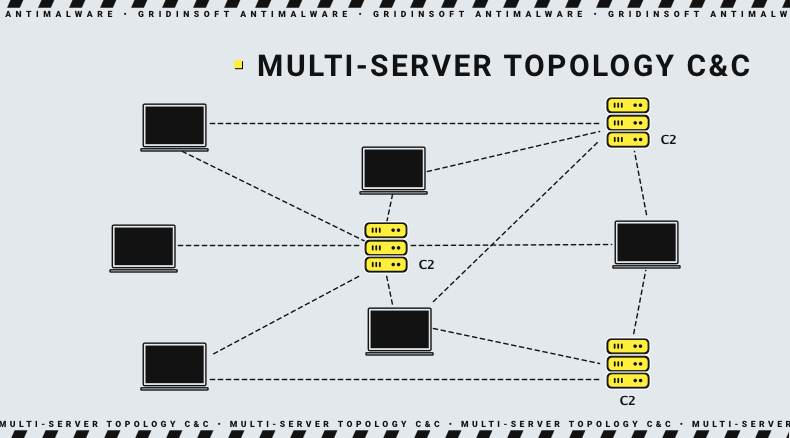

Незважаючи на те, що потреба в C&C може бути однаковою для всіх випадків його застосування, тип шкідливого ПЗ, його кількість та інші менш критичні деталі можуть впливати на форму командного сервера. Архітектура, зрештою, може бути централізованою, рівноправною або ієрархічною або мульти-серверною. За потреби хакери можуть змінити структуру сервера відповідно до зміни обставин.

Централізований сервер командування і контролю був звичайною практикою в минулі роки. У ті безрозсудні часи діяльності шахраїв не заважали настільки сильно списками індикаторів компрометації (IoC), багатоступеневими системами безпеки тощо. Його структура передбачає єдиний командний сервер, який використовується для управління всім ботнетом. Зрештою, ці з’єднання почали блокуватися рішеннями безпеки, тому шахраї вирішили міняти IP-адреси раз на певний період часу. Подальші спроби обійти обмеження призвели до появи інших, менш централізованих структур.

Одноранговий (P2P) сервер C2 припускає, що команди розподіляються в межах ботнету зі структурою P2P. Хоч налаштувати такий ботнет і важче, однак виявити та деактивувати його є ще більш нетривіальною задачею. Кожен новий пристрій у шкідливій мережі отримує конфігурації не з командного сервера, а з одного з комп’ютерів ботнету. Окрім візуальної відсутності прямого зв’язку з C&C, існує також інший спосіб збереження інформації про подальшу адресу C2. Щоб запобігти розкриттю всього ланцюжка IP-адрес, лише кілька з них зберігаються у файлах конфігурації шкідників. Щоб отримати нову адресу, шкідник надсилає запит до мережевої інфраструктури P2P або підключається до командного модуля, розташованого на довіреному сервері.

Ієрархічні групи серверів мають певну схожість із централізованими серверами, але також включають ряд C&C, встановлені у ієрархічний спосіб. Така структура дозволяє шахраям застосовувати постійно запущений C2 (може бути необхідним для деяких випадків), не розкриваючи його IP-адресу. Усі команди поширюються через командний сервер рівня 2, термін служби якого дуже короткий – як і в усіх інших схемах. Створення кількох підлеглих серверів також відкриває можливість здавати їх в оренду третім особам – іншим шахраям, які хочуть мати під контролем ботнет.

Багатосерверна організація командних серверів передбачає використання кількох серверів C2 – подібно до ієрархічного методу. Однак багатосерверні форми роблять усі сервери рівними за своїм призначенням. Кілька адрес допомагають уникнути всіх можливих IP-фільтрів і досягти успіху в комунікації з зараженими системами, підвищуючи загальну відмовостійкість. Повторення команд також допомагає в разі нестабільного інтернет-з’єднання – нерідкий випадок при роботі з великим ботнетом.

Які дії можна виконувати через C&C?

Як ви бачите вище, вони можуть виконувати усі види операцій із програмним забезпеченням, яким вони керують. Використовуючи таку річ, хакери можуть керувати деякими налаштуваннями вашої системи за допомогою бекдору, потім зібрати інформацію за допомогою програми-шпигуна та, зрештою, розгорнути шифрувальника-вимагача. Це найпоширеніший випадок використання командно-контрольного сервера. Незважаючи на те, що сьогодні багато зловмисних програм автоматизовано, незвичні зміни налаштувань безпеки, а також використання складних заходів захисту вимагають втручання людини.

Можливі (і найчастіше використовувані) функції серверів керування та керування наступні:

- Крадіжка даних. Більшість переміщень даних, викрадених із атакуваного середовища, здійснюється через сервер керування і контролю. Однак ці дані не зберігаються в C&C, оскільки це вимагало б безперервного з'єднання з сервером протягом тривалого періоду часу. Крім того, він повинен мати відповідний обсяг пам’яті – незручний варіант для одноразових передавачів, якими зазвичай є C2. Ось чому для викрадання даних шахраї надсилають адресу хмарного сховища, яке одержить дані, у вигляді ping-повідомлення до всього ботнету.

- Керування атакованими пристроями. За допомогою команд, виданих через C&C, зловмисне ПЗ може змусити заражені пристрої перезавантажитися, встановити або видалити певні програми, налаштувати параметри системи тощо. Усі ці функції можуть знадобитися для застосування оновлень або підвищення ефективності шкідника на пристрої.

- DDoS-атака. Класичне використання для великої кількості ботнетів, що передбачає масове надсилання запитів на цільову сторінку. Щоб досягти більшої ефективності, шахраї застосовують різні тактики, такі як атаки Reflex Amplification або атаки Ping-of-Death. Усі інструкції щодо цього мають надходити на кожну машину в ботнеті – і C&C відповідають саме за це.

- Подальше впровадження зловмисного ПЗ. У випадках, коли ботнет створено за допомогою шкідника-завантажувача, доступ до цих комп’ютерів використовуватиметься для завантаження будь-яких інших шкідників. Пропозиції щодо такого доступу зустрічаються тут і там у пропозиціях на Darknet-форумах. З інстальованим бекдором або дроппером система стає бомбою уповільненої дії. У найважчих випадках ситуація може закінчитися атакою програм-вимагачів або розгортанням APT.

- Фальсифікація продуктів. У випадку, коли ботнет встановлено всередині корпоративної мережі, хакери можуть не тільки використовувати ці системи для своїх цілей, але й змінювати файли, що зберігаються в цих системах. Дістатися до ендпоінту не так просто, тому зміни, швидше за все, відбуватимуться в системі співробітника, який має доступ до репозиторію продукту. У такий спосіб сталася сумнозвісна атака SolarWinds – хакерам вдалося впровадити код бекдору в одне з мінорних оновлень, які програма повинна отримати незабаром після атаки.

Захист від атак через сервер командування і контролю

Командно-контрольні сервери є елементом мережевої інфраструктури, і про це варто постійно пам’ятати, коли ви намагаєтеся впоратися з цією загрозою проактивно. Таким чином, вам слід приділити багато уваги захисту вашої мережі та, що важливіше, сумнівній поведінці всередині корпоративної мережі.

Налаштуйте систему моніторингу мережі. Звичайно, деякі альтернативи, як-от просто закриття мережі від зовнішніх з’єднань, можуть спрацювати, але вони набагато менш зручні. Віддалена робота набула значного поширення за останні 3 роки, тому існує постійна потреба у з'єднаннях ззовні. Користувачам потрібно отримувати доступ до файлів зі своїх офісних ПК, взаємодіяти з програмним забезпеченням на внутрішніх серверах і навіть керувати мережею – системні адміністратори також працюють з дому. Просто давати дозвіл до підключення кожній «надійній» IP-адресі буде проблемою для адміністраторів, а також загрозою безпеці. Найкращий спосіб вирішити цю проблему — застосувати засоби моніторингу мережі, які постійно перевіряють підключення, поведінку та подальші події.

Зокрема, ботнети часто використовують заздалегідь визначений список IP-адрес серверів C&C. Аналітики зловмисного програмного забезпечення з усього світу збирають ці адреси, а потім передають їх у систему безпеки. Набір IP-адрес, хешів зловмисного програмного забезпечення та URL-адрес серверів називають індикаторами компрометації (IoC). Наявність їх у вашій системі чи мережі означає, що в ній наявне щось шкідливе.

Використання вдосконаленого захисного рішення. Розділеного захисту, запропонованого "класичними" антивірусними засобами, недостатньо для забезпечення захисту в корпоративному середовищі. Вони просто не призначені для запобігання сучасним загрозам і протидії експлуатації. Рішення для захисту ендпоінтів підійдуть малим і середнім організаціям, оскільки розмір мережі (і, відповідно, поверхня атаки) не такий великий, щоб було важко його контролювати його вручну. Для великих компаній краще придбати систему розширеного виявлення та реагування (XDR), яка одночасно контролюватиме кінцеві точки, мережеву інфраструктуру та всі підключені до мережі пристрої. Зокрема, останній також може працювати як інструмент моніторингу мережі, про який ми згадували вище.

Перевірте слабкі місця. Хакери здебільшого атакують через добре відомі місця, на котрі аналітики кібербезпеки вказують сотні разів. Як показує практика, компанії рідко прислухаються до цих порад, тому у вас, ймовірно, знайдуться уразливі місця. Налаштуйте підключення RDP через захищений порт (відмінний від стандартного 3389). Шахраї часто стежать за цією технологією і ніколи не гребують скористатися таким шансом. Ще однією «традиційною» слабиною є застаріле програмне забезпечення, яке містить вразливості, доступні до експлойтингу. Зокрема, шахраї часто використовують MS Exchange, Outlook і програмне забезпечення Adobe. Розробники намагаються знайти та виправити всі відомі хаки, тому ігнорувати оновлення безпеки є безрозсудним. Ця порада більше стосується ускладнення подальшого руху у корпоративній мережі, оскільки вони витрачатимуть більше часу на пошук способу поширення всередині мережі. Цей виграний час можна використати для власного блага.